00:00 Einführung

02:01 Lösung des byzantinischen Konsenses

09:35 Harte Anforderungen an eine freie Blockchain

20:31 Der bisherige Verlauf

22:44 Schnell reich werden heute

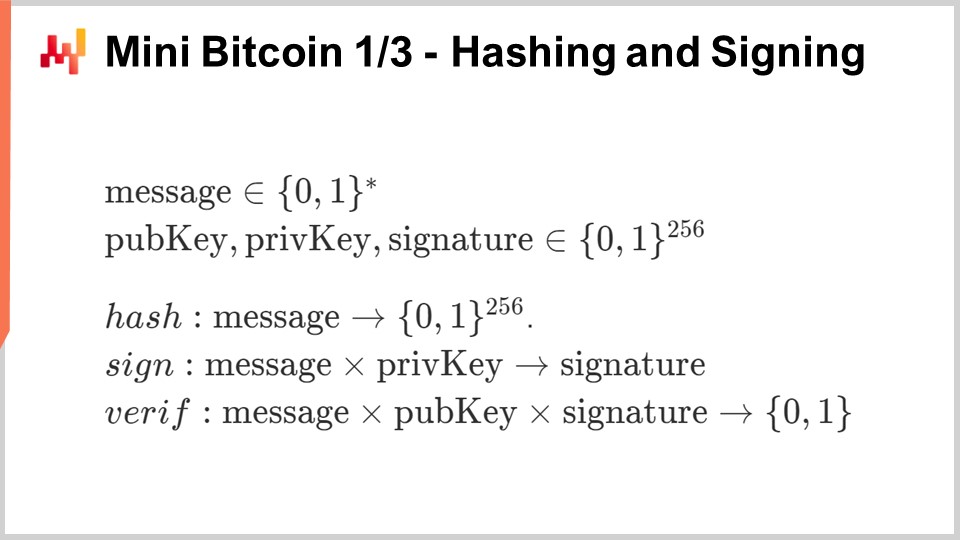

24:03 Mini Bitcoin 1/3 - Hashing und Signieren

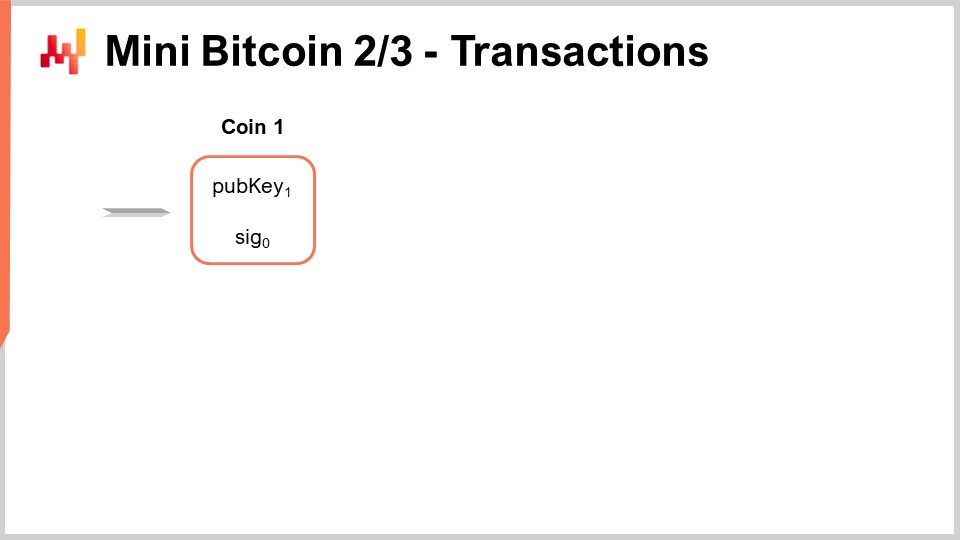

29:23 Mini Bitcoin 2/3 - Transaktionen

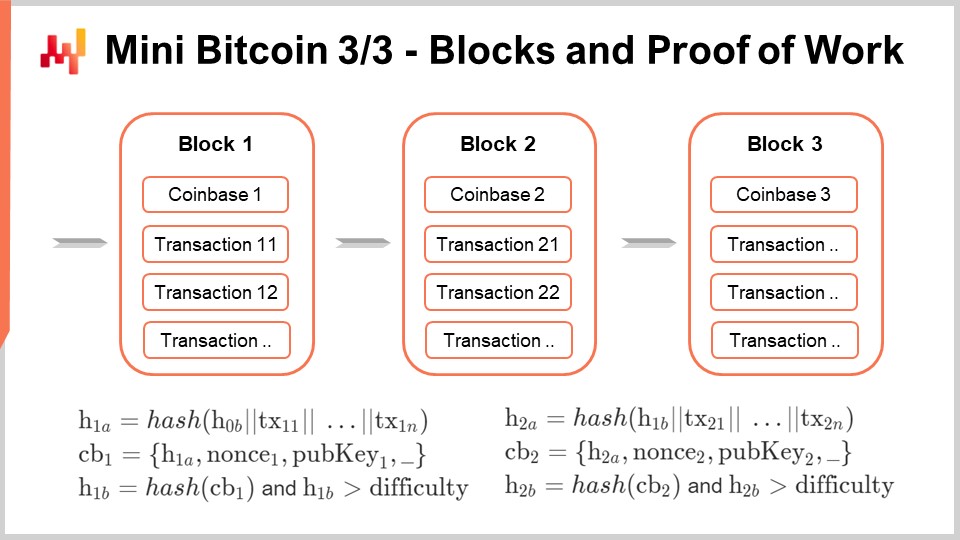

34:44 Mini Bitcoin 3/3 - Blöcke und Proof of Work

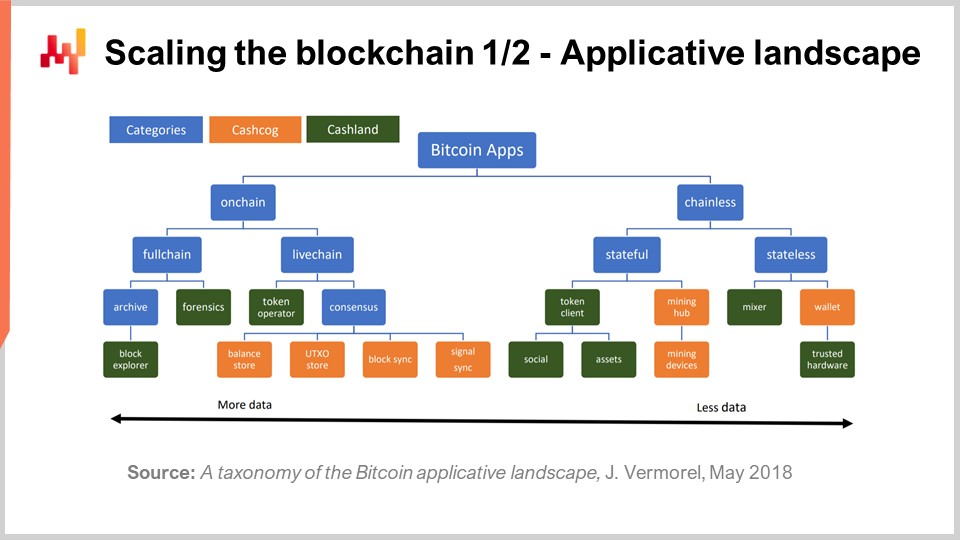

44:47 Skalierung der Blockchain 1/2 - Anwendungsumfeld

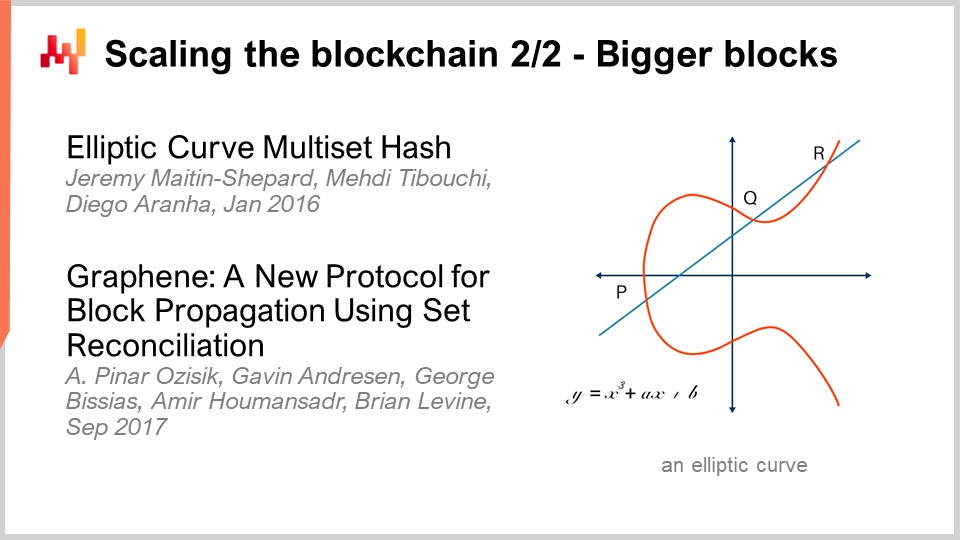

49:07 Skalierung der Blockchain 2/2 - Größere Blöcke

57:11 Beschleunigung der Blockchain 1/2

59:30 Beschleunigung der Blockchain 2/2

01:06:54 Stärkung der Blockchain

01:14:51 Anwendungsfall: Zahlungen

01:19:25 Anwendungsfall: passive Rückverfolgbarkeit

01:25:33 Anwendungsfall: aktive Rückverfolgbarkeit

01:32:47 Anwendungsfall: incentiviertes Recycling

01:35:40 Anwendungsfall: incentiviertes Sicherheitsmanagement

01:41:30 Abschwächung der Anforderungen

01:44:53 Fazit

01:49:35 4.21 Blockchains für die Supply Chain - Fragen?

Beschreibung

Kryptowährungen haben viel Aufmerksamkeit erregt. Vermögen wurden gemacht. Vermögen wurden verloren. Pyramidensysteme waren weit verbreitet. Aus Unternehmenssicht ist die “Blockchain” der höfliche Euphemismus, um ähnliche Ideen und Technologien einzuführen und gleichzeitig eine Distanzierung von diesen Kryptowährungen herzustellen. Es gibt Anwendungsfälle für die Supply Chain in der Blockchain, aber es gibt auch Herausforderungen.

Vollständiges Transkript

Willkommen zu dieser Reihe von Vorlesungen zur Supply Chain. Ich bin Joannes Vermorel und heute werde ich “Blockchains für die Supply Chain” präsentieren. Kryptowährungen haben die Vorstellungskraft der Öffentlichkeit erobert, Vermögen wurden gemacht und verloren, einige Schurken wurden erwischt und eingesperrt, und weitere werden folgen. Inmitten all dieser Aufregung wurde der Begriff Kryptowährung für durchschnittlich große Unternehmen, die tendenziell konservativ sind, etwas zu belastet. Daher wurde der Begriff Blockchain übernommen, um die Innovation von all dem Wahnsinn in der Kryptowelt zu distanzieren. Aber grundsätzlich sind Blockchains und Kryptowährungen dasselbe.

Das Ziel dieser Vorlesung ist es, ein technisches Verständnis, ein tiefgreifendes technisches Verständnis, dafür zu gewinnen, was bei Blockchains vor sich geht. Wenn Sie über einige Programmierkenntnisse verfügen, sollten Sie am Ende dieser Vorlesung in der Lage sein, Ihre eigene Spielzeug-Blockchain neu zu implementieren, wenn Sie möchten. Basierend auf diesem neu gewonnenen technischen Verständnis der Blockchain werden wir Anwendungsfälle für die Supply Chain überprüfen und ihre Machbarkeit als Technologien zur Problemlösung und ihren Mehrwert in Bezug auf das, was sie für die Supply Chains tun können, bewerten. Fangen wir an.

Der Ursprung von Bitcoin ist einfach seltsam. Im Jahr 2008 wurde unter einem Pseudonym, Satoshi Nakamoto, das wahrscheinlich ein Team ist, ein Whitepaper mit dem Titel “Bitcoin: A Peer-to-Peer Electronic Cash System” veröffentlicht. In diesem Paper wird ein System und ein Ansatz für eine neue Art von elektronischer Währung vorgestellt. Es handelt sich um ein relativ kurzes Paper mit einigen mathematischen Teilen, wobei selbst die mathematischen Teile teilweise inkorrekt sind.

Im ursprünglichen Paper wird angegeben, dass das System sicher sein soll, wenn mindestens die Hälfte der Hash-Leistung auf der guten Seite ist. Es wurde jedoch später in einem nachfolgenden Paper aus dem Jahr 2013 mit dem Titel “Majority is Not Enough: Bitcoin Mining is Vulnerable” nachgewiesen, dass zur Sicherung des Netzwerks nicht die Hälfte der Hash-Leistung ehrlich sein muss, sondern tatsächlich zwei Drittel plus der Hash-Leistung.

Trotzdem gibt es ein Whitepaper und eine Software. Die Software ist Open Source und von sehr geringer Qualität. Der Satoshi-Client ist von sehr geringer Qualität, und im ersten Jahr nach der Veröffentlichung der Software wurden hastig viele Fehler und Probleme von Open-Source-Mitarbeitern behoben. Einige dieser Probleme waren aufgrund des ursprünglichen Designs schwer zu beheben und hatten eine langfristige Auswirkung auf die gesamte Community. Viele der heute existierenden Kryptowährungen sind Forks des ursprünglichen Satoshi-Clients und tragen in gewisser Weise immer noch viele der Probleme, die im Laufe der Jahre nicht behoben werden konnten.

Daher handelt es sich um eine sehr verwirrende Situation, in der Sie ein Paper haben, das nicht von höchster Qualität ist, und eine Software, die zweifellos von sehr geringer Qualität ist, und dennoch hat das Team um Satoshi Nakamoto eine erstaunliche Entdeckung gemacht. Grundsätzlich handelte es sich bei dem Problem um das sogenannte byzantinische Konsensproblem. Es handelt sich um ein Problem der verteilten Berechnung. Stellen Sie sich vor, Sie haben Teilnehmer, und all diese Teilnehmer können sehen, was der Zustand des Systems sein soll, was in der digitalen Welt als eine lange Reihe von Nullen und Einsen, eine Datenlast, betrachtet werden kann. Die Teilnehmer können den Zustand des Systems aktualisieren, einige Bits umdrehen, ein Bit hinzufügen, ein Bit entfernen, und sie können all das gleichzeitig tun. Die Teilnehmer können miteinander kommunizieren, und das Problem des byzantinischen Konsenses besteht darin, dass alle ehrlichen Teilnehmer zu einem bestimmten Zeitpunkt darüber einig sind, was der Zustand des Systems ist, bis zum letzten Bit.

Das Problem ist sehr schwierig, wenn byzantinische Teilnehmer als Gegner handeln und versuchen, alle anderen Teilnehmer zu verwirren. Die erstaunliche Entdeckung von Bitcoin besteht darin, dass, wenn wir zurückgehen und Experten im Jahr 2008 fragen würden, wahrscheinlich gesagt hätten, dass es anscheinend nicht möglich ist, das byzantinische Konsensproblem in einer vollständig dezentralen Weise ohne eine zentrale Autorität zu lösen. Die Entdeckung von Satoshi Nakamoto, der Nakamoto-Konsens, besteht darin, dass sie einen Weg gefunden haben, dieses Problem zu lösen.

Die Lösung ist sehr überraschend. Es scheint ein algorithmisches Problem zu sein, aber das Wesentliche der Lösung hinter Bitcoin besteht darin, dass Satoshi Nakamoto dieses Problem durch Hinzufügen von monetären Anreizen, einem finanziellen Anreiz, gelöst hat. Es handelt sich nicht nur um eine algorithmische Lösung; es ist buchstäblich ein Algorithmus, der nur funktioniert, weil innerhalb des Systems monetäre Anreize verflochten sind, die den Teilnehmern Anreize geben, sich auf eine bestimmte Weise zu verhalten.

Wenn wir diese Anreize haben wollen, brauchen wir eine Art elektronische Währung, damit wir diese Anreize überhaupt konstruieren können. Genau das wird bei Bitcoin gemacht. Wenn Sie eine elektronische Währung haben möchten, haben Sie mindestens zwei sehr schwierige Probleme. Das erste Problem ist das Problem des doppelten Ausgebens. Wenn Sie einen bestimmten Betrag an digitalem Geld haben, der durch einige Informationsbits repräsentiert wird, was hindert Sie daran, eine Kopie dieses digitalen Geldes zu machen und das Geld einmal auszugeben, um etwas zu bezahlen, und dann dasselbe Geld mit Ihrer Kopie erneut auszugeben, um etwas anderes zu bezahlen? Dieses Problem wird als doppeltes Ausgeben bezeichnet und ist ein sehr schwieriges Problem, das von Bitcoin angegangen wird.

Das zweite Problem ist die Münzemission. Woher kommt dieses Geld? Das Interessante ist, dass Sie normalerweise, wenn Sie ein sehr schwieriges Problem angehen möchten, einen Teile-und-Herrsche-Ansatz wählen, bei dem Sie Ihr großes Problem in Teilprobleme unterteilen, die einfacher sind und separat gelöst werden können. Dann kann das Gesamtproblem gelöst werden. Das Interessante an Bitcoin ist, dass es zwei unterschiedliche und sehr schwierige Probleme gibt: das doppelte Ausgeben und die Münzemission. Anstatt einen Teile-und-Herrsche-Ansatz zu verwenden, verwendet Bitcoin einen Vereinheitlichen-und-Verflechten-Ansatz, der zur damaligen Zeit neuartig war, um beide Probleme gleichzeitig zu lösen. Die Lösung, wie wir später in diesem Vortrag sehen werden, ist überraschend einfach.

Dieser Vortrag handelt nicht primär davon, was eine digitale Währung zu einer guten Währung macht, da dies einen eigenen Vortrag verdienen würde. Dennoch funktionieren Blockchains nicht ohne die über die digitalen Währungen, die die Blockchain selbst unterstützen, konstruierten finanziellen Anreize. Wenn wir sagen, dass Kryptowährungen und Blockchains weitgehend dasselbe sind, bedeutet das, dass Sie, wenn Sie eine Blockchain haben möchten, Nachrichten senden und diese Nachrichten Transaktionen mit einem Geldfluss sein werden. Die Kryptowährungsperspektive besteht darin, dass der Schwerpunkt hauptsächlich auf dem monetären Aspekt liegt, während die Blockchain-Perspektive mehr am über den Transaktionen liegenden Metadaten interessiert ist.

Denken Sie daran, dass das gesamte Sicherheitsmodell dieser Blockchain-/Kryptowährungssysteme auf den wirtschaftlichen Anreizen beruht, die auf das System aufgesetzt sind. Sie können die wirtschaftlichen und die Kryptowährungsziele nicht vollständig von der Blockchain trennen. Es ist nur eine Frage der Perspektive.

Nun werfen wir einen kurzen Blick auf die Anforderungen, die mit einem Blockchain-/Kryptowährungssystem einhergehen, und wie wir diese Anforderungen möglicherweise lockern können. Die erste Anforderung ist die Nichtbestreitbarkeit. Nichtbestreitbarkeit bedeutet, dass niemand Sie als Teilnehmer daran hindern kann, eine Transaktion zu senden. Niemand kann eine gültige Transaktion verhindern. Dies ist sehr wichtig, denn wenn es einen Teilnehmer gibt, der dazu in der Lage ist, haben Sie im Wesentlichen eine zentrale Autorität. Umgekehrt kann kein Teilnehmer eine gültige Transaktion verhindern, aber es gibt auch keinen Teilnehmer, der Ihnen die Möglichkeit verweigern kann, eine Transaktion durchzuführen, da er Ihre eigene Münze verbrauchen oder eine ungültige Transaktion erfolgreich durchführen kann. Das ist die erste Anforderung.

Die zweite Anforderung ist Anonymität. Technisch gesehen ist Bitcoin ein pseudonymes Netzwerk, aber grundsätzlich bedeutet die Anforderung der Anonymität, dass es keine Liste der Teilnehmer gibt. In einer echten Blockchain können Teilnehmer zu jedem beliebigen Zeitpunkt im System erscheinen oder es verlassen, ohne dass es einen Torwächter gibt. Da Teilnehmer frei eintreten oder austreten können, wird ihre Identität von niemandem verfolgt. Das bedeutet nicht, dass es anonym sein muss; es bedeutet nur, dass die Anforderung der Anonymität erfüllt sein muss, wenn Sie eine echte kanonische Blockchain haben möchten, in der Teilnehmer nach Belieben eintreten und austreten können.

Dann nenne ich die Massenskalierbarkeit als Anforderung, die für Blockchains besonders schwierig ist, da diese Art von verteilten Systemen intrinsisch schwer zu skalieren ist, wie wir sehen werden. Im Gegenteil, das Skalieren einer Blockchain ist bemerkenswert schwierig. Grundsätzlich gibt es einen Konflikt: Wenn Sie es einem Teilnehmer erlauben, eine beliebig große Anzahl von Nachrichten, Transaktionen oder Aktualisierungen an das System zu senden, kann ein Teilnehmer das gesamte Netzwerk überfluten und im Wesentlichen das gesamte Netzwerk mit Spam überfluten. Daher müssen alle Blockchains dieses Skalierbarkeitsproblem lösen, das durch die Konstruktion finanzieller Anreize gelöst wird.

Die Idee besteht darin, die Kosten für eine Transaktion, die die elementare Nachricht ist, die auf der Blockchain übertragen wird, auf etwa ein Zehntel eines Cents zu halten. Das ist sehr günstig - stellen Sie sich vor, Sie müssten ein Zehntel eines Cents bezahlen, um eine E-Mail zu senden. Es ist nicht kostenlos, aber es ist immer noch sehr kostengünstig. Wenn Sie also regelmäßige Nutzung haben und eine Transaktion im Zusammenhang mit beispielsweise der Bewegung eines Produkts in einem Lagerhaus haben möchten, ist das in Ordnung; die Kosten sind immer noch sehr niedrig. Durch die Kosten von 0,1 Cent werden diese Transaktionen jedoch für einen Angreifer zu teuer, der das Netzwerk mit Milliarden von Transaktionen überfluten möchte, was sehr einfach ist, wenn keine Gebühren anfallen. Jede Transaktion muss eine Gebühr für ihre Existenz zahlen und ihre Übertragung unterstützen; Andernfalls könnte ein Angreifer das verteilte System ohne Hindernisse überfluten.

Die Transaktionsgebühren sind also ein weiterer Aspekt der wirtschaftlichen Gestaltung, um die Blockchain funktionsfähig zu halten. Sie möchten in der Lage sein, diese Gebühr von 0,1 Cent in beliebiger Größenordnung aufrechtzuerhalten, da ein weiteres Problem bei der Verweigerung der Massenskalierbarkeit darin besteht, dass die Kosten für Transaktionen bei Millionen von Transaktionen explodieren werden. Dies ist ein großes Problem, das wir nicht wollen. Wir möchten nicht in einer Situation sein, in der ein Bus mit 100 Personen zu einer bestimmten Zeit fahren möchte, aber nur 50 Sitze vorhanden sind. Wenn dies geschieht, findet eine Art Auktionsmechanismus statt und der Preis für die Tickets wird in die Höhe schnellen. In Bezug auf die Blockchain bedeutet dies, dass die Kosten für Transaktionen explodieren werden. Übrigens treten diese Arten von Problemen derzeit bei mehreren Blockchains auf. Zum Beispiel ist es auf dem Bitcoin Core-Netzwerk sehr häufig, dass die Kosten einer Transaktion zehn Dollar übersteigen, und das ist ein sehr großes Problem.

Nun möchten wir auch eine ziemlich geringe Latenz haben. Was Satoshi Nakamoto 2008 mit dem Nakamoto-Konsens entdeckt hat, funktioniert sehr gut, aber grundsätzlich ist es ein sehr langsamer Prozess. Wenn ich sehr langsam sage, meine ich, dass es etwa eine Stunde dauert, bis die Teilnehmer den Zustand des Systems konvergieren. Es ist nicht dramatisch langsam, aber es ist auch nicht sehr schnell. Wenn wir etwas mit der Lieferkette zu tun haben, bei dem wir Zahlungen leisten oder die Bewegung von Waren verfolgen möchten, wäre es viel schöner, wenn wir die Latenz des Systems auf etwa drei Sekunden oder weniger halten könnten - die gleiche Art von Latenz, die Sie von einer schnellen Kreditkartenzahlung erwarten würden.

Schließlich ist eine der letzten Anforderungen die Infrastruktur. Wenn ich von der Softwareinfrastruktur spreche, die die Blockchain oder Kryptowährung unterstützt, muss es ein öffentliches Gut sein, das mit einer Art vereinbartem sozialem Vertrag finanziert wird. Das ist etwas, das Satoshi Nakamoto 2008 nicht vorausgesehen hat. Wenn Sie ein sehr komplexes weltweit verteiltes System betreiben möchten, müssen eine Menge Softwareinfrastruktur geschaffen und gewartet werden. Das Problem besteht darin, dass es ohne eine Art sozial akzeptierte Möglichkeit, all diese Bemühungen zu finanzieren, Gegner auftauchen, nicht nur als byzantinische Gegner im Netzwerk, die andere Teilnehmer über den Zustand des Netzwerks verwirren wollen, sondern auch als Gegner, die die Codebasis selbst übernehmen und Dinge mit der Softwareinfrastruktur tun, die den Interessen der breiteren Gemeinschaft entgegenwirken. In der Geschichte von Kryptowährungen ist es vorgekommen, dass feindliche Übernahmen von einem Team zum anderen stattgefunden haben, wobei die neuen Teams Interessen hatten, die völlig unvereinbar mit den Interessen der breiteren Gemeinschaft waren. Dies ist eine Art von Angriffen, eher eine Art von sozialer Ingenieurskunst, die von Satoshi Nakamoto im Jahr 2008 nicht klar erkannt wurden. Nach einem Jahrzehnt des Betriebs sind diese Arten von Angriffen jedoch für Beobachter der Kryptowelt jetzt viel klarer.

Bis jetzt haben wir folgende Geschichte: Dies ist eine Reihe von Vorlesungen über die Supply Chain. Wir sind Teil des vierten Kapitels. Im ersten Kapitel habe ich meine Ansichten über die Supply Chain als Forschungsgebiet und als Praxis vorgestellt und wir haben gesehen, dass dafür sehr spezifische Methoden erforderlich sind. Das gesamte zweite Kapitel ist den Supply Chain-Methoden gewidmet, die für den Einsatz in diesem Bereich geeignet sind. Die meisten naiven Methoden überleben den Kontakt mit der Realität nicht, insbesondere wenn Interessenkonflikte im Spiel sind. Übrigens sind viele Aspekte im zweiten Kapitel, in dem ich mich mit Interessenkonflikten befasse, für die heutige Vorlesung sehr relevant. Daher lade ich das Publikum ein, falls Sie die Vorlesungen aus dem zweiten Kapitel noch nicht gesehen haben, einen Blick darauf zu werfen. Das dritte Kapitel ist den Supply Chain-Problemen gewidmet, das sind buchstäblich Vorlesungen, in denen ich mich ausschließlich auf Supply Chain-Probleme konzentriere, nicht auf Lösungen. Die Idee ist, das Problem wirklich zu verstehen, bevor man Lösungen herbeizaubert.

Das vierte Kapitel ist im Wesentlichen eine Sammlung von Hilfswissenschaften. Blockchain ist ein Randthema, das ich am Ende dieses Kapitels hinzufüge, aber grundsätzlich sind Hilfswissenschaften Disziplinen, die moderne Supply Chain-Praktiken wirklich unterstützen. Genauso wie man von einem modernen Arzt erwarten würde, dass er etwas über Chemie weiß, muss man kein brillanter Chemiker sein, um ein brillanter Arzt zu sein. Die allgemeine Übereinstimmung wäre, dass man aus moderner Sicht auf die medizinische Wissenschaft, wenn man nichts über Chemie weiß, nach modernen Maßstäben kein guter Arzt sein kann. Das Gleiche gilt aus meiner Sicht für die Supply Chain. Es gibt eine Reihe von Hilfswissenschaften, bei denen man über Hintergrundwissen in diesen Themen verfügen muss, wenn man eine halbwegs moderne Supply Chain-Praxis haben möchte.

Für die heutige Vorlesung werde ich zuerst Mini Bitcoin vorstellen, eine Spielzeug-Blockchain-Implementierung. Es sollte verdeutlichen, wie Kryptowährungen funktionieren und welche Schlüsselerkenntnis Satoshi Nakamoto im Jahr 2008 gemacht hat. Es sollte auch die drei großen Herausforderungen klären, denen wir bei der Gestaltung von Blockchains gegenüberstehen, nämlich Skalierbarkeit, Latenz und Ausdrucksfähigkeit. Diese drei Herausforderungen haben einen erheblichen Einfluss auf die Art von Supply Chain-Anwendungsfällen, die wir auf der Grundlage von Blockchains haben können. Es ist wichtig, die Einschränkungen zu verstehen, die mit Blockchains einhergehen, da sie im Wesentlichen begrenzen, was wir in Bezug auf die Supply Chain tun können und welche Art von Wert wir schaffen können. Schließlich werde ich als zweiten Teil der Vorlesung eine Reihe von Supply Chain-Anwendungsfällen überprüfen, bei denen die Supply Chain in unterschiedlichem Maße etwas beizutragen hat.

Das Ziel von Mini Bitcoin ist es, eine Spielzeug-Blockchain, eine vereinfachte Version von Bitcoin, von Grund auf aufzubauen. Wir werden nicht allzu viel Aufmerksamkeit auf alle technischen Details legen, denn in der realen Welt ist das Engineering einer Blockchain sehr viel Arbeit, bei der man auf viele Details achten muss. Hier möchte ich nur die allgemeine Struktur darlegen, um sie im Vergleich zur realen Sache dramatisch vereinfacht zu halten, damit wir in ein paar Folien verstehen können, was passiert, wie es konstruiert wird und wie es funktioniert.

In diesem sehr einfachen Beispiel werden wir eine Währung konstruieren, bei der jede einzelne Münze genau einen Bitcoin wert ist. Sie haben eine Reihe von Münzen, jede Münze ist genau einen Bitcoin wert, und das Einzige, was Sie tun können, ist im Grunde genommen, eine Münze von einem Teilnehmer auf einen anderen zu übertragen. Wenn ein Teilnehmer viele Münzen besitzt, kann er alle Münzen übertragen, aber wir betrachten nur eine sehr einfache Währung, bei der wir keine Bruchteilmengen und andere Elemente haben.

Um dieses Mini Bitcoin zu erstellen, benötigen wir nur drei spezielle Funktionen: eine Hash-Funktion, eine Signatur-Funktion und eine Verifikations-Funktion. Diese Funktionen waren bereits 2008 Standard, als Bitcoin erfunden wurde, daher waren alle kryptografischen Bausteine bereits vorhanden. Satoshi Nakamoto hat keine dieser Werkzeuge erfunden. Diese speziellen kryptografischen Funktionen, auch als Falltürfunktionen bekannt, waren bereits 2008 bekannt, standardisiert und weit verbreitet. Die Schlüsselinnovation von Satoshi Nakamoto bestand darin, diese Funktionen auf eine sehr spezielle Weise zu verwenden, was wir sehen werden.

Wir haben diese drei Funktionen: die Hash-Funktion, auf die ich hier nicht im Detail eingehen werde, aber über die ich in einer früheren Vorlesung gesprochen habe. Dies ist eine kryptografische Version der Hash-Funktion, die jede Nachricht, eine Reihe von Bits beliebiger Länge, nehmen und einen Digest von 256 Bits erzeugen kann. Die Funktion kann in der Praxis nicht invertiert werden. Wenn Sie einen Digest haben, ist der einzige Weg, eine Nachricht zu identifizieren, die den Digest erzeugt, die Nachricht im Voraus zu kennen.

Die Signatur-Funktion kann eine Nachricht, einen privaten Schlüssel, nehmen und eine Signatur erzeugen, die wiederum 256 Bits beträgt. Die Signatur-Funktion arbeitet zusammen mit einer Verifikations-Funktion. Für diejenigen, die mit asymmetrischer Kryptografie nicht vertraut sind, besteht die Idee darin, Mechanismen zu haben, bei denen Sie Paare von öffentlichen und privaten Schlüsseln haben. Mit dem privaten Schlüssel können Sie eine Signatur erstellen und eine Nachricht veröffentlichen, ohne Ihren privaten Schlüssel preiszugeben. Jeder Teilnehmer kann die Verifikations-Funktion verwenden, um die Nachricht, Ihre Signatur und Ihren öffentlichen Schlüssel zu nehmen und zu überprüfen, ob die Nachricht mit dem privaten Schlüssel, der mit diesem öffentlichen Schlüssel verbunden ist, signiert wurde.

Diese Falltürfunktionen können nicht invertiert werden, daher können Sie, wenn Sie die ursprüngliche Nachricht nicht kennen, nicht von der Hash-Funktion, vom Digest zur ursprünglichen Nachricht zurückkehren. Das Gleiche gilt, wenn Sie den privaten Schlüssel nicht haben; Sie können keine Signatur erstellen, wenn Sie eine neue Nachricht haben.

Diese drei speziellen Funktionen sind in praktisch allen modernen Programmierumgebungen verfügbar, sei es C++, Python, Java, C# oder andere. Es ist Teil der Standardumgebung, Zugriff auf diese Klassen kryptografischer Funktionen zu haben.

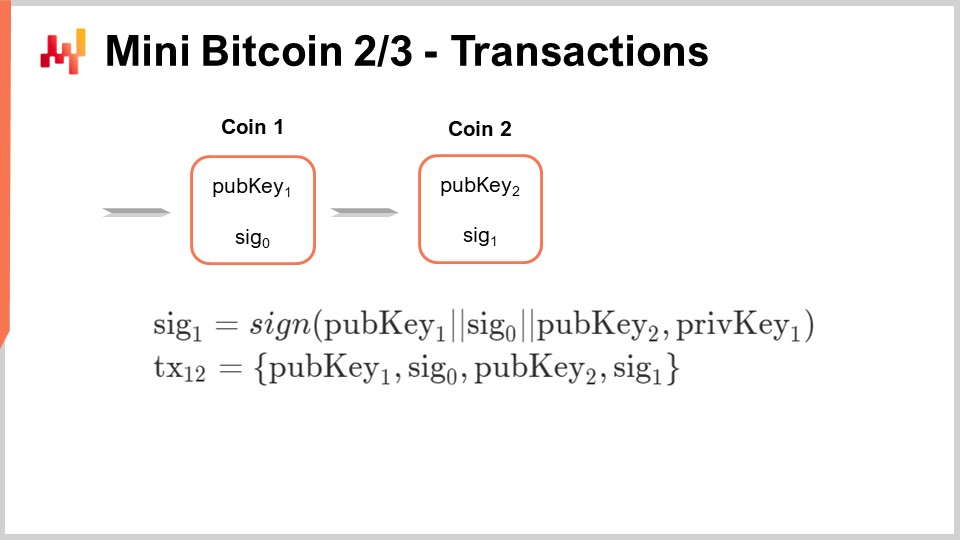

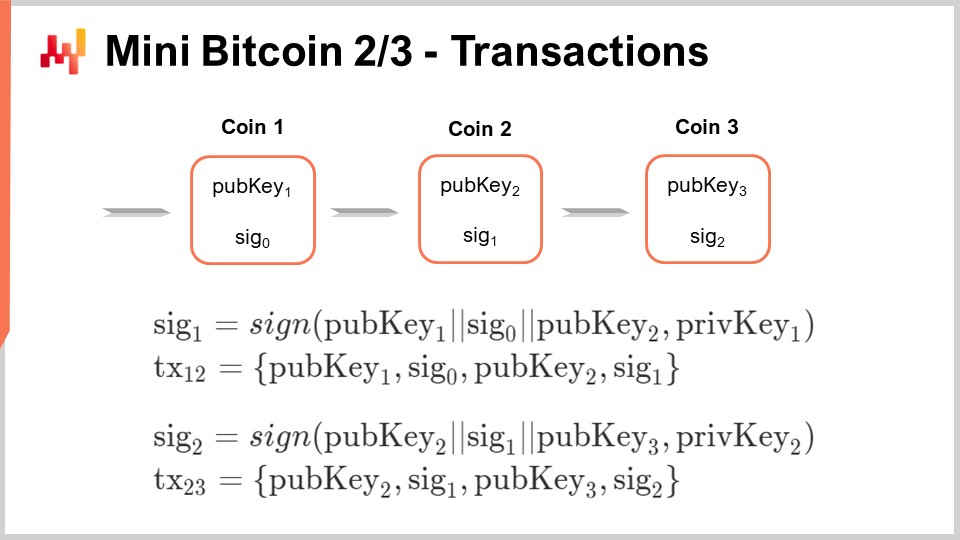

Schauen wir uns nun eine Situation an, in der ich der Besitzer der Münze Nummer eins sein soll. Was bedeutet das? Es bedeutet, dass es als Teil dieses byzantinischen Konsenses eine gemeinsame Vereinbarung unter allen Teilnehmern für dieses Mini-Bitcoin-Netzwerk gibt, dass diese Münze tatsächlich vorhanden ist, als Teil der UTXO (Unspent Transaction Outputs). Wenn ich von dieser Münze spreche, meine ich eine Nachricht, die die öffentliche Schlüsselnummer eins und die Signatur null enthält. Ich gehe einfach davon aus, dass dies Teil einer Menge von Münzen ist und alle Teilnehmer zustimmen, dass diese Münze tatsächlich existiert und bereit ist, ausgegeben zu werden. Nun, als Besitzer dieser Münze Nummer eins, wie kann ich diese Münze tatsächlich ausgeben, um den Besitz dieser Münze auf jemand anderen zu übertragen?

Die Art und Weise, wie ich das mache, besteht darin, eine Signatur zu erzeugen. Die Signatur wird wie folgt konstruiert: Ich verwende die spezielle “sign” Funktion und werde eine Nachricht signieren. Diese Nachricht wird einfach die öffentliche Schlüsselnummer eins, die Signatur null und dann die öffentliche Schlüsselnummer zwei sein. Die öffentliche Schlüsselnummer zwei ist buchstäblich die Adresse, an die ich das Geld sende. Wer auch immer den privaten Schlüssel besitzt, der mit dieser öffentlichen Schlüsselnummer zwei verbunden ist, wird der Empfänger meiner Transaktion sein. Also signiere ich diese Transaktion und um sie zu signieren, verwende ich den privaten Schlüsselnummer eins. Der einzige Teilnehmer, der diese Signaturnummer eins tatsächlich erstellen kann, ist die Person, die das Geheimnis, den privaten Schlüsselnummer eins, besitzt, der mit dem öffentlichen Schlüsselnummer eins verbunden ist.

Wenn ich das gesamte Netzwerk wissen lassen möchte, dass diese Transaktion stattgefunden hat, muss ich eine Transaktion übertragen. Die Transaktion wird einfach eine Nachricht sein, die die öffentliche Schlüsselnummer eins, die Signatur null, die öffentliche Schlüsselnummer zwei und die von mir gerade erstellte Signatur eins auflistet. Es ist nur eine Liste der Elemente, die zur Transaktion beitragen. Wenn ich diese Transaktion von eins nach zwei veröffentliche, verlässt Münze Nummer eins im Wesentlichen den Pool der Münzen und Münze Nummer zwei tritt als Teil des Systems in den Pool der Münzen ein. Deshalb ist es entscheidend, diesen byzantinischen Konsens zu haben. Wir brauchen diesen byzantinischen Konsens, weil Sie potenziell Geld ausgeben möchten, das Ihnen nicht gehört, und das Netzwerk über den Besitz einiger Münzen verwirren möchten. Wenn Sie jedoch das byzantinische Konsensproblem lösen können, besteht eine feste Vereinbarung über die Münzen, die tatsächlich zum System gehören. Sobald eine Münze ausgegeben ist, hat der Besitzer Nummer zwei jetzt eine Münze. Eine Münze kann das Netzwerk verlassen und eine neue Münze wird erstellt und tritt in den Zustand des Systems ein.

Der Mechanismus kann wiederholt werden; Münze Nummer zwei kann mit demselben System an Münze Nummer drei gesendet werden: eine Signatur erstellen, eine Transaktion übertragen usw.

Übrigens, wenn ich gesagt habe, dass die “sign” Funktion verwendet wird, bedeutet dies implizit, dass alle Beobachter die “verify” Funktion verwenden können, um zu überprüfen, ob die Signatur korrekt ist. Grundsätzlich werden die Teilnehmer, wenn sie die Transaktionen beobachten, als erstes die zuvor eingeführte “verify” Funktion verwenden, um zu überprüfen, ob die Transaktion tatsächlich korrekt ist. Es gibt zwei Überprüfungen: Jeder Teilnehmer muss überprüfen, ob die übertragene Münze bereits Teil des Systemzustands war, um sicherzustellen, dass es sich um eine gültige Münze handelt, und ob die Transaktion gemäß der Signatur gültig ist. Was ich hier nicht angesprochen habe, ist das Problem des doppelten Ausgebens. Wie verhindern wir, dass zwei konkurrierende Transaktionen gleichzeitig durchgeführt werden, und wie verhindern wir, dass das Netzwerk verwirrt wird, wenn ein Angreifer versucht, gleichzeitig zwei konkurrierende Transaktionen zu übertragen und das gleiche Geld an zwei verschiedene Teilnehmer zu senden?

Ich habe auch nicht geklärt, woher diese Münzen stammen. Wie werden sie überhaupt in das System eingeführt? Der Kern der Entdeckung von Satoshi Nakamoto und seines Nakamoto-Konsenses besteht darin, diese beiden Probleme auf einmal zu lösen.

Satoshi Nakamotos Vorschlag besteht darin, eine spezielle Klasse von Teilnehmern in das Netzwerk einzuführen, die heute als “Miner” bezeichnet werden.

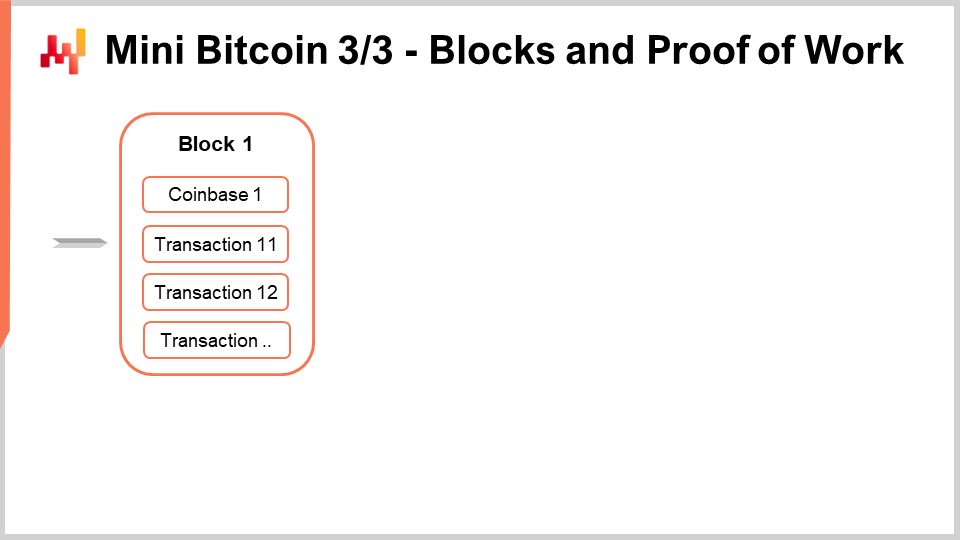

Miner hören im Wesentlichen auf das Netzwerk und sammeln alle übertragenen Transaktionen. Sie sammeln diese übertragenen Transaktionen und legen sie in einen Container namens “Block”. Ein Block ist einfach eine Sammlung von Transaktionen, die von jedem im Peer-to-Peer-Netzwerk übertragen wurden.

Die allererste Transaktion eines Blocks wird eine spezielle Transaktion namens “Coinbase” sein. Eine Coinbase ist eine einzigartige Transaktion, die in diesem Mini-Bitcoin-Setup aus dem Nichts eine neue Münze erstellt. Die erste Transaktion ist die Coinbase, die eine neue Münze aus dem Nichts erstellt, und dann folgt in dem Block die Liste der Transaktionen, die vom Miner wahrgenommen wurden. Der Miner kann möglicherweise nicht alle Transaktionen des Bitcoin-Netzwerks erfassen, aber er versucht es.

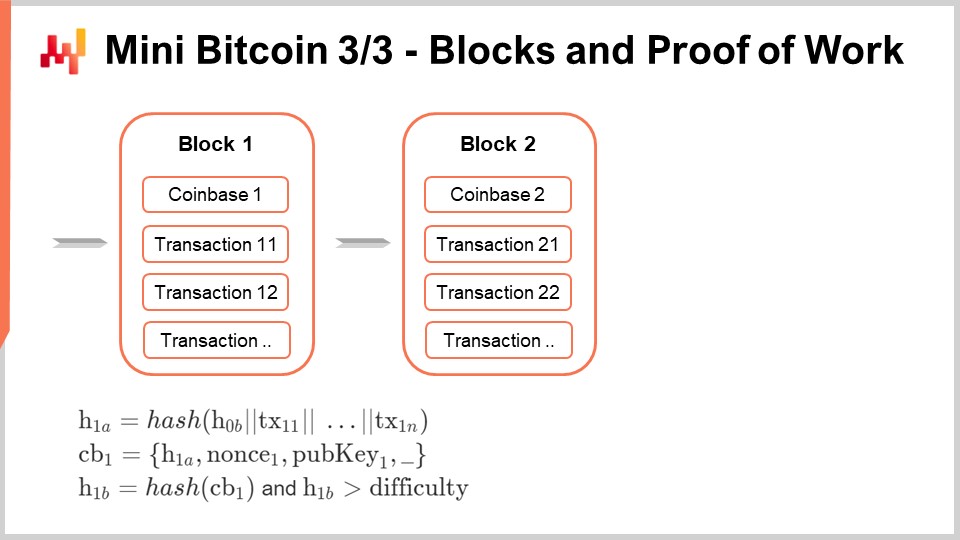

Die Coinbase ist speziell, und ich werde erklären, wie man diese Coinbase erstellt, weil es eine einzigartige Transaktion ist. Zuerst werden wir einen Hash des Blocks erstellen, einen partiellen Hash (H1a). Dieser Hash ist im Wesentlichen ein Hash einer Nachricht, und diese Nachricht beginnt mit einem Hash des vorherigen Blocks (H0b), der mit allen Transaktionen im Block konkateniert wird.

Die Coinbase ist dann ein Tupel, das den Hash H1a enthält, gefolgt von einer Nonce. Eine Nonce ist eine zufällig vom Miner gewählte Zufallszahl und hat ihre Bedeutung. Die Coinbase enthält auch den öffentlichen Schlüssel des Miners. Die Coinbase enthält einen Hash aller Inhalte des Blocks. Die Coinbase enthält eine Zufallszahl und den öffentlichen Schlüssel des Miners. Dieser öffentliche Schlüssel wird vom Miner später verwendet, um die Coinbase als reguläre Münze zu beanspruchen. In diesem Mini-Bitcoin-Setup werden Münzen mit einer Rate von einem Bitcoin pro Block emittiert. In der Realität auf dem Bitcoin Core-Netzwerk oder Bitcoin Cash ist der Prozess komplizierter, aber die meisten Komplexität kann der Klarheit halber vereinfacht werden.

Die Idee ist, dass der Block nur dann als gültig betrachtet wird, wenn wir eine Coinbase erstellen. Wenn wir jedoch an diesem Punkt aufhören, könnten alle Miner behaupten, dass sie jederzeit einen Block haben, und alle Miner hätten ein Interesse daran zu sagen: “Ich kann ein Paket erstellen, eine Zusammenfassung all dieser Transaktionen. Ich kann eine Coinbase erstellen. Bitte gib mir diesen zusätzlichen Bitcoin.” Wie sortieren wir alle Miner aus, die darum konkurrieren, dass ihre Version des Blocks vom Netzwerk ausgewählt und als der eine wahre Block betrachtet wird?

Satoshi Nakamoto führte das Konzept des Proof of Work ein. Der Hash der Coinbase, der eine große 256-Bit-Zahl ist, muss über einem Schwierigkeitsschwellenwert liegen. Dieser Prozess ähnelt dem Lösen eines Rätsels, und die einzige Möglichkeit, dieses Rätsel zu lösen, besteht darin, eine Coinbase zu finden, die diese Schwierigkeitsvorgabe erfüllt. Der Miner kann viele Zufallszahlen für die Nonce ausprobieren, in der Hoffnung, als Erster die Schwierigkeit zu erreichen und den Block für sich zu beanspruchen.

Bei Bitcoin ist die Schwierigkeit adaptiv, und das Netzwerk verwendet einen verfeinerten gleitenden Durchschnittsalgorithmus, um die Schwierigkeit auf etwa 10 Minuten pro Block zu halten. Wenn Blöcke im Durchschnitt schneller als 10 Minuten gefunden werden, wird die Schwierigkeit erhöht, bis Blöcke im Durchschnitt alle 10 Minuten gefunden werden. Wenn Blöcke im Durchschnitt alle 11 Minuten gefunden werden, wird die Schwierigkeit gesenkt, um die durchschnittliche Zeit zur Blockfindung bei 10 Minuten zu halten.

Satoshi Nakamotos Vorschlag ist, dass Miner immer der längsten gültigen Kette folgen. Eine Kette von Blöcken muss den Schwierigkeitsvorgaben entsprechen, um gültig zu sein. Beim Konstruieren eines Blocks baut man ihn immer auf einem bereits vorhandenen Block auf, mit Ausnahme des Genesis-Blocks, der der Standard-Ausgangspunkt ist. Die Regel besagt nicht nur, dass man die längste Kette haben muss, sondern die längste gültige Kette. Andere Miner werden überprüfen, ob alle in einem Block aufgeführten Transaktionen tatsächlich gültig sind, indem sie sicherstellen, dass die Signaturen übereinstimmen und die ausgegebenen Münzen ausgegeben werden dürfen. Sie halten diesen Zustand aufrecht, und genau so kann Bitcoin sowohl das Double-Spend-Problem als auch das Münzemissionsproblem lösen. Wir haben alles, was wir brauchen, um eine Blockchain aufzubauen.

In der Realität gibt es viele zusätzliche Dinge zu beachten, wenn Sie eine Blockchain in Produktionsqualität erstellen möchten. Zunächst möchten Sie wahrscheinlich Bruchteilmengen haben. Sie möchten wahrscheinlich nicht nur jeweils einen Bitcoin haben können; Sie möchten etwas, mit dem Sie mehrere oder Bruchteilmengen von Bitcoins übertragen können.

In Bezug auf Münzen möchten Sie Transaktionen haben, die viele Münzen gleichzeitig als Eingabe verbrauchen und dann viele Münzen gleichzeitig erzeugen können. Es handelt sich nicht um Eins-zu-Eins-Transaktionen, bei denen eine Münze mit einer Münze verbunden wird, sondern um viele-zu-viele-Transaktionen, bei denen viele Eingabemünzen mit vielen Ausgabemünzen verbunden werden. Übrigens funktionieren so verschiedene Bitcoin-Netzwerke heutzutage.

Es gibt auch die erwähnten Transaktionsgebühren. Wenn man den Menschen erlauben würde, endlos Transaktionen zu senden, könnten sie Geld zwischen den gleichen Adressen hin und her schicken und den Markt überfluten. Die Idee ist, dass eine Gebühr im Wesentlichen bedeutet, dass ein bestimmter Teil der Transaktion an den Miner umgeleitet wird. Die Art und Weise, wie dies in den meisten Bitcoin-Varianten typischerweise gemacht wird, besteht darin zu sagen, dass die Gesamteingabe in Bezug auf den Geldwert geringfügig größer sein sollte als die Gesamtausgabe. Der fehlende Wertanteil, die Lücke, ist die Belohnung, die an den Miner gezahlt wird.

Jetzt haben wir unser Mini-Bitcoin abgeschlossen. Wenn Sie programmieren können, haben Sie alle Elemente, die Sie benötigen, um Ihre eigene Blockchain zu implementieren. Übrigens können Sie auch Blöcke wiederholen, und das ist es, was ich hier mache. Was Sie gerade für einen Block gemacht haben, können Sie die gleichen Formeln für einen anderen Block wiederholen, mit einer zweiten Codebasis. Das ist genauso wie bei Transaktionen; der gleiche Mechanismus wird immer wieder wiederholt.

Das Skalieren der Blockchain ist sehr herausfordernd. In einem kurzen Whitepaper aus dem Jahr 2018 habe ich eine Anwendungslandschaft von Bitcoin veröffentlicht. Die Idee ist, dass je nachdem, wie viele Daten Ihre Blockchains betreffen, die Menge an Daten, die Sie verarbeiten und bewegen müssen, stark variiert, je nachdem, was Sie mit der Blockchain machen. Im Wesentlichen reicht es von etwa 100 Bytes, die bewegt werden müssen (in der Größenordnung eines privaten Schlüssels), bis zu 10 Größenordnungen, wenn Sie mit der gesamten Blockchain umgehen müssen.

Es ist schwer zu begreifen, dass je nachdem, was Sie tun, die Menge an Rechenressourcen, die Sie einsetzen müssen, um die Aufgabe zu erledigen, um 10 Größenordnungen variiert. Eine Größenordnung bedeutet, dass Sie die Menge an Ressourcen um den Faktor 10 multiplizieren, und wenn Sie 10 Größenordnungen haben, können Sie von eins auf 10 Milliarden gehen. Das ist überwältigend und enorm. In dieser Anwendungslandschaft werden Sie feststellen, dass es zwei Hauptunterscheidungen gibt: On-Chain- und Off-Chain-Anwendungen. Off-Chain-Apps sind solche, die sich nur mit den von Ihnen oder Ihren engen Partnern generierten Daten befassen. Wenn Sie ein großes Unternehmen sind, müssen Sie möglicherweise Millionen von Transaktionen abwickeln, aber dies sind nur Ihre eigenen Transaktionen. In Bezug auf Daten kann es groß sein, aber es ist beherrschbar, da es direkt mit Ihrem eigenen Geschäft zusammenhängt.

Auf der anderen Seite befassen sich On-Chain-Apps mit allen über das Netzwerk ausgestrahlten Transaktionen. Dies kann wesentlich größer sein, insbesondere wenn Sie ein kleiner Akteur sind und alle Transaktionen in einem großen Netzwerk abwickeln müssen, was Millionen Mal mehr sein kann als die Transaktionen, die Sie interessieren.

Darüber hinaus müssen wir zwischen Komponenten unterscheiden, die “Cash Cogs” und “Cash Lands” sind. Cash Cogs sind grundlegende Komponenten, die zur Lösung des Konsensproblems beitragen. Wenn Sie sie entfernen, funktioniert die Blockchain nicht mehr, weil Sie keinen Konsens mehr haben. Cash Lands hingegen sind optionale Komponenten, die auf der Blockchain-Infrastruktur aufgebaut werden können. Diese sind für den Betrieb der Blockchain nicht unbedingt erforderlich.

Normalerweise positionieren wir uns, wenn wir an Supply-Chain-Anwendungsfälle denken, mit Metadaten im Bereich der Cash Lands. Was wir tun, ist für den weiteren Betrieb der Blockchain nicht unbedingt erforderlich; sie kann weiterhin funktionieren, ohne unseren spezifischen Anwendungsfall.

Wenn es darum geht, die Blockchain für echte Supply-Chain-Anwendungsfälle zu skalieren, müssen Sie berücksichtigen, dass die Blockchain Millionen von Transaktionen verarbeiten können sollte. Große Unternehmen haben es mit Millionen von wöchentlichen Transaktionen zu tun, was in der Supply-Chain-Welt nicht ungewöhnlich ist. Blockchains sind jedoch schlecht skalierbar, wie sich daran zeigt, dass Miner mit allen Transaktionen von jedem umgehen müssen.

Um dieses Problem zu lösen, wurden einige Innovationen eingeführt, wie sie zuvor in der Vorlesung diskutiert wurden. Das Hauptziel besteht darin, die Blockchain-Technologie skalierbarer zu machen und für die Bewältigung des massiven Transaktionsvolumens, das typischerweise in Supply-Chain-Anwendungen zu sehen ist, geeignet zu sein. Wenn Sie eine Blockchain für Supply-Chain-Zwecke verwenden möchten, muss sie nicht nur die Transaktionen eines einzelnen Unternehmens, sondern auch aller am Blockchain-Projekt beteiligten Unternehmen verarbeiten können. Das kann sehr groß werden, oder tatsächlich sehr groß, vielleicht sogar übermäßig groß. Das müssen wir sehen, und hier gibt es zur Rettung im Wesentlichen zwei bemerkenswerte Papiere. Als Satoshi Nakamoto sein Papier veröffentlichte, sagte er, dass dieses Problem mit dem Fortschritt der Hardware gelöst werden würde und wir uns so weit skalieren würden, wie es nötig ist. Das würde passieren. Es stellte sich jedoch als schwierig heraus, und seit mehr als einem Jahrzehnt haben so ziemlich alle Akteure in diesem Bereich der Blockchain und Kryptowährung mit Skalierbarkeit zu kämpfen.

Das erste bemerkenswerte Papier ist ECMH, Elliptic Curve Multiset Hash. Es handelt sich um ein ziemlich technisches Papier, aber die wichtigste Erkenntnis ist die Idee, dass Sie nicht alle Transaktionen behalten müssen; Sie müssen nur die Münzen behalten, die bereit sind, ausgegeben zu werden. Diese Sammlung von Münzen, die ausgegeben werden können, ist im Bitcoin-Ökosystem technisch als UTXO bekannt. Nur zur Größenordnung: Das UTXO-Netzwerk des Bitcoin Core hat derzeit eine Größe von etwas weniger als fünf Gigabyte. Dies ist die Größe des UTXO-Datensatzes, aber wenn Sie sich die Blockchain des Bitcoin Core ansehen, beträgt die Größe der Blockchain etwas weniger als 350 Gigabyte, und die Blockchain wächst viel schneller als das UTXO.

Was Ihnen das ECMH-Papier gibt, ist eine Hash-Funktion, die eine Affinität zu Multisets hat. Im Wesentlichen handelt es sich um eine Hash-Funktion, bei der Sie Ihren Hash aktualisieren können, wenn Sie Elemente zu Ihrer Sammlung hinzufügen oder entfernen. Sie behalten nicht das Set oder das Multiset selbst bei, sondern nur den Hash, und Sie können Elemente hinzufügen oder entfernen. Diese set-ähnliche Eigenschaft bedeutet, dass Sie diese Hinzufügungen oder Löschungen in beliebiger Reihenfolge durchführen können und dennoch zum gleichen Hash gelangen. Durch ECMH können Sie eine UTXO-Verpflichtung haben, die es der Community ermöglicht, sich von der vollständigen Blockchain zu entfernen. Die meisten Mitglieder der Community müssen sich nicht mit der vollständigen Blockchain befassen, sondern können sich nur mit UTXO befassen. Ich wiederhole, die Größe des UTXO-Netzwerks des Bitcoin Core beträgt fünf Gigabyte und die Größe der Blockchain beträgt 350 Gigabyte, sodass Sie im Grunde genommen zwei Größenordnungen gewinnen. Das ist sehr bedeutend. Mit ECMH gewinnen Sie im Wesentlichen zwei Größenordnungen bei der persistenten Datenspeicherung, was ein großer Gewinn ist.

Das zweite Papier ist Graphene, ein neues Protokoll für Blockübertragungen unter Verwendung der Set-Reconciliation. Mit Graphene können Sie im Wesentlichen zwei Größenordnungen bei den Spitzenbandbreitenanforderungen gewinnen. In diesem Mini-Bitcoin-Setup, das ich gerade beschrieben habe, haben Sie Miner und Transaktionen, die peer-to-peer-artig ständig für das Netzwerk übertragen werden. Die Bandbreite ist wahrscheinlich das am besten gelöste Problem von Bitcoin, aber dennoch haben Sie ein Problem, wenn es um die Bandbreite geht, wenn ein Block gefunden wird. Der Miner muss den Block beanspruchen, indem er sagt: “Schauen Sie, ich habe einen Coinbase, der meinem Schwierigkeitsziel entspricht.” Dann müssen alle anderen Miner den gesamten Block herunterladen, und wenn dies naiv geschieht, müssen sie überprüfen, ob der Block tatsächlich gültig ist, nicht nur, ob der Coinbase das Schwierigkeitsziel erfüllt.

Jedes Mal, wenn ein Block gefunden wird, besteht ein Spitzenbedarf, da Sie die Zeit, die für die Übertragung eines gesamten Blocks benötigt wird, wenn Sie es naiv machen, weit unterhalb des 10-Minuten-Intervalls halten möchten. Bei Bitcoin ist das Rätsel in Bezug auf die Schwierigkeit so eingestellt, dass die durchschnittliche Zeit zwischen zwei aufeinanderfolgenden Blöcken im Durchschnitt 10 Minuten beträgt. Daher möchten Sie, dass die Blockübertragung nur einen Bruchteil, sagen wir weniger als 30 Sekunden, beträgt, wenn Sie das Netzwerk sehr stabil halten möchten. Das bedeutet jedoch, dass der Block innerhalb von 30 Sekunden übertragen werden muss, was eine Begrenzung für Ihre Spitzenbandbreite darstellt. Die Geschwindigkeit, mit der Sie Ihren Block übertragen werden, wird durch Ihre Bandbreite begrenzt.

Die Idee bei Graphene, einer auf Kompression basierenden Technik, besteht darin, dass Sie den gesamten Block nicht übertragen müssen, da der größte Teil dessen, was der Block enthält, tatsächlich die Transaktionen sind, die bereits über das Netzwerk verbreitet wurden. Das Einzige, was Sie übertragen möchten, ist ein Abgleichungsset, um Ihren Peers (anderen Minern) Informationen darüber zu geben, welche Transaktionen in Ihrem Block enthalten sind oder nicht, auf eine absolut zuverlässige Weise. Wenn Sie das tun, können Sie erneut zwei Größenordnungen auf die Spitzenbandbreite einsparen, was sehr signifikant ist.

Dies ist von großem Interesse, zum Beispiel würde Graphene in Bitcoin Cash-Netzwerken oder den neueren eCash-Netzwerken aufgrund vollständiger technischer Zufälle funktionieren. Es würde nicht im Bitcoin Core-Netzwerk funktionieren. Dies war Teil der Dinge, die von Satoshi Nakamoto nicht wirklich vorhergesehen wurden.

Die letzte Anforderung, die ich in meiner Anforderungsliste erwähnt habe, besteht darin, dass die Wartung der Software bedeutet, dass Sie einen sozialen Vertrag haben müssen, damit Teams die Wartung durchführen und spätere Entdeckungen in Ihre Blockchain einbetten können. Andernfalls bleiben Sie mit der Art von Leistung und Stabilität stecken, die Sie vor einem Jahrzehnt oder zum Zeitpunkt der Entstehung der Blockchain hatten.

Jetzt haben wir ein weiteres Problem: die Beschleunigung der Blockchain. Das klassische Bitcoin-Netzwerk hat eine durchschnittliche Zeit zwischen den Blöcken von 10 Minuten, und wenn Sie Vertrauen in den Konsenszustand haben möchten, müssen Sie auf mehrere Blöcke warten. Als Faustregel schätzen die Leute normalerweise, dass Sie auf sechs Bestätigungen warten müssen, um absolute Sicherheit zu haben, was Ihnen einen Zeitrahmen von einer Stunde gibt. Die Idee ist, dass wir diese Zeit zwischen den Blöcken kürzer machen könnten. Das Problem ist jedoch, dass je kürzer die Zeit ist, desto kleiner müssen die Blöcke sein, was die Skalierbarkeit beeinträchtigt. Wenige Blöcke bedeuten, dass Sie sehr große Blöcke haben können, was gut ist; es hilft Ihrem Netzwerk, mit der Masse an Transaktionen umzugehen.

Angesichts der Verzögerungen, die Sie im globalen Netzwerk haben, ist dieses 10-Minuten-Ziel nicht optimal, aber es liegt im Bereich dessen, was effizient ist, um diesen verteilten Konsens mit sehr großen Blöcken, Blöcken von bis zu einem Terabyte Größe, zu betreiben. Das klingt sehr groß, aber tatsächlich ist das, wenn man sich den Anwendungsfall in menschlichem Maßstab ansieht, was erforderlich ist. Sie müssen die Blöcke zeitlich weit voneinander entfernt halten, wenn Sie Ihre Skalierbarkeit erhalten möchten. Dann haben Sie jedoch das Problem, dass das Netzwerk langsam ist. Eine Stunde, um eine Transaktion zu bestätigen, mag für einen E-Commerce-Anwendungsfall in Ordnung sein, bei dem es in Ordnung ist, wenn Sie nach der Zahlung 60 Minuten lang nichts tun, da die Lieferung sowieso erst morgen stattfindet. Aber wenn Sie etwas haben möchten, das in einem Lager oder an der Verkaufsstelle passieren würde, ist das viel zu langsam. Es ist wie eine Kreditkarte, bei der es eine Stunde dauert, bis die Zahlung abgewickelt ist, was sehr langsam ist.

Was wir typischerweise wollen, ist ein Ziel von etwas, das drei Sekunden oder weniger dauern würde. Dies liegt daran, dass etwas, das drei Sekunden dauert, aus Sicht der menschlichen Benutzererfahrung als ziemlich schnell wahrgenommen wird. Denken Sie an eine Kreditkartenzahlung; Wenn Sie beim Bezahlen von eins-zwei-drei zählen, ist das in Ordnung, es ist ziemlich schnell. Wenn Sie innerhalb dieses Zeitrahmens vollständig sicher sein können, erhalten Sie eine sehr gute Benutzererfahrung für die meisten Anwendungsfälle. Es ist immer noch zu langsam für maschinen-zu-maschinen, latenzarme Kommunikation, aber es reicht für die meisten Anwendungsfälle aus, die die menschliche Wahrnehmung betreffen.

Seit fast einem Jahrzehnt wurden zahlreiche Lösungen vorgestellt, um dieses Latenzproblem anzugehen. Die große Mehrheit dieser Lösungen war jedoch nicht sehr gut. Sie hatten alle verschiedene Einschränkungen, die Bitcoin oder seine Skalierbarkeit untergruben, oder es handelte sich um naive Lösungen, die schnell entstanden, nachdem Bitcoin veröffentlicht wurde. Die meisten dieser Lösungen beruhten auf der Wahl eines Anführers, und dieser Anführer würde als vorübergehende zentrale Autorität für einen bestimmten Zeitpunkt fungieren und latenzarme Dienste bereitstellen. Das Problem bei der Wahl eines Anführers besteht jedoch darin, dass der Übergang von einem Anführer zum anderen sehr chaotisch sein kann und es zu Situationen kommen kann, in denen die Qualität des Dienstes die meiste Zeit ein paar Sekunden beträgt und manchmal tatsächlich eine Stunde beträgt. Das würde von allen als Ausfallzeit des Netzwerks wahrgenommen werden.

Es dauerte ein Jahrzehnt, bis eine Lösung veröffentlicht wurde, die meiner Meinung nach gut genug war. Diese Lösung ist ein brillantes Werk eines anonymen Teams namens Team Rocket, das im Mai 2018 veröffentlicht wurde: Snowflake to Avalanche, eine weitere metastabile Konsensprotokollfamilie für Kryptowährungen. In diesem Papier werden drei Algorithmen vorgestellt: Snowflake, Snowball und Avalanche. Jeder Algorithmus baut auf dem vorherigen auf, und übrigens befindet sich die eigentliche Magie im Snowball-Algorithmus, der genau derjenige ist, der nicht im Titel des Papiers erscheint.

Grundsätzlich haben sie Metastabilität entwickelt, und das ist sehr interessant. Denken Sie daran, wenn Sie sich widersprechende Transaktionen haben, spielt es keine Rolle, welche ausgewählt wird, da die Verbesserung der Latenz darin besteht, Doppelausgaben zu verhindern oder den Zeitrahmen zu verringern, in dem Unklarheit über Doppelausgaben bestehen kann. Die Idee, etwas zu haben, das metastabil ist, besteht darin, ein Protokoll zu haben, bei dem die Teilnehmer ständig miteinander chatten. Das Ziel ist, dass das Netzwerk bei zwei sich widersprechenden Transaktionen ein metastabiles Gleichgewicht erreicht. Das Netzwerk wird sich schnell auf eine Interpretation der Wahrheit zubewegen; Es spielt keine Rolle, welche, es muss nur eine sein. Wenn also widersprüchliche Objekte vorhanden sind, wird das Netzwerk die Konflikte diskutieren und lösen.

Snowflake bietet einen langsamen Konvergenzprozess, während Snowball in diesem Papier einen Trick bietet, der zu einer exponentiellen Beschleunigung führt und somit zu einer viel schnelleren Konvergenz führt. Avalanche trägt einige graphische Eigenschaften im Zusammenhang mit dem Graphen der Transaktionen bei. Meine persönliche Meinung ist jedoch, dass der Beitrag von Avalanche viel schwächer ist; Es ist wirklich Snowball, der die Magie vollbringt. Sie möchten vielleicht Avalanche implementieren, aber nur Snowball gibt Ihnen etwa 99% der gewünschten Metastabilität.

Es gibt einen Nachteil dieses Ansatzes. Bei Satoshi Nakamotos Proof of Work und Blöcken kann jeder Beobachter eintreten und sehen, was passiert ist, den gesamten Prozess reproduzieren und alles überprüfen. Die Sicherheit hängt nicht davon ab, ob der Beobachter online ist. Der Beobachter kann online oder offline sein, und es spielt keine Rolle. Dies ist ein großartiges Sicherheitsmodell, das nicht von einer Live-Verbindung zum Netzwerk abhängt.

Avalanche erfordert jedoch, dass der Beobachter ständig die Chats des Netzwerks überwacht, um Sicherheit zu generieren. Es ist nicht möglich, dass ein später Beobachter beitritt und die Sicherheit vergangener Transaktionen neu bewertet. Wir kümmern uns jedoch nicht wirklich um dieses Problem, denn wenn Sie live im Netzwerk sind, bewerten Sie die Sicherheit der Transaktionen, die in diesem Moment stattfinden. Für Dinge, die in der Vergangenheit passiert sind, als Sie nicht da waren, bieten Proof of Work und Blöcke immer noch eine Möglichkeit, die Transaktionen zu validieren.

Avalanche steht nicht im Widerspruch zu Bitcoin; es ist ergänzend. Einer der schwachen Aspekte der Snowflake to Avalanche-Lösung besteht darin, dass sie keine saubere Lösung für das Münzemissionsproblem bietet. Um das Beste aus beiden Welten zu bekommen, wäre es ideal, ein Bitcoin-ähnliches Design mit Proof of Work und großen Blöcken beizubehalten und dies mit latenzarmer Sicherheit zu überlagern.

Um bestimmte Arten von Sybil-Angriffen zu vermeiden, die Avalanche verwirren könnten, könnte Proof of Stake eingesetzt werden. Dies führt zu Schichten wirtschaftlicher Verflechtungen, was eine sehr bitcoin-ähnliche Denkweise ist. Um die gewünschte Sicherheit zu erreichen, sollte ein Netzwerk wirtschaftlicher Verflechtungen geschaffen werden, um sicherzustellen, dass alle ehrlich bleiben. Es gibt Möglichkeiten, Lösungen zu entwickeln, um eine bessere Latenz zu erreichen.

Nun, immer noch zum Thema Ausdruckskraft, suchen wir nach mehr als nur finanziellen Transaktionen, da es um die Lieferkette geht und um die Verwendung einer Blockchain für Lieferkettenzwecke. Finanztransaktionen sind im Hintergrund notwendig, aber wir möchten mehr tun können. Die Frage ist, wie können wir diese zusätzliche Logik einbinden?

In den Kryptowährungskreisen haben viele Kryptowährungen das Konzept der Smart Contracts eingeführt. Ein Smart Contract ist grundsätzlich ein Programm, das von den Minern selbst auf der Blockchain betrieben wird. Die Miner überprüfen die Gültigkeit der Transaktionen, aber wenn Sie Programmiersprachen oder Assemblercode als Teil Ihrer Transaktion einbeziehen können, können die Miner die Programme ausführen und überprüfen, ob die Programme bestimmte Eigenschaften verifizieren. Dies ist das, was typischerweise auf Ethereum gemacht wird und als Smart Contract bezeichnet wird. Es gibt dieses Motto “Code ist Gesetz”, was bedeutet, dass wir die Ausführung des Programms vertrauen, weil es von den Minern selbst als korrekt zertifiziert wurde.

Ich halte diesen Ansatz jedoch für grundlegend fehlgeleitet aus zwei sehr unterschiedlichen Gründen. Das erste Problem besteht darin, dass Sie das Skalierbarkeitsproblem erheblich verschlimmern. Das Skalieren einer Blockchain ist bereits sehr schwierig, da Sie all diese Transaktionen zu den Minern leiten müssen. Die Miner müssen mit diesen Transaktionen nicht viel tun; sie müssen nur die Signatur überprüfen. Ein Miner kann potenziell eine enorme Menge an Transaktionen verarbeiten, weil die Anzahl der Überprüfungen für jede Transaktion minimal ist. Stellen Sie sich nun vor, ein Miner muss nicht nur Transaktionen validieren, sondern auch beliebige Programme von allen Unternehmen ausführen. Das wird sehr schwierig, und genau das passiert seit langem im Ethereum-Netzwerk und anderen Kryptowährungen, die auf komplexe Verträge abzielen.

Obwohl spätere Kryptowährungen wie Ethereum von einer besseren Technik profitierten, haben sie immer noch ein massiv schwierigeres Problem in Bezug auf die Skalierbarkeit. Sobald sie einen gewissen Bekanntheitsgrad und Aktivität im Netzwerk erreichen, stoßen sie alle auf massive Skalierbarkeitsprobleme. Es läuft letztendlich darauf hinaus, dass Sie all diese Programme ausführen müssen.

Das zweite große Problem bei Smart Contracts ist, dass sie grundsätzlich unveränderliche Programme sind. Wenn Sie Programme auf der Blockchain platzieren, bedeutet das, dass Sie diesen Programmen vertrauen, weil sie autonom arbeiten. Mit “autonom” ist gemeint, dass es Miner mit finanziellen Anreizen gibt, diese Programme für die Community auszuführen, und der gesamte Prozess transparent und überprüfbar ist. Das große Problem bei unveränderlichen Programmen ist jedoch, dass Sie einen Fehler nicht beheben können, wenn einer auftritt.

Die Geschichte der Smart Contracts war eine endlose Reihe von Verstößen, die zu massiven Verlusten für diejenigen führten, die die Verträge betrieben. Selbst Ethereum selbst musste eine massive Abspaltung durchlaufen, die zu Ethereum und Ethereum Classic führte, weil ein verletzter Vertrag so bedeutend war, dass die Betreiber beschlossen, die Probleme rückgängig zu machen und die unveränderliche Eigenschaft, die die Blockchain bieten soll, zu untergraben. Es gibt keine Lösung, und wenn Sie etwas Nicht-Triviales in einem Smart Contract tun, setzen Sie sich Angriffen aus.

Im Jahr 2018 habe ich einen anderen Ansatz namens Tokida veröffentlicht, der zeigt, wie Sie beliebige Programme neben der Blockchain ausführen können. Bei Tokida ist das Programm Open Source und arbeitet nach dem Modell “Vertrauen, aber überprüfen”. Alle Personen, die am Ergebnis des Vertrags interessiert sind, können es überprüfen, wenn sie möchten, und in Bezug auf die Leistungsfähigkeit ist es flexibler, da der Rest der Community Ihr Programm nicht ausführen muss. Wenn Sie Ihre Software patchen möchten, können Sie dies jederzeit tun, ohne dass der Rest der Community darüber im Unklaren ist, was Sie getan haben.

Wenn es zu einem Verstoß kommt, ist dies kein großes Problem, da Sie es patchen können und die Community beurteilen kann, dass der Patch in gutem Glauben durchgeführt wurde. Die Erkenntnis besteht darin, dass das meiste, was Sie für ein Sicherheitsmodell für Supply-Chain-Zwecke benötigen, nur Vertrauen, aber Überprüfen ist. Sie müssen nur sicherstellen, dass, wenn jemand betrügt, alle anderen Personen es bemerken, und das wird ausreichen. Für die Währung selbst möchten Sie verhindern, dass Menschen von Anfang an betrügen. Aber für Smart Contracts benötigen Sie nicht den gleichen Grad an Sicherheit wie für die Währung selbst. Es reicht aus, Betrug nachträglich erkennen zu können. Wenn jemand anfängt, Ihr Unternehmen zu betrügen, werden Sie einfach nicht mehr mit diesem Partner zusammenarbeiten, und das wäre das Ende der Geschichte. Sie müssen nicht etwas haben, das Betrug von Anfang an verhindert. Vertrauen ist im Geschäft wesentlich, und wenn Sie mit einem Partner zusammenarbeiten, haben Sie ein gewisses Maß an Vertrauen zu ihm.

Jetzt betreten wir den zweiten Teil des Vortrags, der Anwendungsfälle behandelt. Ich glaube, dass der Hauptanwendungsfall für Blockchains immer noch Zahlungen sind. Die Bezahlung von Lieferanten, insbesondere im Ausland, kann immer noch eine Herausforderung sein. Die Abwicklung einer Überweisung kann langsam sein und in einigen Fällen bis zu zwei Wochen dauern. Die Zahlungsworkflows des Bankensystems sind weit davon entfernt, auf dem Stand des 21. Jahrhunderts zu sein, was zu Fehlern wie doppelten Zahlungen für große Rechnungen führen kann.

Ich glaube, dass es viele Anwendungsfälle für Zahlungen gibt, insbesondere wenn es darum geht, komplexe Mechanismen wie verzögerte Zahlungen, bedingte Zahlungen oder Strafen für Produkte, die nicht den Qualitätsanforderungen oder Fristen entsprechen, umzusetzen. Mit programmierbarem Geld können Sie all diese Schemata auf eine Weise implementieren, die wie Science-Fiction erscheinen würde.

Es gibt jedoch zwei Einschränkungen für diesen Anwendungsfall. Erstens sind Kryptowährungen immer noch unglaublich volatil im Wert, was bedeutet, dass ihr Wert im Laufe der Zeit dramatisch schwanken kann. Diese Volatilität ist ein fortlaufendes Problem, hat sich jedoch in den letzten zehn Jahren verringert. Die Volatilität war vor zehn Jahren noch höher und hat sich seitdem allmählich verringert, liegt aber immer noch über der Komfortzone der meisten großen Unternehmen. Die täglichen Schwankungen des Wertes dieser Kryptowährungen um 10% sind immer noch die Norm. Vor einem Jahrzehnt lag sie bei rund 50%. Das zweite Problem bei Zahlungen ist das Vorhandensein Tausender von Kryptowährungen, was die Frage aufwirft, welche gewählt und mit Ihrem Partner vereinbart werden soll. Es gibt jedoch Klassen von automatisierten Devisensystemen, die jede Kryptowährung in eine andere umwandeln können und dabei sehr niedrige Gebühren von 0,1% erheben, was dieses Problem mildert.

Ein weiterer Anwendungsfall ist die passive Rückverfolgbarkeit. Rückverfolgbarkeit ist in vielen Branchen wie Luft- und Raumfahrt, Pharmazie und Automobilindustrie von entscheidender Bedeutung, da es um Leben und Tod gehen kann. Gefälschte Autoteile können beispielsweise zu tödlichen Unfällen führen, wenn sie unter Belastung versagen. Nicht fungible Tokens (NFTs) können dazu verwendet werden, die Rückverfolgbarkeit auf eine neue Ebene zu bringen. Ein NFT ist wie eine übertragbare Seriennummer. Mit sicheren Transaktionen hat nur der Besitzer dieser Nummer mit seinen privaten Schlüsseln die Möglichkeit, die Nummer an einen anderen Teilnehmer zu übertragen. Die Verwendung von NFTs kann Fälschungen, selbst von den ursprünglichen Emittenten, verhindern.

Um die rückverfolgbarkeit basierend auf NFTs umzusetzen, benötigen Sie nur QR-Codes und ein Smartphone, was es hauptsächlich zu einer softwarebasierten Lösung macht. Die Blockchain-Technologie bietet einen Weg, um eine transparente Rückverfolgbarkeit von der Produktion bis zum Verbraucher aufrechtzuerhalten. Es gibt jedoch Herausforderungen. Erstens müssen sich alle auf ein Format und eine Blockchain einigen. Die Blockchain trägt binäre Nutzlasten, daher muss das Format für Rückverfolgbarkeitszwecke vereinbart werden. Dies wird zu einem komplexen Problem, da viele Branchen und Unternehmen ihre eigenen einzigartigen Formate und Standards haben.

Was die Menschen nicht unbedingt realisieren, ist, wie flexibel Lieferketten in der realen Welt tendieren. Zum Beispiel werden Sie selbst in der Luft- und Raumfahrt, wo die Rückverfolgbarkeit absolut ausgezeichnet ist, feststellen, dass am Punkt A das Dokument, das einem Teil folgt, ein PDF ist. Für die nächste Stufe ist es dasselbe PDF, aber gescannt, und vielleicht ist es für die nächste Stufe dasselbe Scan, aber annotiert und erneut gescannt. Grundsätzlich gehen Sie davon aus, dass ein Mensch eintreten und die Dokumente entziffern kann. Wenn Sie jedoch auf einer Blockchain arbeiten möchten, können Sie keinen so lockeren Prozess haben. Sie müssen das binäre Format für alle Daten, die Sie über die Blockchain freigeben möchten, vollständig spezifizieren, sonst verlieren Sie den programmatischen Ansatz, mit dem Sie mit programmatischen Tools arbeiten können.

Die Vereinheitlichung aller Standards ist schwierig, und Sie müssen eine Blockchain auswählen, weil Sie für die Rückverfolgbarkeit eine Blockchain auswählen müssen, die von allen Teilnehmern geteilt wird, zumindest für eine Branche und eine Region. Das Problem ist, dass es bei der Auswahl einer Blockchain massive Interessenkonflikte gibt. Da eine Blockchain niemals vollständig von ihrer zugrunde liegenden Kryptowährung getrennt werden kann, werden Sie bei einer Investition in eine Kryptowährung in dem Sinne in Konflikt geraten, dass Sie ein persönliches Interesse daran haben, dass das Unternehmen die Blockchain wählt, die mit der Kryptowährung verbunden ist, die Sie besitzen.

Diese Interessenkonflikte sind weit verbreitet und schwer zu bewerten, da Blockchains in der Regel anonym sind. Wenn Sie das Wasser testen und Feedback dazu erhalten möchten, welche Blockchain Sie wählen sollen, müssen Sie die möglichen Interessenkonflikte berücksichtigen, die bei Ihren Mitarbeitern auftreten können. Unternehmen, die große Lieferketten betreiben, haben in der Regel viele beteiligte Personen, und diese Probleme werden verstärkt.

Betrachten wir nun ein Beispiel mit mehr Gegensätzen. Stellen Sie sich vor, pharmazeutische Unternehmen in sehr armen Ländern wie einigen afrikanischen Ländern vor, in denen sie erhebliche Probleme mit gefälschten Arzneimitteln haben. Das Problem ist, dass in diesen armen Ländern alle Zwischenhändler in gewissem Maße korrupt sind. Korrupte Zwischenhändler können eine echte Schachtel mit echten Produkten nehmen, die echten Medikamente aus der Schachtel nehmen, gefälschte Medikamente an ihrer Stelle platzieren und die Schachtel dann auf dem Markt verkaufen. Menschen, die gefälschte Medikamente kaufen, können einen lebensbedrohlichen Zustand haben und das Medikament wirklich benötigen. Dies ist ein sehr ernstes Problem in armen Ländern, und die Reproduktion der Verpackung für gefälschte Medikamente ist trivial. Eine mögliche Lösung besteht darin, Blockchains und Tokens für aktive Rückverfolgbarkeit zu verwenden, was an die Funktionsweise der Mehrwertsteuer (MwSt.) in Europa erinnert. Die Mehrwertsteuer ist eine schwierige Steuer zu betrügen, weil sie ein soziales Engineering-System schafft, bei dem Unternehmen mit ihren ehrlichen Lieferanten verflochten sind.

Die Idee besteht darin, das gleiche Konzept auf die Blockchain anzuwenden. Angenommen, Sie sind ein pharmazeutisches Unternehmen, das ein Medikament herstellt. Sie verkaufen eine Packung des Medikaments zu einem höheren Preis, z. B. 15 US-Dollar an einen Zwischenhändler oder Großhändler, anstelle des tatsächlichen Preises von 10 US-Dollar. Es erfolgt eine Übertragung des Token-Eigentums, und der Großhändler kann 1 US-Dollar des Werts einlösen und seinen Preis auf 14 US-Dollar senken. Der Großhändler verkauft dann die Packung Medikamente an den Distributor, und wieder erfolgt eine Übertragung des Token-Eigentums. Sobald der Distributor den Token beansprucht, kann er 1 US-Dollar des gerade gekauften Werts einlösen, und so weiter, bis zum Endverbraucher.

Wenn der Endverbraucher die Schachtel mit Medikamenten erhält, zahlt er 11 US-Dollar und kann durch Scannen des QR-Codes mit einem Smartphone 1 US-Dollar einlösen, der an ihn zurückfließt. Die App erledigt zwei Dinge: Erstens ermöglicht sie es dem Endverbraucher, seinen zusätzlichen Dollar zurückzuerhalten, und vor allem überprüft sie die gesamte Rückverfolgbarkeit und zeigt sie dem Kunden an. Der Endverbraucher wird darüber informiert, dass er gerade den zusätzlichen Dollar zurückerhalten hat, und die Seriennummer wird nun als verbraucht deklariert.

Am Ende kann der Endverbraucher den Token nicht an jemand anderen übertragen, und die Person, die gerade die Schachtel erhalten hat, kann in ihrer mobilen App sehen, dass die gesamte Rückverfolgbarkeitskette überprüft wurde und dies eine echte Schachtel ist. Die Idee ist, dass es mit diesen finanziellen Anreizen sehr schwierig wird zu betrügen, da die Verteilung der Medikamente ohne die zugehörige Seriennummer unmöglich wird. Am Ende der Kette sind die Menschen vielleicht arm, aber sie möchten dennoch sicherstellen, dass sie überprüfen können, ob das Medikament legitim ist, insbesondere wenn es sich um eine lebensbedrohliche Erkrankung handelt. Das ist das, was ich als aktive Rückverfolgbarkeit bezeichnen würde, bei der Sie einen nicht fungiblen Token (NFT) mit einem überlagerten finanziellen Mechanismus haben, der Anreize für alle Beteiligten bietet, bestimmte Aktionen durchzuführen.

Im Fall des Beispiels mit dem Medikament hat jeder einzelne Endverbraucher einen finanziellen Anreiz, die Seriennummer zu beanspruchen. Ohne diesen Anreiz könnten die Menschen die Schachtel möglicherweise nicht als verbraucht deklarieren, und gefälschte Medikamente könnten wieder in das Netzwerk eingeschleust werden. Durch die Markierung der Seriennummer als verbraucht kann sie von niemand anderem wiederverwendet werden. Dieser Ansatz erfordert jedoch eine Abstimmung und Beteiligung aller Teilnehmer, und alle Zwischenhändler müssen dieses finanzielle Spiel mitspielen. Obwohl dies ein gültiger Anwendungsfall ist, erfordert er eine erhebliche Koordination zwischen vielen Parteien.

Eine weitere potenzielle Anwendung besteht darin, das Recycling durch Pfandsysteme zu fördern. Diese Systeme gibt es schon lange und sind je nach Land mehr oder weniger verbreitet. Der ursprüngliche Hersteller ist in der Regel der am besten positionierte Teilnehmer im Netzwerk, um die Ausrüstung, die in der Lieferkette weitergegeben wird, wiederzuverwenden, zu recyceln oder zu reparieren. Es gibt jedoch Reibungsverluste bei der Implementierung dieser Systeme, und die Herausforderung besteht darin, die Reibung weiter zu verringern. Blockchain und Kryptowährungen bieten eine Möglichkeit, den Reibungsaufwand für Mikrozahlungen zu verringern und die erforderliche Infrastruktur für den reibungslosen Ablauf der Operationen zu reduzieren.

Wenn beispielsweise jeder, der eine Glasflasche zurückbringt, 20 Cent zurückerhält, könnten Gegner das System potenziell durch die Produktion von gefälschten Flaschen ausnutzen und von dem Gewinn profitieren, den sie durch den Verkauf der zurückgewonnenen Teile erzielen. Blockchains können einen einfachen Weg bieten, um einige dieser Tricksereien zu mildern, aber es handelt sich grundsätzlich um etwas Inkrementelles. Ich behaupte nicht, dass Pfandsysteme neu sind; sie existieren schon lange. Es geht nur darum, die Reibung ein wenig zu verringern, damit es mehr Anwendungsfälle geben kann.

Ein weiterer interessanter Anwendungsfall ist die Sicherheit, da Lieferketten anfällig für Cyberangriffe sind. Lieferketten sind geografisch verteilt angelegt, was bedeutet, dass IT-Systeme und Geräte überall verteilt sind. Durch die Gestaltung ist die Angriffsfläche groß, und es ist schwer, es anders zu machen. Eine Lieferkette muss mit Kunden, Lieferanten, Partnern und Logistikdienstleistern von Dritten verbunden sein, was eine große Angriffsfläche schafft. Während die Systemintegration, wie z. B. EDI, wertvoll sein kann, um bei Lieferanten zu bestellen und die Reaktionszeiten zu verbessern, bringt eine engere Integration auch mehr Sicherheitsprobleme mit sich.

Ein Beispiel für diese Verwundbarkeit ist der Vorfall mit der Colonial Pipeline, bei dem ein scheinbar unwichtiger Dienst im Zusammenhang mit der Abrechnung gehackt wurde, was dazu führte, dass die gesamte Pipeline eine Woche lang nicht betrieben werden konnte und die kritische Infrastruktur in den USA gefährdet wurde. Wie kann die Blockchain in diesem Zusammenhang helfen? Ein Ansatz wäre, in jedem einzelnen System und Gerät, sogar in IoT-Geräten, einen kleinen Betrag Bitcoin im Wert von etwa 100 US-Dollar zu haben. Indem Sie öffentlich bekannt geben, dass alle Systeme und Geräte diese Reserve haben, schaffen Sie einen Anreiz für Hacker, Ihre Systeme zu durchdringen und das Geld zu stehlen.

Dies ist jedoch kein Diebstahl; es wird als Belohnung für Hacker angesehen, um Ihr System zu durchbrechen. Wenn es einem Hacker gelingt, sagen wir, ein IoT-Gerät zu durchbrechen, kann er den Geldbetrag darin beanspruchen. Darüber hinaus können sie, wenn sie zu Ihnen zurückkommen und Ihnen sagen, wie sie es gemacht haben und wie das Problem behoben werden kann, einen zweiten Teil der Belohnung in Höhe von etwa 300 US-Dollar in Bitcoin erhalten. Indem Sie einen Anreiz schaffen, finanzieren Sie die Arbeit ethischer Hacker, die Ihre Sicherheit testen. Wenn nur die böswilligen Akteure einen Anreiz haben, Ihre Systeme anzugreifen, werden Sie einen Angriff mit einem böswilligen Akteur entdecken, was sehr unangenehm sein kann, wie es bei der Colonial Pipeline der Fall war. Wenn Sie jedoch ehrlichen, ethischen Hackern einen Anreiz geben, in Ihr System einzudringen, werden höchstwahrscheinlich ehrliche Personen in Ihr System gelangen, die Ihnen dann sagen, wie Sie Ihr System reparieren können, um Probleme zu vermeiden. Das Interessante ist, dass diese Reserven öffentlich sind. Wenn Sie das in Ihr Netzwerk einbinden, können Sie transparent überwachen, ob Sie angegriffen wurden oder nicht. Sie können auch alle Geräte extern überwachen, auch wenn das IoT-Gerät nicht mit dem Internet verbunden ist. Wenn Sie sehen, dass sich die Münzen, die sich in diesem Gerät befanden, bewegen, bedeutet dies, dass dieses Gerät auf die eine oder andere Weise durchbrochen wurde, und das ist entscheidend zu wissen.

Denken Sie daran, dass bei diesen öffentlichkeitswirksamen Angriffen, die bekannt gemacht werden, in der Regel die Angreifer monatelang in den Systemen waren, bevor sie sich schließlich entschieden haben, ihr Lösegeld zu fordern. Mit diesem blockchainbasierten Sicherheitssystem schaffen Sie einen Frühwarnmechanismus. Selbst wenn unethische Hacker in das System gelangen, könnten sie einfach das Geld nehmen und weglaufen, ohne den mühsamen Erpressungsprozess durchzuführen.

Dies ist eine andere Art, über Sicherheit nachzudenken, und wahrscheinlich nicht der Anwendungsfall, den Sie für die Blockchain in Ihrer Lieferkette im Sinn hatten. Aber wie Sie sehen können, beinhalten die interessanten Anwendungsfälle für die Lieferkette immer eine Art monetären Anreiz, der in Bezug auf die Herangehensweise an die Blockchain sehr Bitcoin-ähnlich ist.

Wie bereits erwähnt, sind Blockchains im Vergleich zu praktisch jeder anderen Lösung sehr schwierig zu entwickeln. Sie können erwarten, dass es mindestens um zwei Größenordnungen schwieriger ist, eine Blockchain-Lösung zu entwickeln. Wenn Sie also denken, dass Sie ein Problem lösen könnten, indem Sie eine Woche lang die Zeit eines Softwareingenieurs investieren, multiplizieren Sie diese Zahl mit 100, und das gibt Ihnen eine Vorstellung von dem Aufwand, der erforderlich ist, um dasselbe mit der Blockchain zu tun. Es gibt Situationen, in denen es sinnvoll ist; es ist nicht so, dass es teuer ist und nicht rentabel sein kann, aber es ist grundsätzlich schwierig, und das müssen Sie berücksichtigen. Die Kosten für die Rechenressourcen sind auch viel höher. Typischerweise ist die Skalierung der Blockchain sehr schwierig, und im Vergleich zu einer nicht-blockchainbasierten Lösung geben Sie für alles, was Sie mit der Blockchain tun möchten, 100-mal mehr Rechenressourcen aus. In einigen Situationen mag es Ihnen egal sein, aber in vielen anderen Situationen ist eine 100-fache Erhöhung der Kosten für Ihre Computertechnik signifikant.

Die Frage ist, wie können wir Alternativen ausprobieren? In fast jeder Situation, in der eine Blockchain involviert ist, gibt es eine nicht-blockchainbasierte Alternative. Typischerweise wird dies durch die Abschwächung der Anforderungen erreicht. In Bezug auf den Mehrwert können Sie, wenn Sie auf die Nicht-Leugnbarkeitseigenschaft verzichten möchten, die ich zu Beginn dieses Vortrags beschrieben habe, ein Konsortium einsetzen. Dieses Konsortium wird eine Checkpoint-Datenbank verwenden, Protokolle veröffentlichen, die von jedem Dritten innerhalb des Konsortiums oder potenziell von Unternehmen oder Einrichtungen außerhalb des Konsortiums überprüft werden können. Ein entscheidender Punkt besteht darin, sehr klar definierte binäre Formate zu haben, damit es für die Parteien möglich ist, programmgesteuert zu arbeiten. Mit dieser Lösung erhalten Sie den Großteil des Mehrwerts, den Sie auch von einer Blockchain erhalten würden.

Ein großartiges Beispiel für eine solche Supply Chain ist GS1 für Barcodes. GS1 ist eine Organisation, die Barcodes vergibt, und sie tun dies seit Jahrzehnten. Diese Organisation wurde als eigenständige Einheit geschaffen, sodass es damals nicht direkt IBM war, das die Barcodes verwaltete. GS1 bietet den Mehrwert einer Blockchain, ohne tatsächlich eine Blockchain zu verwenden. Dieser Ansatz erfordert jedoch eine zentrale Autorität oder ein Konsortium, dem man vertrauen kann. In vielen Branchen, die sehr konzentriert sind, wie zum Beispiel die Pharma-Branche, ist es möglicherweise nicht allzu schwierig, ein Konsortium zu etablieren, in dem bereits ein erheblicher Marktanteil vorhanden ist.

Abschließend ist der Konsens von Satoshi Nakamoto eine beeindruckende Entdeckung. Wenn Sie im Jahr 2008 Experten für verteilte Systeme gefragt hätten, ob es möglich ist, das byzantinische Konsensproblem ohne Rückgriff auf eine zentrale Autorität zu lösen, hätten die meisten von ihnen nein gesagt, da es nicht möglich schien. Die Idee war so außerhalb des Bereichs dessen, was die Menschen für möglich hielten, dass sie nicht einmal in diese Richtung schauten. In dieser Hinsicht war es eine beeindruckende Entdeckung. Wie ich mit dem Mini-Bitcoin vorgestellt habe, handelt es sich um eine sehr einfache Idee, die über Geld hinaus Anwendungsmöglichkeiten hat, wobei Geld der primäre Anwendungsfall ist.

Was wir im Hinterkopf behalten müssen, ist, dass es für jeden Blockchain-Anwendungsfall in der Regel eine nicht-blockchainbasierte Alternative gibt, die wesentlich einfacher zu betreiben ist. Wir müssen wirklich bewerten, ob der zusätzliche Aufwand, der mit einer Blockchain verbunden ist, all die Mühe wert ist, die Sie bekommen werden. Als abschließender Gedanke sollten Sie niemals vergessen, dass eine Blockchain grundsätzlich mit ihrer zugrunde liegenden Währung verflochten ist, und dies erzeugt den Mutter aller Interessenkonflikte.

In einem meiner vorherigen Vorträge über adversariale Marktforschung habe ich meine Ansichten darüber präsentiert, wie man Unternehmensanbieter auswählt und die Probleme im Zusammenhang mit Bewertungen diskutiert. Viele intuitive Ansätze zur Lösung dieser Probleme werden durch Interessenkonflikte untergraben. Bei Blockchains und Kryptowährungen ist das Problem tausendmal schlimmer. Jeder hat massive Anreize, wenn er Bitcoin, Bitcoin Cash, eCash oder andere Kryptowährungen besitzt. Sie werden aufgrund ihrer Investitionen eine erhebliche Voreingenommenheit haben, und wenn Ihr Unternehmen einen Weg einschlägt, der für eine bestimmte Blockchain günstig ist, kann dies auch für ihre Investitionen günstig sein.

Ich habe keine gute Lösung für dieses Problem, aber ich rate dazu, sich dessen bewusst zu sein und vorbereitet zu sein. Die meisten im Internet gefundenen Informationen über Kryptowährungen sind unzuverlässig, da viele Menschen ein Interessenkonflikt haben, um ihre bevorzugte Währung zu fördern. Vertrauen Sie niemandem, außer Kollegen, denen Sie Ihr Leben anvertrauen würden. Verlassen Sie sich auf Ihr eigenes Urteilsvermögen oder das Urteilsvermögen von Kollegen, die verstehen, was vor sich geht. Die Interessenkonflikte bei Blockchains führen zu unerwartetem Verhalten, insbesondere in der Supply Chain, wo langjährige Beziehungen und ein hohes Maß an Vertrauen typischerweise vorhanden sind.

Organisationen, die große Supply Chains betreiben, sind möglicherweise nicht auf das Maß an Misstrauen vorbereitet, das im Bereich der Kryptowährungen zu finden ist. Damit endet der Vortrag. Werfen wir einen Blick auf die Fragen.

Frage: Blockchain und Bitcoin sind nicht dasselbe; das eine ist einzigartig, während das andere eine grundlegende Technologie ist.

Ja, Semantik und Terminologie sind wichtig. Ich wusste, als ich diesen Vortrag hielt, dass es Leute geben würde, die darauf hinweisen würden, dass sie nicht genau dasselbe sind. Wenn Sie jedoch eine reine Blockchain im technischen Sinne untersuchen möchten, dann ist ein Git-Repository, wie GitHub, eine Blockchain. Git-Repositories gibt es seit etwa 15 Jahren, und sie haben die Welt nicht verrückt gemacht. Es fließen keine Milliarden von Euro und Dollar in diese Git-Repositories ein und aus.

Der Punkt ist, dass die Blockchain nur funktioniert, wenn sie einen Mehrwert schafft. Was Bitcoin von Git unterscheidet, obwohl beides Blockchains sind, sind die eingebauten finanziellen Anreize, die bestimmte Aspekte der Technologie freischalten. Das ist der Trick. Wenn Sie alle monetären Aspekte und Anreize entfernen, die konstruiert sind, haben Sie etwas, das nur eine technische Datenstruktur ist, aber keinerlei Interesse hat. Ja, es ist eine schöne Datenstruktur - Git ist eine schöne Datenstruktur - aber es hat nicht den gesamten Markt verrückt gemacht, und die Leute würden sicherlich nicht sagen: “Oh, dieses Git-Repository ist Milliarden wert.” Da ist etwas anders. Abgesehen von der Haarspalterei bei der Terminologie glaube ich, dass der Hauptgrund, warum viele Unternehmen die Blockchain-Terminologie gewählt haben, darin bestand, einen Unterschied zu den Kryptowährungen herzustellen, die wie der wilde Westen angesehen wurden.

Frage: Blockchain ist die Technologie, die dezentrale Konsensbildung ermöglicht, aber mit Kosten - Verzögerung, Skalierbarkeit usw. und Umweltverschmutzung.

Absolut. Übrigens kann ich auch auf den Anwendungsfall der Umweltverschmutzung eingehen. Das Problem ist, dass immer, wenn Sie einen Geldemissionsprozess haben, egal wie das Geld emittiert wird - ob es die Zentralbank für den Euro, die Fed für den Dollar oder sonst etwas ist - wenn wirtschaftliche Akteure investieren können, um von dieser Geldemission zu profitieren, werden sie bis zur Grenzkosten investieren. Also, wenn die Zentralbank 100 druckt und ich 90 investieren kann, um diese 100 zurückzubekommen, werde ich es tun.

Egal wie Sie einen Geldemissionsprozess haben, die Leute werden bis zur Grenzkosten investieren, um den Nutzen zu erreichen. Es hat sich herausgestellt, dass die Leute aufgrund des steigenden Werts von Bitcoin bereit sind, viel Geld für Strom auszugeben, um diese neu geprägten Bitcoins zu erwerben. Der Prozess nimmt jedoch exponentiell ab, was bedeutet, dass in einigen Jahrzehnten die Menge der neu geprägten Bitcoins auf fast nichts schrumpfen wird und somit die Menge, die die Menschen für den Proof-of-Work bezahlen werden, fast nichts sein wird. Dies ist ein vorübergehendes Problem, und derzeit wird hauptsächlich ungenutzte überschüssige Stromkapazität genutzt.

Ich stimme Ihrem Fazit zu; es bietet Ihnen dezentrale Konsensbildung aus der Perspektive des byzantinischen Konsenses, und ja, damit sind massive Overheads verbunden. Absolut, das ist die richtige Schlussfolgerung.

Frage: Warum wird es in der Supply-Chain-Branche verwendet? Welches Problem löst das dezentrale Paradigma? Welches Problem bringt es mit sich?

Ich habe in meinem Vortrag verschiedene Anwendungsfälle genannt. Die Dezentralisierung befreit Sie von der Notwendigkeit, ein Konsortium zu konstruieren. Das Problem ist, wenn Sie eine zentrale Autorität haben, der Sie vertrauen und die ehrlich ist, dann gut - Sie brauchen keine Blockchain. Der Trick besteht darin, was Sie tun, wenn Sie das nicht haben.

Selbst Bereiche, die zentrale Autoritäten hatten, wie zum Beispiel Überweisungen für Zahlungen, stehen unter der Kontrolle zentraler Autoritäten - es gibt Gatekeeper, die die Banken und dann die Zentralbanken sind. Wir haben keinen Mangel an zentralen Autoritäten, aber trotzdem dauert es im Jahr 2021 immer noch zwei Wochen, eine Zahlung mit meinen Übersee-Kunden abzuwickeln. Dies ist das 21. Jahrhundert; Ich kann eine E-Mail senden, und sie wird innerhalb von Sekunden von diesen Kunden empfangen, aber eine Überweisung dauert Wochen. Offensichtlich gibt es einige Probleme, die manchmal sehr schwer zu lösen sind, weil das Problem vielleicht nicht ist, dass Sie keine zentralen Autoritäten haben, sondern dass Sie zu viele zentrale Autoritäten haben oder komplexe Probleme, bei denen Sie die Leute nicht zusammenbringen können, um eine Lösung zu finden.