00:02 Einführung

02:12 Anstieg der Cyberkriminalität

05:59 Wettbewerbslandschaft

10:41 Der bisherige Verlauf

13:00 9 Kreise der Hölle

14:50 Bedrohungsmodell (Konzepte 1/3)

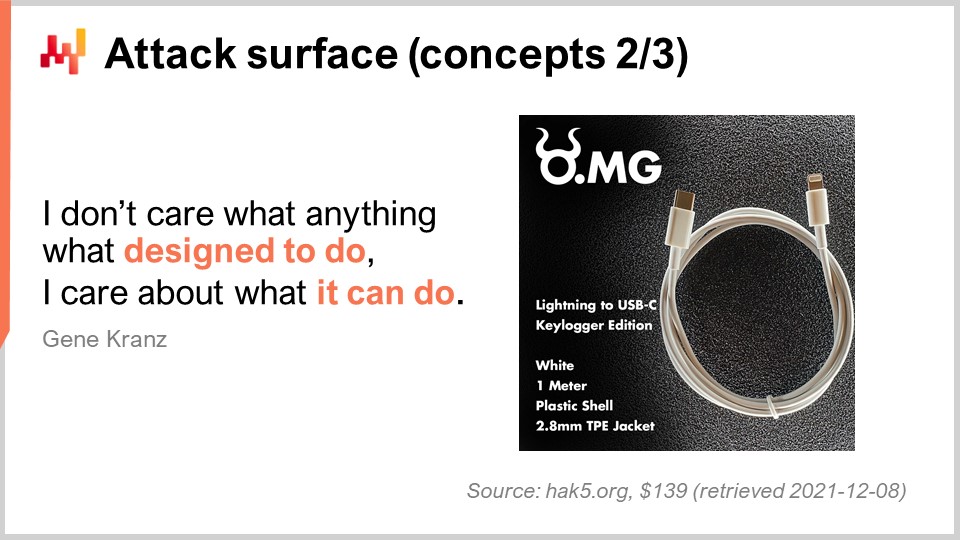

20:54 Angriffsfläche (Konzepte 2/3)

25:14 Schwarzer Radius (Konzepte 3/3)

30:48 Unsichere Hardware (Sünden 1/3)

38:05 Unsichere Software (Sünden 2/3)

43:42 Angriffe auf die Lieferkette (Sünden 3/3)

49:22 Gemeinsame Weisheit (Tugenden 1/3)

57:23 Sicherheitsumkehrung (Tugenden 2/3)

01:03:28 (Un)Sicher durch Design (Tugenden 3/3)

01:09:56 Fazit

01:12:10 Nächste Vorlesung und Fragen des Publikums

Beschreibung

Cyberkriminalität nimmt zu. Erpressersoftware ist ein boomendes Geschäft. Aufgrund ihrer physisch verteilten Natur sind Lieferketten besonders gefährdet. Darüber hinaus ist die komplexe Umgebung ein fruchtbarer Boden für Computer-Sicherheitsprobleme. Computersicherheit ist von Natur aus kontraintuitiv, da dies genau der Ansatz ist, den Angreifer wählen, um Schwachstellen zu finden und auszunutzen. Je nach Art der in der Optimierung der Lieferkette verwendeten numerischen Verfahren kann das Risiko erhöht oder verringert werden.

Vollständiges Transkript

Willkommen zu dieser Reihe von Vorlesungen über die Lieferkette. Ich bin Joannes Vermorel und heute werde ich “Cybersecurity für die Lieferkette” präsentieren. Moderne Lieferketten werden stark von Software angetrieben und dies wird von Tag zu Tag immer stärker. Software bringt zwar große Vorteile wie höhere Produktivität oder höhere Reaktionsfähigkeit mit sich, birgt aber auch erhebliche Nachteile. Einer dieser Nachteile ist die Computersicherheit, die eine eigene Klasse von Problemen darstellt und sich als äußerst kostspielig erweisen kann. Für die Lieferkette gibt es jedoch kein Zurück in eine Vor-Software-Ära; es ist nicht mehr möglich, eine Großlieferkette profitabel ohne Software zu betreiben. Daher muss die Computersicherheit frontal angegangen werden.

Das erste Ziel dieser Vorlesung wird sein, das Ausmaß und die Bedeutung der Herausforderung der Computersicherheit zu verstehen, insbesondere aus Sicht der Lieferkette, um zu verstehen, was erforderlich ist, um eine moderne Lieferkette abzusichern. Das zweite Ziel dieser Vorlesung wird sein, zu verstehen, was die Computersicherheit so einzigartig und herausfordernd macht, da sie tiefgreifend gegen die Intuition geht. Insbesondere aus Sicht der Lieferkette möchten wir verstehen, was die Erkenntnisse, die auf die Computersicherheit anwendbar sind, so widersprüchlich zur gängigen Weisheit machen, die in den meisten Lieferkettenkreisen vorherrscht.

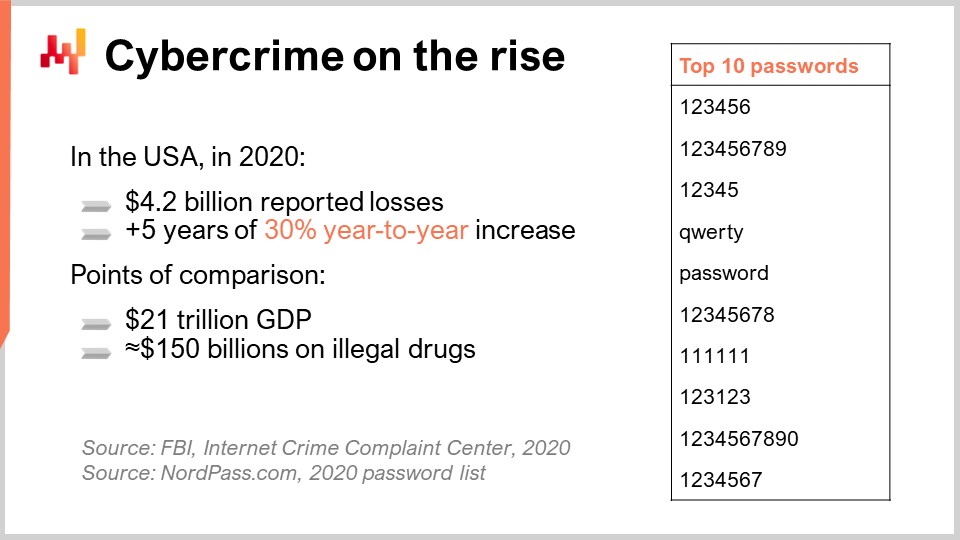

Cyberkriminalität nimmt seit über einem Jahrzehnt zu. Das FBI liefert sehr interessante Statistiken über Cyberkriminalität. Im letzten Jahr beliefen sich die gemeldeten Verluste in den USA durch Cyberkriminalität auf über 4 Milliarden Dollar. Diese Zahlen unterschätzen wahrscheinlich das Ausmaß des Problems, da Unternehmen aus verschiedenen Gründen dazu neigen, die Probleme zu unterberichten. Erstens haben wir die kleineren Vorfälle, die besonders schwer einzuschätzen und zu quantifizieren sind. Wenn Sie zum Beispiel aufgrund eines geringfügigen Sicherheitsverstoßes im Computersystem einen halben Tag lang den Betrieb eines Lagers einstellen, handelt es sich kaum um den Typ von Vorfall, der einen tatsächlichen Bericht und eine Schadensersatzforderung rechtfertigt, obwohl ein tatsächlicher Schaden entstanden ist.

Auf der anderen Seite neigen große Vorfälle dazu, von großen Unternehmen unterberichtet zu werden, wenn auch nur, um eine Marktpanik zu vermeiden, falls das Unternehmen öffentlich gehandelt wird. Daher werden große Vorfälle tendenziell minimiert. Die wichtigsten und interessantesten Zahlen in diesen Berichten sind jedoch das jährliche Wachstum der gemeldeten Verluste, das etwa 30 Prozent beträgt. Das FBI zeigt, dass diese Zahlen in den letzten fünf Jahren sehr stabil waren. Meiner Meinung nach wird dieses Wachstum voraussichtlich stabil bleiben und sich im Laufe des nächsten Jahrzehnts weiter fortsetzen. Tatsächlich nimmt die Bedeutung von Software weiterhin stetig zu, und unsere moderne Wirtschaft ist immer noch zunehmend von Software abhängig. Daher vermute ich, dass dieser Trend etwa ein Jahrzehnt lang weiter wachsen wird, bevor er ein Plateau erreicht.

Nun, Cyberkriminalität ist groß und wird immer größer; jedoch ist es nicht das Ende der Welt, insbesondere wenn wir es mit der Größenordnung anderer Probleme vergleichen. Wenn wir zum Beispiel von einem Jahrzehnt mit gleichbleibendem jährlichen Wachstum von 30 Prozent ausgehen, würde sich die Cyberkriminalität in Bezug auf gemeldete Verluste in den USA auf etwa 50 Milliarden Dollar jährlich belaufen. Dies würde das Ausmaß dieses Problems auf etwa ein Drittel des illegalen Drogenmarktes bringen. Obwohl Cyberkriminalität also ein großes Problem ist, handelt es sich nicht gerade um ein apokalyptisches Problem, insbesondere wenn wir diese Zahl mit dem BIP der USA vergleichen. Dennoch ist es ein Problem, das ernsthafte Aufmerksamkeit erfordert, insbesondere da die meisten Kosten von den Akteuren getragen werden, die am wenigsten darauf achten. Diese Kosten sind nicht gleichmäßig verteilt, und meiner Meinung nach tragen Lieferketten, die besonders exponiert sind, einen größeren Teil dieser Kosten als der Rest der Wirtschaft. In diesem Bereich unterstützen die Unternehmen, die am wenigsten darauf achten, tatsächlich den Großteil der Kosten.

Um ein Computersicherheitsproblem zu schaffen, können Sie Maschinen, Menschen oder eine Kombination aus Maschinen und Menschen kompromittieren. Die Techniken, die Menschen ausnutzen, werden technisch als Social Engineering-Techniken bezeichnet, die bei Computersicherheitsproblemen unglaublich effizient sein können. Social Engineering würde jedoch eine eigene Vorlesung verdienen, und das Ziel dieser Vorlesung ist es heute, sich auf den Computeraspekt des Problems zu konzentrieren. Lieferketten sind sehr exponiert, praktisch von Natur aus. Erstens umfassen Lieferketten viele Maschinen. Zweitens bestehen Lieferketten aus geografisch verteilten Operationen. Drittens sind die Maschinen in Lieferketten aufgrund ihrer Konstruktion unglaublich vernetzt und voneinander abhängig. Schließlich sind viele Menschen in Lieferketten involviert, was bedeutet, dass die Anwendungslandschaft sehr komplex ist. Wo es Komplexität gibt, gibt es auch Fragilität in Bezug auf Computersicherheit. Insgesamt haben Lieferketten alle Voraussetzungen, um Hauptziele für Computersicherheitsprobleme zu sein.

Wenn es nicht schon kompliziert genug wäre, möchte ich sofort darauf hinweisen, dass Computersicherheit typischerweise im Konflikt mit anderen Arten von Sicherheit steht und dass die Verbesserung der Situation im Bereich Computersicherheit tatsächlich andere Arten von Sicherheitsproblemen schaffen kann. Um diesen möglicherweise recht widersprüchlichen Aspekt zu veranschaulichen, werfen wir einen Blick auf den Fall eines Data Lakes. Wenn Sie einen Data Lake einführen, in dem Sie alle Ihre Lieferketten-Daten sammeln, schaffen Sie einen einzigen Fehlerpunkt. Wenn es zu einem Sicherheitsverstoß in diesem Data Lake kommt und ein Eindringling ihn kompromittieren kann, kann dieser eine Angreifer alle Daten auf einmal extrahieren. Dies ist etwas, das mit dem Konzept eines Data Lakes von Grund auf gegeben ist, und es gibt keine Lösung.

Ein Data Lake hat jedoch auch seine Vorteile. Wenn wir keinen Data Lake haben, ist das Unternehmen einer anderen Art von Problemen ausgesetzt. Die meisten Unternehmensbetrügereien beruhen darauf, dass in der Regel in einer großen Organisation die rechte Hand nicht weiß, was die linke Hand tut, und diese mangelnde Kommunikation und Synchronisation innerhalb des Unternehmens kann genutzt werden, um verschiedene Arten von Betrug zu begehen. Eine Möglichkeit, diese Probleme zu mildern, besteht darin, alle Daten zusammenzuführen, so dass solche Betrügereien viel offensichtlicher werden, einfach weil alle Teile zusammengefügt wurden. In dieser Hinsicht kann ein Data Lake eine großartige Möglichkeit sein, verschiedene Arten von Betrug zu mildern, die sonst unbemerkt bleiben würden, einfach weil die Daten nicht abgeglichen werden können. Somit können wir sehen, dass ein Data Lake ein Computersicherheitsproblem schafft, aber auch Teil der Lösung ist, um verschiedene Arten von Betrug zu vermeiden, die für das Unternehmen sehr kostspielig sein können.

Wir sehen hier, dass Computersicherheit alles mit Abwägungen zu tun hat, nicht nur zwischen den Kosten, die mit den Sicherheitsmechanismen verbunden sind, sondern auch mit anderen Arten von Sicherheit, die über den spezifischen Bereich der Computersicherheit hinausgehen.

Diese Vorlesung ist die siebte Vorlesung dieses vierten Kapitels über die Lieferkette, und dieses vierte Kapitel ist den Hilfswissenschaften der Lieferkette gewidmet. Hilfswissenschaften repräsentieren Themen, die nicht genau zur Lieferkette gehören, aber für eine moderne Praxis der Lieferkette grundlegend sind.

Seitdem wir dieses vierte Kapitel begonnen haben, sind wir die Abstraktionsleiter hinaufgestiegen. Wir begannen mit der Physik der Berechnung und bewegten uns dann auf Software zu, wobei das grundlegendste Element der Software, nämlich Algorithmen, im Mittelpunkt stand. Dann gingen wir zu zwei spezifischen Arten von ziemlich aufwendigen Algorithmen über, der mathematischen Optimierung und dem maschinellen Lernen, die von großem Interesse für die Lieferkette sind. Insbesondere haben wir gesehen, dass sowohl die mathematische Optimierung als auch das maschinelle Lernen von Programmierparadigmen gesteuert werden. Daher haben wir einen Umweg über die Vorlesung über Sprachen und Compiler gemacht, was wahrscheinlich eines der am wenigsten geschätzten Themen im Bereich der Lieferkette ist, soweit es um Computerkenntnisse geht.

In der letzten Vorlesung haben wir uns mit der Softwaretechnik beschäftigt und uns darauf konzentriert, die Maschinen für eine Weile hinter uns zu lassen und uns auf die Menschen zu konzentrieren, die die Software erstellen, die für den Betrieb einer Lieferkette benötigt wird. Heute, nachdem wir uns darauf konzentriert haben, was erforderlich ist, um die Software zu erstellen, die Ihre Lieferkette betreiben soll, werden wir uns darauf konzentrieren, was erforderlich ist, um diese Software zu zerstören und zu deaktivieren.

Der Rest dieser Vorlesung wird in drei Abschnitte unterteilt sein. Zunächst werden wir drei Schlüsselkonzepte überprüfen, die selbst für das Verständnis der Computersicherheit von Interesse sind. Obwohl Computersicherheit tiefgreifend widersprüchlich ist, bedeutet dies nicht, dass sie gegenüber Rationalität und logischer Analyse unempfindlich ist. Zweitens werden wir eine Reihe sehr häufiger Ursachen für viele, wenn nicht die meisten, Computersicherheitsprobleme heutzutage analysieren und auflisten. Insbesondere werden wir feststellen, dass es schwierig ist, nicht überwältigt zu sein, wenn man den enormen Umfang der Ursachen für Computersicherheitsprobleme betrachtet. Schließlich werden wir uns ansehen, was getan werden kann, um zumindest Computersicherheitsrisiken zu mildern. Wir werden feststellen, dass der Großteil des Wissens auf der positiven Seite, oder der Seite dessen, was getan werden kann, eine Art negatives Wissen ist, das darauf hinweist, was vermieden werden sollte, anstatt was getan werden sollte. Ich werde versuchen, all diese Themen aus einer Lieferkettenperspektive zu behandeln, aber es gibt viele Aspekte, die hinsichtlich der Computersicherheit nicht unbedingt spezifisch für die Lieferkette sind.

Um über eine Lösung nachzudenken, müssen wir zuerst das Problem klären, das wir überhaupt lösen wollen. Dies ist genau die Denkweise, die ich für das dritte Kapitel dieser Serie hatte, das dem Supply-Chain-Personal gewidmet ist. Tatsächlich versucht das Supply-Chain-Personal, die Probleme zu konkretisieren, die wir zu lösen versuchen, und in der Computersicherheit gibt es eine lockere Entsprechung in Form des Bedrohungsmodells. Das Bedrohungsmodell ist buchstäblich ein Werkzeug, um die Art von Problem zu konkretisieren, das wir sicherheitsmäßig beheben wollen. Computersicherheit ist ziemlich schwer fassbar, vage und vielfältig; es ist sehr schwierig, über Computersicherheit zu argumentieren. Bei einer Diskussion über Sicherheit ist es sehr schwierig, nicht das Problem des Zielverschiebens während der Diskussion zu haben, selbst wenn die Teilnehmer der Diskussion dies in gutem Glauben tun.

Wenn wir zum Beispiel die Bedrohung diskutieren, dass ein Passwort von einem Mitarbeiter öffentlich gemacht wird, was einfacher ist, als es scheint, selbst wenn der Mitarbeiter nicht im Unrecht ist, sollte die Diskussion nicht auf andere Arten von Bedrohungen abweichen, wie zum Beispiel schwache oder häufig verwendete Passwörter. Klares Denken über eine Bedrohung ist in der Computersicherheit unerlässlich, da eine schlecht konzipierte Behebung eines bestimmten Problems tendenziell schlimmer ist als das ursprüngliche Problem. Wenn ein Unternehmen beschließen würde, um das Problem der offengelegten Passwörter einzuschränken, disziplinarische Maßnahmen gegen Mitarbeiter einzuleiten, die schuldig sind, ihre Passwörter offenzulegen, würde dieser Ansatz höchstwahrscheinlich schwerwiegende negative Folgen haben. Anstatt Unterstützung zu suchen, würden Mitarbeiter anfangen, die Probleme zu verbergen, mit denen sie bei ihren Passwörtern konfrontiert sind, was das Problem langfristig verschlimmert.

Das Interessante an Bedrohungsmodellen ist, dass sie dich zwingen, deine Kämpfe auszuwählen, die Bedrohungen auszuwählen, mit denen du dich befassen wirst, und diejenigen, mit denen du dich nicht befassen wirst, selbst wenn die Bedrohung real ist. Betrachten wir zum Beispiel die folgende Bedrohung: Was ist mit einem Mitarbeiter mit hohem Privileg, der Zugriff auf den Datenpool hat? Was würde passieren, wenn diese Person Daten exfiltrieren würde, indem sie ihre hohen Privilegien ausnutzt? Das ist eine Bedrohung, aber entscheidest du dich dafür, diese spezifische Bedrohung zu bekämpfen oder nicht? Du hast begrenzte Ressourcen und begrenzte Zeit. Die Bewältigung dieser sehr spezifischen Bedrohung kann sich als unglaublich kostspielig erweisen, und daher hilft dir das Bedrohungsmodell auch dabei zu entscheiden, dass es zu einem bestimmten Zeitpunkt einige Bedrohungen gibt, die einfach zu teuer sind, um sie anzugehen. Deine Ressourcen und Zeit wären besser damit verbracht, andere Arten von Bedrohungen anzugehen, die genauso bedrohlich sein können, aber viel billiger und einfacher zu beheben sind.

In diesem Zusammenhang Vorsicht vor Analogien. Die Art von Bedrohungen, mit denen du es in der Computersicherheit zu tun hast, unterscheidet sich grundlegend von den Bedrohungen, mit denen du es in Bezug auf industrielle oder physische Risiken zu tun hast. Computersicherheit beinhaltet Gegner - Menschen, die denken und ihre Handlungen an deine Praktiken und Richtlinien anpassen können. Wenn du zum Beispiel gut dokumentierte Sicherheitsprozesse hast, könnte ein Angreifer diese vorhandene Dokumentation nutzen, um deine blinden Flecken zu identifizieren. Mein Punkt ist nicht, dass du keine Dokumentation zur Sicherheit haben solltest; mein Punkt ist, dass Gegner in Bezug auf Computersicherheit klug sind und alles ausnutzen können, was du ihnen gibst, auch wenn es deine eigenen Sicherheitsprozesse sind. Daher hilft das Bedrohungsmodell wirklich dabei, über diese Art von Problemen nachzudenken.

In der physischen Welt ist die Angriffsfläche etwas relativ Offensichtliches. Wenn wir zum Beispiel an eine mittelalterliche Burg denken würden, wäre die Angriffsfläche die Mauern und die Zugbrücke. In der Computerwelt ist die Situation jedoch viel komplexer. In Bezug auf Computersicherheit können scheinbar unbedeutende Elemente potenziell angegriffen werden. Eine wichtige Erkenntnis über Angriffsflächen ist, dass sie immer größer sind, als man denkt.

Ein Beispiel aus der realen Welt dafür ist das OMG-Kabel, das wie ein ganz normales USB-Kabel aussieht, aber einen Mikrocomputer enthält, der jeden Computer kompromittieren könnte, indem man das Kabel einfach einsteckt. Dieses kostengünstige Hardwarestück kann bereits für nur 139 US-Dollar erworben werden und zeigt, wie zugänglich diese Angriffsflächen sein können.

In Bezug auf Angriffsflächen hat jede einzelne Hardware und Software ihre eigene Angriffsfläche, egal wie unbedeutend sie scheint. Darüber hinaus ist es im speziellen Fall der Supply Chain sehr schwierig, alle Angriffsflächen zu identifizieren. Schatten-IT, die in der Welt der Supply Chain weit verbreitet ist, und Mitarbeitergeräte (Bring Your Own Device-Muster) sind zusätzliche Eintrittspunkte für einen Angreifer in deine Supply Chain. Es geht nicht nur um das, was vom IT-Team verwaltet wird, sondern auch um all die Dinge, die nicht von deinem IT-Team verwaltet werden, aber auf die eine oder andere Weise zu den Abläufen deiner Supply Chain beitragen.

Die Idee der Angriffsfläche besteht darin, zu klären, was angegriffen werden kann, ohne sich auf die Art des Angriffs zu konzentrieren. Konzeptuell interessant an der Idee der Angriffsfläche ist, dass sie dich dazu zwingt, eine Art Mapping aller Elemente zu erstellen, die auf die eine oder andere Weise kompromittiert werden können. Aus der spezifischen Perspektive der Supply Chain hat jede Art von Software mit programmierbaren Fähigkeiten, wie z.B. Excel Tabellenkalkulationen oder Python-Skripte, eine absolut massive Angriffsfläche, wenn die Programmierbarkeit oder umfangreiche Kompatibilität mit einer generischen Programmiersprache erfolgt. Daher ist die Angriffsfläche in Bezug auf die Supply Chain in der Regel ziemlich groß, wenn man die Menge an Konfiguration berücksichtigt, die vorgenommen wird.

Nun haben wir als drittes Konzept den Wirkungsbereich, der eine Möglichkeit ist, den potenziellen Gesamteinfluss eines Sicherheitsvorfalls zu messen. Wenn du an den Wirkungsbereich denkst, fragst du dich nicht, ob dieser Vorfall eintreten wird; du fängst einfach an zu überlegen, “Wenn er eintritt, wie groß wird der tatsächliche Wirkungsbereich des Problems sein?” Die Idee besteht darin, über die Konsequenzen nachzudenken, unabhängig von den getroffenen Abhilfemaßnahmen. Wenn und wenn dieser Vorfall eintritt, welche Auswirkungen wird er haben?

Wenn wir zur Burg-Analogie zurückkehren, kann der Wirkungsbereich in der Welt der Computer unglaublich groß sein. Zum Beispiel war im Fall des Angriffs auf die Colonial Pipeline das kompromittierte System nur ein winziger Teil des Systems, nämlich das Abrechnungssystem. Der tatsächliche Wirkungsbereich, wenn das Abrechnungssystem eines einzigen Unternehmens kompromittiert ist, betrifft den gesamten Bundesstaat Texas. Das gibt dir eine Vorstellung von dem tatsächlichen Wirkungsbereich von Computersicherheitsproblemen, wenn du über Supply Chains nachdenkst.

Mit dem Aufkommen des Cloud Computing haben sich die Wirkungsbereiche enorm erweitert. Während Cloud Computing als Geschäftsmodell und IT-Betriebsmodell äußerst wettbewerbsfähig ist, geht es mit massiven Wirkungsbereichen einher. Wenn ein Angreifer die administrative Kontrolle über deine Cloud Computing-Ressourcen erlangt, kann er deine gesamte Anwendungsumgebung auf einmal rückgängig machen und einen einzigen Fehlerpunkt mit weitreichenden Folgen schaffen. Die Tatsache, dass du Apps in die Cloud verschiebst, neigt dazu, das Problem der Vernetzung zu verschärfen, was zu größeren Wirkungsbereichen führt.

Wenn du Apps in die Cloud verschiebst, gewinnst du an Flexibilität bei der Verknüpfung mit anderen Apps in der Cloud, was echte geschäftliche Vorteile hat. In Bezug auf den Wirkungsbereich schaffst du jedoch massive Abhängigkeiten, die von einem Angreifer genutzt werden können, um einen erstaunlich großen Wirkungsbereich zu erzeugen.

Im Hinblick auf die Supply Chain ist es sinnvoll, beim Wirkungsbereich darüber nachzudenken, wie man diese Wirkungsbereiche eindämmen kann. Wenn wir zu einem weiteren Beispiel aus der Supply Chain zurückkehren, betrachten wir, wie ich es in der vorherigen Vorlesung beschrieben habe, zwei Arten von Softwareelementen im Supply Chain Management. Wir haben die transaktionalen Elemente, die im Wesentlichen das Supply Chain Management selbst sind, wie z.B. die Verfolgung der Bestandsniveaus. Dann haben wir die analytischen Elemente, die die Optimierung der Supply Chain umfassen, einschließlich Prognosen, Planung und verschiedener statistischer Analysen der Daten.

Wenn wir uns entscheiden, alle Softwareelemente von analytischer Natur strikt von der Produktion isoliert zu halten, so dass der analytische Teil deiner Anwendungsumgebung die Daten aus den transaktionalen Systemen lesen, aber niemals etwas in diese Systeme schreiben kann, bedeutet dies, dass der Wirkungsbereich, wenn die analytischen Systeme kompromittiert sind, auf den analytischen Teil deiner Anwendungsumgebung beschränkt bleibt. Einfacher ausgedrückt, wenn deine Prognosesoftware kompromittiert ist, gefährdet sie nicht das Stück Software, das deine Bestandsniveaus verfolgt.

Nun wollen wir die Ursachen und Quellen von Computersicherheitsproblemen betrachten. Hardwareseitig ist die Lage absolut schrecklich. Kurz gesagt, das Fass leckt an allen Ecken und Enden und die gesamte Community versucht, die ständig auftretenden Probleme mit Klebeband hastig zu beheben. Nahezu alles in Bezug auf Hardware ist heutzutage defekt.

Zum Beispiel sind alle modernen CPUs so gut wie defekt. Im Jahr 2018 enthüllte ein Team von Sicherheitsforschern zwei neue Klassen von Sicherheitslücken in modernen CPUs namens Spectre und Meltdown. Diese Sicherheitslücken nutzen die Verzweigungsvorhersagefähigkeiten, die in modernen CPUs vorhanden sind. Wie Sie sich vielleicht aus dem Vortrag über moderne Berechnung für die Supply Chain erinnern, haben wir gesehen, dass moderne CPUs sehr tiefe Ausführungspipelines haben und eine Möglichkeit, hohe Leistung zu erzielen, die Verzweigungsvorhersage ist. Es stellt sich heraus, dass dieser Verzweigungsvorherschungsmechanismus, der in jeder modernen CPU auf dem Markt zu finden ist, ausgenutzt werden kann, um Sicherheitsgrenzen zu durchbrechen. Diese Situation ist schwer zu lösen, da es sich um einen grundlegenden Designfehler handelt, der mit der Verwendung von Verzweigungsvorhersage in CPUs verbunden ist.

CPUs haben viele Probleme, und ich erwähne nicht einmal diejenigen mit versehentlichen Hintertüren aufgrund von Legacy-Support. Aber es stellt sich heraus, dass auch Speicher defekt ist. Es gibt eine Klasse von Angriffen, die als Rowhammer-Angriffe bezeichnet werden und die die physische Anordnung moderner Speicherzellen in hochdichten modernen DRAMs ausnutzen. Es ist möglich, Speicherfehler auszulösen und diese Fehler auszunutzen, um Daten aus den Maschinen zu exfiltrieren. Es gibt keine wirkliche Lösung, selbst wenn Sie ECC-DRAM (Error Correction Code) haben, das der Typ von Speicher ist, der normalerweise in Rechenzentrumsmaschinen der Produktionsqualität zu finden ist. ECC verlangsamt nur Rowhammer-Angriffe, kann sie aber nicht verhindern. Alles, was für einen Rowhammer-Angriff erforderlich ist, ist, dass die Maschine eine Webseite mit aktiviertem JavaScript ausführt, und dann können Daten direkt aus dem Speicher der Maschine exfiltriert werden. Nicht nur CPUs und Speicher sind defekt, sondern auch USB ist defekt. Wenn es um USB geht, kann man davon ausgehen, dass jedes USB-Gerät, das Sie mit Ihrem eigenen Gerät verbinden, das verbundene Gerät gefährden kann. Wir haben bereits ein Beispiel mit dem “Oh My God”-Kabel in einer früheren Folie gesehen, aber grundsätzlich ist das Problem sehr tiefgreifend. Die eigentliche Ursache sind im Wesentlichen sehr schlechte Entscheidungen, die vor Jahrzehnten in Bezug auf USB getroffen wurden, insbesondere wenn es um Plug-and-Play geht.

Aus Sicht der Benutzererfahrung ist es großartig, dass ein Gerät einfach funktioniert, wenn Sie es an Ihren Computer anschließen. Aber was unter der Haube passiert, ist, dass im USB-Controller tonnenweise Intelligenz vorhanden ist, um Treiber automatisch zu importieren und alle möglichen Funktionen automatisch zu aktivieren, die als Eintrittspunkte für einen Angreifer dienen können, um die Kontrolle über Ihre Maschine zu übernehmen. Daher sind all diese Plug-and-Play-Funktionen aus Sicht der Benutzererfahrung sehr schön, aber aus Sicht der Cybersicherheit ein absoluter Albtraum.

Übrigens weisen viele, wenn nicht die meisten, Wi-Fi-Chipsätze ebenfalls gravierende Sicherheitslücken auf. Forscher haben im Jahr 2017 gezeigt, dass von Broadcom hergestellte Chipsätze, die sowohl in iPhones als auch in Samsung-Telefonen weit verbreitet waren, fehlerhaft waren. Alles, was ein Angreifer tun musste, um das Gerät zu kompromittieren, war, sich in Reichweite des Wi-Fi zu befinden und das Wi-Fi aktiviert zu haben, um das Gerät ferngesteuert zu übernehmen.

Aus Sicht der Supply Chain sehen wir, dass nicht nur die herkömmliche Hardware in großem Umfang defekt ist, sondern auch die geografische Verteilung, die sich weiter verstärken kann, wenn in Ihrer Supply Chain eine Art von IoT im Einsatz ist, allen Problemen ausgesetzt ist, die ich gerade beschrieben habe und noch mehr. Ein Angreifer kann häufig physischen Zugriff auf Ihre Hardware erlangen oder es zumindest viel schwieriger machen, physischen Zugriff auf ein Gerät zu verhindern, das mit Ihrer Supply Chain verbunden sein könnte. Daher sind Supply Chains in Bezug auf Hardware von Natur aus äußerst gefährdet.

Wie wir gesehen haben, ist der Stand der Dinge in Bezug auf die Sicherheit von Hardware schrecklich. Es sollte daher nicht überraschen, dass es auch um die Sicherheit von Software nicht besser bestellt ist. Ich werde nicht alle Schwachstellen aufzählen, die in Software gefunden werden können; die Hauptidee ist, dass jede einzelne Schicht ihre eigenen Computer-Sicherheitsprobleme mit sich bringt. Wir könnten über das Betriebssystem, virtuelle Maschinen, Hypervisoren, Anwendungsframeworks, Webserver usw. sprechen. Alle diese Schichten haben mit schwerwiegenden Computer-Sicherheitsproblemen zu kämpfen gehabt.

Eines möchte ich jedoch betonen: Selbst die Softwarestücke, die Sie schützen sollen, können sich stark negativ auswirken. Zum Beispiel stellen Antivirenprogramme eine ganze Klasse von Sicherheitsproblemen dar. Ein Antivirenprogramm ist eine Software, die mit enormen Privilegien auf dem Gerät arbeitet, nur weil es in der Lage sein soll, zu überprüfen, was alle anderen Prozesse tun. Aus Notwendigkeit arbeitet das Antivirenprogramm mit enormen Privilegien, was bedeutet, dass es ein Hauptziel für einen Angreifer ist. Darüber hinaus wird das Antivirenprogramm, sofern vorhanden, auf vielen Geräten im Unternehmen vorhanden sein, sodass es sich um dieselbe Software mit sehr hohen Privilegien handelt, die zufällig auf vielen Geräten vorhanden ist. Dies ist wirklich ein Hauptziel für einen Angreifer, und raten Sie mal? Viele Angreifer zielen heutzutage direkt auf Antivirenprogramme ab. Dies ist übrigens das, was Sie auf dem Bildschirm sehen können: Sicherheitsforscher zeigen, wie sie ein vorhandenes Antivirenprogramm auf dem Markt kompromittieren können, um mit diesem Antivirenprogramm Daten aus dem Ziel zu extrahieren.

Die Probleme mit Antivirenprogrammen gehen jedoch sehr tief. Ein Antivirenprogramm ist grundsätzlich eine sehr ressourcenintensive Berechnung. Das bedeutet, dass Antivirenprogramme zwangsläufig eine Menge Low-Level-Programmiertricks erfordern, um das gewünschte Leistungsniveau zu erreichen. Leider erhöhen Sie mit jedem Low-Level-Trick, den Sie in Ihrer Software verwenden, um eine gute Rechenleistung zu erzielen, Ihre Angriffsfläche, einfach weil Sie sich in Bezug auf Low-Level-Probleme angreifbar machen. Darüber hinaus sind Antivirenprogramme von Natur aus Softwarestücke, die ständig mit der Außenwelt interagieren müssen. Ein Antivirenprogramm ist in der Regel nichts wert, wenn es sich nicht ständig mit dem neuesten Satz von Signaturen und Logikteilen aktualisiert, um die neueste Malware zu erkennen. Dadurch erhalten Sie ein Stück Software, das Ihre Angriffsfläche erhöht, einfach weil es sich mit dem Netzwerk verbinden und viele andere Dinge tun muss.

Meine persönliche Meinung ist, dass die meisten Antivirenlösungen auf dem heutigen Markt für Unternehmenssoftware mehr Schaden als Nutzen anrichten. Aber die Realität ist, dass so ziemlich dasselbe für die meisten Sicherheitslösungen gesagt werden kann. In den letzten Jahren gab es weltweit sehr schwerwiegende Probleme, bei denen Angreifer gezielt einige Sicherheitslösungen ins Visier genommen haben, nur weil diese Sicherheitslösungen die gleichen Schlüsselmerkmale wie Antivirenprogramme aufweisen: hohe Privilegien, umfangreiche Reichweite und hohe Konnektivität, was sie zu Hauptzielen für Angreifer macht.

Abschließend möchte ich aus Sicht der Supply Chain darauf hinweisen, dass die Art von Unternehmenssoftware, die in Supply Chain-Kreisen vorherrscht, aufgrund ihrer internen Komplexität eine katastrophale Sicherheit aufweist. Es ist bereits schwierig, ein dünn und schlankes Softwarestück abzusichern; wenn Sie es jedoch mit einem sehr aufgeblähten Produkt zu tun haben, das seit Jahrzehnten ständig wächst, wird es zu einer fast unmöglich zu bewältigenden Aufgabe.

Schließlich sind Supply-Chain-Angriffe aus mindestens zwei sehr unterschiedlichen Gründen interessant. Erstens sind Supply-Chain-Angriffe interessant, weil sie in den letzten Jahren massiv zugenommen haben. Meine persönliche Vorhersage ist, dass diese Supply-Chain-Angriffe wahrscheinlich eine der dominierenden Formen von Computersicherheitsangriffen im nächsten Jahrzehnt sein werden. Zweitens kann das Vorhandensein des Schlüsselworts “Supply Chain” im Namen der Angriffe viel Verwirrung erzeugen, insbesondere bei Gesprächen mit einem Supply-Chain-Publikum. Ein Supply-Chain-Angriff ist einfach ein Angriff, der eine Ihrer Softwareabhängigkeiten ins Visier nimmt. Wenn Sie zum Beispiel Amazon direkt angreifen, die von Amazon direkt produzierte Software, könnte dies sehr schwierig sein. Möglicherweise sind die Teams bei Amazon sehr zuversichtlich und kompetent, und ihre Software ist sehr gut entwickelt, mit nicht vielen Sicherheitslücken, die ausgenutzt werden können. Aber was ist mit all den Abhängigkeiten oder Softwareteilen, die von Amazon verwendet werden, aber nicht von Amazon selbst erstellt oder entwickelt wurden? All diese Elemente sind zum Beispiel bei Open-Source-Software der Fall. Derzeit verwendet jeder einzelne Anbieter massiv Open-Source-Software. Sie können heutzutage jedes große Unternehmen nennen; die Chancen stehen gut, dass sie umfangreich Bits von Open-Source-Software nutzen.

Wenn wir zum Fall Amazon zurückkehren, was ist, wenn ich Amazon direkt nicht kompromittieren kann, aber eine der von Amazon verwendeten Open-Source-Komponenten kompromittiere? Das ist genau der Kern eines Supply-Chain-Angriffs. Es stellt sich heraus, dass letzten Freitag wahrscheinlich eine der größten Computersicherheitsverletzungen des Jahrzehnts mit der “katastrophalen” Log4j-Schwachstelle aufgedeckt wurde. Kurz gesagt, Log4j ist eine Open-Source-Komponente, die zum Protokollieren von Fehlern verwendet wird. Im Wesentlichen möchten Sie, wenn Software auf einen Fehler stößt, in der Lage sein, Fehler im Nachhinein zurückzuverfolgen, und wenn ein Fehler auftritt, möchten Sie diesen Fehler in der Regel protokollieren. Das ist die Hauptfunktion eines Loggers wie Log4j. Das “j” in Log4j steht für Java, das in der Unternehmenssoftwarewelt eine der dominierenden Software-Stacks ist. Für alle in Java implementierte Software benötigen die meisten Produkte einen Logger, und die meisten verwenden wahrscheinlich zu diesem Zeitpunkt Log4j.

Es stellt sich heraus, dass letzten Freitag eine katastrophale Schwachstelle, die auf einer Sicherheitsskala mit 10 von 10 eingestuft wurde, in Log4j gefunden wurde. Da dieses spezielle Softwarestück aufgrund dieser einen Schwachstelle weltweit für groß angelegtes Chaos gesorgt hat, wurde heute eine zweite kritische Schwachstelle gefunden. Das ist wirklich der Kern eines Supply-Chain-Angriffs: Eine kleine Komponente, scheinbar harmlos, etwas, von dem Sie wahrscheinlich noch nie gehört haben oder von dem Sie nicht einmal wussten, dass Sie davon abhängig sind, befindet sich zufällig im Kern Ihres Systems und kann aufgrund von Sicherheitslücken eine enorme Menge an Chaos verursachen.

Aus Sicht der Supply Chain stellt sich heraus, dass Supply Chains besonders anfällig für Supply-Chain-Angriffe sind. Dies liegt daran, dass moderne Supply Chains stark miteinander verbunden sind. Wahrscheinlich ist Ihr Unternehmen, wenn Sie eine moderne Supply Chain betreiben, in Bezug auf Software sowohl mit Ihren Lieferanten als auch mit Ihren Kunden stark verbunden. Es kann sich um EDI handeln, aber es kann auch in Form von Computerintegration zwischen Unternehmen in allen möglichen Formen auftreten. In Bezug auf Supply-Chain-Angriffe bedeutet dies, dass es nicht nur die Softwareabhängigkeiten sind, die Sie angreifen müssen; es reicht wahrscheinlich aus, eine der Abhängigkeiten eines Ihrer Lieferanten oder eine der Abhängigkeiten eines Ihrer Kunden zu kompromittieren. In Bezug auf die Angriffsfläche sind Supply Chains aufgrund ihrer Konstruktion sehr anfällig und exponiert.

Bisher haben wir ein ziemlich düsteres Bild der Situation gesehen, und ich glaube, dass dies eine genaue Darstellung der heutigen Computersicherheit ist. Wir haben viele Probleme, und ich befürchte, dass ich in diesem letzten Abschnitt darüber diskutieren werde, was dagegen getan werden kann. Lassen Sie mich jedoch klarstellen: Im Moment ist es ein Kampf bergauf und ein äußerst schwieriger Kampf, den Sie gelegentlich verlieren müssen. Nur weil es sehr schwierig ist, bedeutet das nicht, dass wir nicht versuchen sollten, in Bezug auf Sicherheit besser zu werden.

Fangen wir mit der gängigen Weisheit in Bezug auf Computersicherheit an. Das FBI hat fünf Top-Empfehlungen in Bezug auf Computersicherheit. Lassen Sie uns diese Empfehlungen überprüfen. Die erste Empfehlung besteht darin, Backups zu erstellen, Ihre Backups zu testen und Ihre Backups offline zu halten. Insgesamt ist es eine gute Empfehlung. Die Idee, Backups offline zu halten, ist jedoch etwas unrealistisch. Es ist sehr kostspielig und schwierig. Damit ein Backup von Nutzen ist, müssen Sie es häufig durchführen. Ein Backup, das einen Monat alt ist, ist in der Regel nutzlos. Wenn Sie sehr häufig, jeden Tag, jede Stunde oder sogar jede Minute ein Backup erstellen, wird es schwierig, ein wirklich offline Backup zu haben. Mein Vorschlag wäre, Ihre Backups strikt isoliert zu halten. Wenn es um Backups geht, konzentrieren Sie sich auf eine schnelle Wiederherstellung. Es ist nicht wichtig, einen Backup-Plan zu haben, sondern einen Wiederherstellungsplan, wenn Ihre Anwendungslandschaft kompromittiert wird.

Die zweite Empfehlung besteht darin, die Zwei-Faktor-Authentifizierung zu verwenden. Auch dies ist eine gute Empfehlung, da Passwörter unsicher sind. Das Problem bei der Zwei-Faktor-Authentifizierung ist jedoch, dass Sie häufig nur die Illusion haben, sie zu haben. Wenn Sie zum Beispiel ein Passwort und eine Bestätigung per Telefon haben, könnte man sagen, dass es sich um eine Zwei-Faktor-Authentifizierung handelt. Aber wenn ich das Passwort mit dem Telefon in der Hand zurücksetzen kann, handelt es sich nur um eine Ein-Faktor-Authentifizierung. Stellen Sie bei der Zwei-Faktor-Authentifizierung sicher, dass diese Faktoren wirklich isoliert sind und nicht zu einer Ein-Faktor-Authentifizierung werden, da ein Faktor die anderen überstimmt.

Die dritte Empfehlung besteht darin, Ihre Systeme zu aktualisieren und zu patchen. Dies ist eine gute Praxis; jedoch kann zu viel von einer guten Sache zu einer schlechten Sache werden. Eines der schwerwiegendsten Probleme, mit denen wir heutzutage konfrontiert sind, sind Supply-Chain-Angriffe, bei denen wir von automatisierten Software-Upgrades abhängig sind. Wenn ein Angreifer einen Supply-Chain-Angriff durchführt, indem er eine Open-Source-Software kompromittiert, und es gibt Tausende davon, bedeutet dies, dass dieses Stück Malware einfach in Ihre Systeme gelangt, indem Sie die automatischen Updates übernehmen lassen. Dies wird zunehmend gefährlich. Die meisten Probleme mit USB-Hardware stammen von den automatischen Update-Fähigkeiten der Firmware. Daher ist es wichtig, Ihre Systeme zu aktualisieren und zu patchen, aber immer zu überlegen, ob Sie dadurch ein noch größeres Sicherheitsproblem schaffen.

Die vierte Empfehlung besteht darin, sicherzustellen, dass Ihre Sicherheitslösungen auf dem neuesten Stand sind. Bei dieser Empfehlung bin ich mir nicht sicher, was eine Sicherheitslösung ausmacht. Diese Empfehlung scheint das direkte Ergebnis einer Lobbyarbeit eines Sicherheitsunternehmens zu sein. Das meiste, was heutzutage als Sicherheitslösungen beworben wird, macht Ihre Supply Chain oder Ihr Unternehmen möglicherweise nicht sicherer. Trotzdem ist es in der Regel besser, eine Software auf dem neuesten Stand zu halten, egal ob es sich um eine Sicherheitslösung oder etwas anderes handelt.

Die letzte Empfehlung besteht darin, Ihren Vorfallreaktionsplan zu überprüfen und zu üben. Diese Empfehlung ist nicht schlecht, aber meiner Meinung nach würde sie es nicht in die Top Five schaffen. Diese Art des Denkens ist eher für den Umgang mit industriellen Unfällen wie Brandgefahr geeignet, aber nicht unbedingt für Computer-Sicherheitsprobleme. Meine eigene Empfehlung Nummer vier in Bezug auf Sicherheit wäre es, Ihre Bedrohungsmodelle zu kennen, Ihre Angriffsfläche zu kennen und Ihren Explosionsradius zu kennen. Die Tatsache, dass Sie überhaupt wissen, wie Sie exponiert sind und welche Art von Problemen auftreten können, trägt wesentlich zur Vermeidung von Problemen bei. Wissen in Bezug auf Computersicherheit ist entscheidend.

Meine eigene Empfehlung Nummer fünf wäre, dass Computersicherheit eine Kultur ist, kein Prozess und keine Lösung. Dies ist nur eine Erinnerung daran, dass keine Checkliste irgendeiner Art Ihrem Unternehmen auf lange Sicht etwas Gutes bringt. Es ist eine Kultur.

In Bezug auf die Sicherheitsumkehr scheinen unsere intuitiven Erwartungen in Bezug auf Vorbilder oder wen wir für Computersicherheit vertrauen sollten, immer falsch zu sein. Organisationen, die nach außen hin oder in Bezug auf ihr Erscheinungsbild am sichersten erscheinen, sind in der Regel die schlechtesten, während Organisationen, die sehr grau oder zwielichtig aussehen, oft die besten sind. Dies ist das Wesen des Sicherheitsumkehr-Paradoxons.

Als belegende Evidenz möchte ich auf einen Vortrag aus dem Jahr 2014 über Flughafensicherheit hinweisen, bei dem zwei Sicherheitsforscher gezeigt haben, dass Flughäfen in Bezug auf Computersicherheit wirklich schlecht sind. Die Sicherheit ist so schlecht, dass es fast komisch wäre, wenn es nicht so ernst wäre. Man würde erwarten, dass internationale Flughäfen von unglaublich strenger Computersicherheit profitieren, aber die Realität ist genau das Gegenteil. Die Computersicherheit ist buchstäblich ein Witz, mit einer Enzyklopädie von Schwachstellen, die vollständige Inkompetenz, mangelnde Sorgfalt und Gleichgültigkeit gegenüber dem Problem demonstrieren.

Dieser Vortrag entspricht meiner eigenen beruflichen Erfahrung. Als berufliches Hobby führe ich seit mehr als einem Jahrzehnt technologische Audits im Auftrag von Investmentfirmen durch. Ich hatte die Gelegenheit, Dutzende von Technologieunternehmen zu prüfen, und meine Beobachtung ist, dass je sicherer das Erscheinungsbild oder der Kontext des Unternehmens ist, desto schlechter scheint ihre tatsächliche Computersicherheit zu sein. Unternehmen, die in den Bereichen Verteidigung und Sicherheit tätig sind, neigen dazu, eine unglaublich schlechte Sicherheit zu haben, während solche in Grauzonen wie Wett-Websites und Erwachsenen-Websites tendenziell eine ausgezeichnete Computersicherheit haben.

Die gleichen Probleme treten sogar innerhalb einer bestimmten Branche auf. Zum Beispiel habe ich in der Gesundheitsbranche erlebt, dass die Sicherheit für Geräte, die von Chirurgen während Operationen verwendet werden, völlig miserabel ist, während die Computersicherheit für Verkaufsautomaten im Krankenhaus recht gut ist. Intuitiv würde man denken, dass die Geräte, die bei Operationen verwendet werden, unglaublich sicher sein müssen, aber das Gegenteil ist der Fall. Der Verkaufsautomat ist sicherer als die Geräte, die vom Chirurgen verwendet werden.

Diese gegenintuitive Umkehrung, glaube ich, resultiert aus einer einfachen Frage des Darwinismus. Kein internationaler Flughafen ist jemals aufgrund massiver Computersicherheitsprobleme bankrott gegangen. Diese Flughäfen dürfen nicht einmal scheitern und können jahrelang mit erheblichen Computersicherheitsproblemen davonkommen, mit einem beeindruckenden Maß an Gleichgültigkeit. Im Gegensatz dazu werden Sie nicht lange überleben und niemand wird Ihnen zu Hilfe kommen, wenn Sie ein Unternehmen betreiben, das eine Online-Wett-App betreibt und es Hackern ermöglicht, Geld abzuziehen.

Als belegende Evidenz möchte ich auf einen Vortrag aus dem Jahr 2014 über Flughafensicherheit hinweisen. In diesem Vortrag zeigten zwei Sicherheitsforscher, dass Flughäfen in Bezug auf Computersicherheit wirklich schlecht sind. Die Sicherheit ist so schlecht, dass es fast komisch wäre, wenn es nicht so ernst wäre. Dies ist das genaue Gegenteil von dem, was man erwarten würde; man würde erwarten, dass internationale Flughäfen eine unglaublich strenge Computersicherheit haben. Die Computersicherheit an Flughäfen ist jedoch buchstäblich ein Witz. Diese Sicherheitsforscher zeigten, dass es nicht nur eine Schwachstelle ist, sondern eine Enzyklopädie von Schwachstellen, wobei viele der Probleme vollständige Inkompetenz, mangelnde Sorgfalt und Gleichgültigkeit demonstrieren.

Dieser Vortrag entsprach meiner eigenen beruflichen Erfahrung. Als berufliches Hobby führe ich seit mehr als einem Jahrzehnt technologische Audits im Auftrag von Investmentfirmen durch. Ich hatte die Gelegenheit, Dutzende von Technologieunternehmen zu prüfen, und meine Beobachtung ist, dass je sicherer das Erscheinungsbild oder der Kontext des Unternehmens ist, desto schlechter scheint ihre tatsächliche Computersicherheit zu sein. Zum Beispiel haben Unternehmen, die in den Bereichen Verteidigung und Sicherheit tätig sind, tendenziell eine unglaublich schlechte Sicherheit, während Unternehmen, die in Grauzonen wie Wett-Websites oder Erwachsenen-Websites tätig sind, tendenziell eine ausgezeichnete Computersicherheit haben.

Interessanterweise treten die gleichen Probleme sogar innerhalb einer bestimmten Branche auf. Zum Beispiel ist die Sicherheit für Geräte, die von einem Chirurgen während einer Operation verwendet werden, miserabel, während die Computersicherheit für Verkaufsautomaten in den Fluren des Krankenhauses recht gut ist. Intuitiv würde man denken, dass alles, was in den Operationssaal gelangt, unglaublich sicher sein muss, weil das Leben des Patienten auf dem Spiel steht, aber das Gegenteil ist der Fall. Der Verkaufsautomat ist sicherer als die Geräte, die vom Chirurgen verwendet werden.

Diese kontraintuitive Umkehrung ist meiner Meinung nach eine einfache Angelegenheit des Darwinismus. Kein internationaler Flughafen ist jemals aufgrund massiver Computersicherheitsprobleme bankrott gegangen, und sie dürfen nicht einmal scheitern. Als Ergebnis können sie jahrelang mit erheblicher Gleichgültigkeit mit anhaltenden Computersicherheitsproblemen davonkommen. Im Gegensatz dazu, wenn Sie ein Unternehmen betreiben, das eine Online-Wett-App betreibt und Hackern erlauben, Geld abzuziehen, weil sie die Ergebnisse der Wetten ändern können, werden Sie nicht lange überleben, und niemand wird Ihnen zu Hilfe kommen.

Als Ergebnis sind diese Menschen im Wesentlichen Überlebende. Sie sind diejenigen, die alles getan haben, um ihre Systeme zu sichern. Für die Supply Chain ist die wichtigste Erkenntnis hier, dass Sie, wenn Sie nach echter Computersicherheitshilfe suchen, um Ihnen bei der Sicherung Ihrer Supply Chain zu helfen, nicht nach ehemaligen Militäroffizieren mit makellosen Referenzen suchen sollten. Suchen Sie stattdessen nach einem Systemadministrator oder jemandem, der mit einer Erwachsenen-Website oder Online-Wetten zu tun hatte - diesen Randbereichen, in denen Menschen wirklich Fähigkeiten, Talent und Hingabe zum Überleben brauchten. Andernfalls wäre das Unternehmen unter ihrer Aufsicht nicht mehr existent.

Abschließend möchte ich im Hinblick auf Computersicherheit die Rolle des Designs skizzieren. Wenn es um Computersicherheit geht, würden Ihnen viele sogenannte Experten sagen, dass Sie Ihre Teams schulen müssen. Persönlich bin ich mir da nicht so sicher, in dem Sinne, dass man Menschen nicht beibringen kann, keine Fehler zu machen. Selbst die klügsten Menschen werden müde, krank und machen ab und zu sehr dumme Fehler. Sie können sich nicht nur auf Schulungen verlassen. Computersicherheit ist nicht wie militärische Sicherheit; Sie können Menschen nicht einfach einer intensiven Schulung unterziehen, damit sie instinktiv handeln können. Die meiste Zeit erfordert die Situation wirklich, dass Sie ruhig bleiben und intensiv darüber nachdenken, was vor sich geht. Andernfalls ist die Behebung des Problems höchstwahrscheinlich schlimmer als das Problem, das Sie zuerst hatten.

Meiner Meinung nach kann kein Training oder Klebeband das Problem beheben, wenn Sie ein Designproblem in Ihrer Organisation in Bezug auf Computersicherheit haben. Es wird ein Kampf sein, den Sie nicht gewinnen können. Wenn Sie die Dinge aus einer Designperspektive betrachten, suchen Sie nach Entscheidungen oder Aspekten, die sich massiv auf Bedrohungsmodelle, Angriffsflächen und den Explosionsradius auswirken können. Sie möchten Designentscheidungen treffen, die so viele Klassen von Bedrohungsmodellen wie möglich eliminieren, ganze Angriffsflächen eliminieren und den potenziellen Explosionsradius einschränken.

Wenn es zum Beispiel um Angriffsflächen geht, sollten Sie die beteiligten Designentscheidungen berücksichtigen. Wenn Ihre Organisation Softwareanbieter anhand von Angebotsaufforderungen (RFPs) oder Angebotsanfragen (RFQs) auswählt, können Sie sicher sein, dass Sie aufgrund der RFPs und RFQs massive Computersicherheitsprobleme haben werden. Warum ist das so? Nun, wenn Sie Unternehmenssoftwareanbieter anhand von RFPs oder RFQs auswählen, wählen Sie Anbieter aus, die alle Kriterien erfüllen können, da es viele Kriterien gibt, die erfüllt werden müssen. Eine typische RFP für die Supply Chain wird Hunderte von Kriterien haben, die die Fähigkeiten und Funktionen der Software betreffen. Wenn Sie Ihre Auswahl von Unternehmenssoftwareanbietern durch eine RFP steuern, wählen Sie tatsächlich Anbieter aus, die übermäßig aufgeblähte Produkte mit vielen Funktionen und Möglichkeiten haben, was wiederum zu einer massiven Angriffsfläche führt. Je mehr Funktionen und Möglichkeiten, desto größer die Angriffsfläche. Wenn Sie jeden einzelnen Softwareanbieter, den Sie auswählen, durch diesen Prozess auswählen, haben Sie am Ende des Tages oder besser gesagt am Ende des Jahrzehnts eine Applikationslandschaft mit einer wahnsinnig großen Angriffsfläche, da dies aus Sicht der Supply Chains langsam bewegende Probleme sind.

Die gleiche Art von Designentscheidungen kann auch einen massiven Einfluss auf die Auswirkungen haben. Zum Beispiel hat die Art und Weise, wie Sie Daten angehen, aus der Perspektive der Supply Chain recht dramatische Konsequenzen. Die meisten persönlichen Daten sind für jede Art von Supply Chain-Optimierung einfach völlig nutzlos. Wenn Sie bessere Prognosen und eine bessere Planung haben möchten, müssen Sie den Vornamen und Nachnamen Ihrer Kunden nicht kennen. Die Idee, und das ist eine Praxis, die Lokad vor mehr als einem Jahrzehnt übernommen hat, besteht darin, personenbezogene Daten als Haftungsrisiko und nicht als Vermögenswert zu betrachten. In Bezug auf die Auswirkungen bedeutet dies, dass der Schaden bei einem Systemverstoß viel geringer ist, wenn personenbezogene Daten nicht durchsickern. Ja, es ist schlecht, wenn alle Ihre Lagerbestände öffentlich zugänglich sind, aber es wird keine sehr große negative Auswirkung auf Ihr Unternehmen haben, im Gegensatz zu durchgesickerten personenbezogenen Daten. Dies ist ein Designaspekt bei der Organisation Ihrer Supply Chain, der massive Auswirkungen in Bezug auf die Auswirkungen haben kann.

Die besten Designentscheidungen sind diejenigen, die ganze Klassen von Problemen eliminieren. Die Rolle einer Computersicherheitskultur in einem Unternehmen besteht darin, der Organisation die richtigen Erkenntnisse darüber zu ermöglichen, welche Designentscheidungen zum Schutz Ihres Unternehmens getroffen werden sollten. Die richtigen Design-Erkenntnisse sind das Ergebnis einer angemessenen Kultur im Bereich Computersicherheit.

Das bringt mich zu dem Schluss, dass Computersicherheit zu wichtig ist, um sie allein in den Händen von IT-Spezialisten zu lassen. Computersicherheit sollte am besten als Kultur im Unternehmen betrachtet werden und ist eine gemeinsame Verantwortung, nicht nur die Verantwortung von Personen, die das Stichwort “Sicherheit” in ihrer Berufsbezeichnung haben. Wie wir bereits in diesem Vortrag besprochen haben, konkurriert Computersicherheit oft mit anderen Arten von Sicherheit in einem Unternehmen, daher ist es eine Illusion zu glauben, dass ein Computersicherheitsspezialist Sie retten kann. Sie können nur einen Aspekt des Problems angehen, weshalb Kultur für das Entstehen von Designentscheidungen unerlässlich ist, die Ihrem Unternehmen große Sicherheitsvorteile bringen.

Die richtige Kultur ist auch entscheidend, um schlechte Designentscheidungen instinktiv abzulehnen, die fortlaufende Probleme schaffen, die später nicht behoben werden können. Eine gute Sicherheitskultur geht nicht nur darum, was Sie tun sollten, sondern auch darum, was Sie nicht tun sollten. Einer der schwierigsten Aspekte einer gesunden Computersicherheitskultur besteht darin, Mitarbeiter dazu zu bringen, sich ausreichend um das Problem zu kümmern, damit sie mit dem Erscheinungsbild von Sicherheit nicht zufrieden sind. In einer gesunden Computersicherheitskultur suchen die Menschen nach echter Sicherheit, nicht nur nach dem Erscheinungsbild von Sicherheit. Die Illusion von Sicherheit ist oft viel schlimmer als ein tatsächlicher Mangel an Sicherheit.

Dies war der letzte Vortrag von 2021, und der nächste Vortrag findet 2022 am gleichen Wochentag statt. In dem nächsten Vortrag werde ich das fünfte Kapitel beginnen, das sich mit Prognosen befasst. Insbesondere glaube ich, dass es eine ziemlich interessante Präsentation sein wird, weil Lokad ein sehr spektakuläres Ergebnis im M5-Prognosewettbewerb erzielt hat. Ich werde dieses Ergebnis präsentieren, aber auch die Lehren diskutieren, die mit diesem Modell im Hinblick auf die Supply Chain verbunden sind.

Nun möchte ich auf die Fragen eingehen.

Frage: Im Allgemeinen betrachten Supply Chain-Führungskräfte die Cybersicherheit als irrelevant für sie oder nicht?

Meiner Meinung nach ja, weitgehend betrachtet, aber es kann noch schlimmer sein. Apathie ist ein großes Problem, aber selbst wenn Supply Chain-Führungskräfte sich kümmern, neigen sie dazu, die Computersicherheit aus einer Risikoanalyse-Perspektive anzugehen, die für industrielle Risiken anwendbar wäre. Dies ist jedoch nicht der effizienteste Ansatz, wenn es um Cybersicherheit geht. Meine Meinung ist, dass Supply Chain-Führungskräfte sich absolut nicht genug darum kümmern, was ihre Supply Chains heutzutage zerstören kann, und sie müssen sich wirklich mit der richtigen Art von Abhilfemaßnahmen vertraut machen.

Frage: Da die Cybersicherheit im Aufwind ist, wachsen die Investitionen der Unternehmen in diese Branche schneller als ihr Budget für andere Software. Besteht die Möglichkeit, dass in Zukunft die Vorteile eines Softwaresystems durch hohe Kosten für Cybersicherheit ausgeglichen werden und die Menschen wieder zu Stift und Papier zurückkehren?

Ich habe nicht gesagt, dass die Cybersicherheit im Aufwind ist; ich habe gesagt, dass die Cyberkriminalität im Aufwind ist. Ich hoffe, dass die Cybersicherheit irgendwann im Aufwind sein wird. Es stimmt, dass die Investitionen der Unternehmen in diese Branche schneller wachsen als ihre Budgets für andere Software. Die Frage ist, ob in Zukunft die Vorteile eines Softwaresystems durch hohe Kosten für Cybersicherheit ausgeglichen werden könnten und die Menschen wieder zu Stift und Papier zurückkehren könnten.

Wie ich bereits sagte, investieren die Menschen aufgrund des Anstiegs der Cyberkriminalität in Cybersicherheitslösungen. Selbst das FBI empfiehlt, in irgendeine Art von Sicherheitslösung zu investieren. Mein Problem mit diesen Sicherheitslösungen ist, dass Sicherheit nicht nachträglich hinzugefügt werden kann; sie muss von Anfang an berücksichtigt werden. Wenn Ihr Unternehmen Software auf der Grundlage von RFPs auswählt, haben Sie ein Problem im Kern Ihres Unternehmens, nämlich dass Sie Unternehmenssoftwareanbieter auswählen, die in Bezug auf Sicherheit äußerst schlecht sind. Daher spielt es keine Rolle, ob Sie sich später für eine ausgefallene Sicherheitslösung entscheiden - es ist zu spät. Von Anfang an sind Sie kompromittiert.

Wenn wir zur mittelalterlichen Burg-Analogie zurückkehren, können Sie keinen größeren Wassergraben auf einem schwachen Zugbrücke bauen oder die Mauern der Burg höher machen, wenn sie nicht hoch genug sind. Im Mittelalter wuchsen die meisten Burgen im Laufe der Zeit und wurden nicht auf einmal gebaut. Die Idee, additive Sicherheitsschichten zu haben, funktioniert, wenn Sie es mit physischen Risiken zu tun haben, aber in der Software funktioniert es nicht. Je mehr Codezeilen Sie hinzufügen, desto größer wird Ihr Sicherheitsproblem.

Ich stimme zu, dass die Cyberkriminalität zunimmt und die Ausgaben für Cybersicherheit steigen. Wenn wir jedoch die Cybersicherheit als Verhältnis zwischen den gemeldeten Verlusten durch Cyberkriminalität und dem BIP messen würden, wird dieses Verhältnis schlechter. Wir haben weniger Cybersicherheit, während wir mehr ausgeben, um dagegen anzukämpfen.

Was die Möglichkeit betrifft, zu Stift und Papier zurückzukehren, glaube ich nicht, dass die Welt in die Vor-Digital-Ära zurückkehren wird. Die Kosten dafür sind einfach zu hoch. Die Vorteile, die die Software mit sich bringt, sind absolut gigantisch, und selbst wenn wir die Cyberkriminalität als ein bedeutendes Problem betrachten, ist es letztendlich immer noch ein Problem, das in Bezug auf die Größenordnung nur ein Drittel der illegalen Drogenproblematik ausmacht. Illegale Drogen sind ein ernstes Problem, aber sie bedeuten nicht das Ende unserer industriellen Zivilisation. Ich glaube nicht, dass die Menschen zu Stift und Papier zurückkehren werden. Ich vermute jedoch, dass viele Softwareanbieter einfachere technologische Lösungen übernehmen werden.

Um diesen Punkt zu veranschaulichen, betrachten wir die Log4j-Schwachstelle, die die Welt erschütterte und großen Schaden bei großen Unternehmen anrichtete. Diese Schwachstelle im Zusammenhang mit einem Angriff auf die Lieferkette wurde durch die Komplexität und die Fähigkeiten der Log4j-Komponente verursacht. Normalerweise handelt es sich um eine kleine Softwarekomponente, die Fehler protokolliert, aber sie stellte sich als Ungeheuer in Bezug auf die Softwarefähigkeiten heraus. Die Menschen entdeckten eine Möglichkeit, dieses Ungeheuer auszunutzen und unbeabsichtigte Folgen zu erzielen.

Bei Lokad verwenden wir nicht Log4j; unser Stack basiert auf .NET und wir verwenden NLog, die äquivalente Komponente im .NET-Stack. Angesichts der Probleme in der Java-Community haben mein CTO und ich uns jedoch entschieden, NLog auszuphasen und uns für etwas viel Einfacheres zu entscheiden. Es wird kein besseres NLog sein, sondern etwas mit nur einem Prozent der Komplexität. Diese Logger sind unglaublich leistungsfähig, aber ihre Fähigkeiten werden zu einem großen Haftungsrisiko.

Das Äquivalent zu Stift und Papier wäre, sehr leistungsstarke und komplexe Softwareteile durch Softwareteile zu ersetzen, die viel kleiner und weniger leistungsfähig sind. Dies kann dazu beitragen, die Belastung der Sicherheitskosten zu verringern. Irgendwann wird klar, dass es billiger ist, ein kleines Stück Software neu zu implementieren, das genau das tut, was Sie brauchen, auch wenn Sie das Rad neu erfinden müssen, anstatt eine kostenlose Open-Source-Komponente zu verwenden, die aufgrund ihrer Größe eine massive zusätzliche Angriffsfläche darstellt.

In Bezug auf größere bekannte Angriffe, die sich auf Lieferketten auswirken, können in den Angriffen, die in den Nachrichten auftauchen, Verzerrungen vorhanden sein. Log4j war ein massives weltweites Problem, weil es viele Branchen betroffen hat, einschließlich Banken, Lieferketten, Cloud-Computing-Anbieter und Spieleunternehmen. Wenn wir uns jedoch den Angriff auf die Colonial Pipeline ansehen, handelte es sich um einen Ransomware-Angriff, der ein bestimmtes Abrechnungssoftwarestück zum Ziel hatte. Was ich sehe, ist, dass die Art von Angriffen, die in den Nachrichten auftauchen, diejenigen sind, die viel Aufmerksamkeit erhalten, aber das bedeutet nicht, dass keine an Lieferketten spezifischen Angriffe stattfinden. Obwohl ich keine Details über Lokads Kundenbasis preisgeben kann, habe ich unter unseren über 100 Kunden Ransomware-Angriffe beobachtet. Es ist offensichtlich für uns, wenn wir eine Woche oder zwei lang keine Daten erhalten, während die Unternehmen versuchen, die Situation zu beheben, indem sie in der Regel ihre Systeme von Grund auf mit Backups wiederherstellen. Manchmal ist Lokad die einzige Sicherungskopie, die sie hatten. Schwere Angriffe auf Lieferkettensysteme kommen ziemlich häufig vor.

Mit einer recht kleinen Stichprobe hat Lokad über 100 Unternehmen als Kunden, aber es ist nicht so, als hätten wir eine Million. Selbst damit sehen wir derzeit etwa ein halbes Dutzend größere Vorfälle pro Jahr, was einem jährlichen Risiko von 5% für einen erheblichen Cybersicherheitsvorfall entspricht. Das ist ein ziemlich hohes Risiko meiner Meinung nach.

Frage: Es scheint, dass Cybersicherheit zum digitalen Äquivalent der persönlichen Hygiene wird. Glauben Sie, dass Schulen Kindern diese Fähigkeiten beibringen sollten?

Ja, ich verstehe Ihren Punkt in Bezug auf Hygiene. Bei Cybersicherheit sind die Angreifer jedoch intelligent. Reale Viren mutieren, und es ist schwierig, Pathogene einzudämmen. Aber es gibt einen erheblichen Unterschied zwischen einem sinnlosen Angriff und dem Umgang mit Menschen, die hart und lange darüber nachdenken können, wie sie Ihnen und Ihrem Unternehmen den größten Schaden zufügen können.

Ich stimme zu, dass es eine Herausforderung ist, Menschen, auch Kinder, in Bezug auf Cybersicherheit zu unterrichten und zu schulen. Meine persönliche Überzeugung ist, dass ein 12-jähriges Kind im Grunde genommen genauso intelligent ist wie ein Erwachsener, ihm jedoch die Erfahrung eines Erwachsenen fehlt. Ja, das ist etwas, das angegangen werden sollte, einschließlich Betrug und Social Engineering. Viele Menschen fallen immer noch Opfer offensichtlicher Betrügereien, wie den berüchtigten E-Mails von nigerianischen Prinzen.

Schulen sollten junge Köpfe und jüngere Generationen darauf vorbereiten, sich einer Welt zu stellen, die feindselig sein kann. Selbst in relativ friedlichen Zeiten gibt es Menschen, die Ihnen Schaden zufügen möchten. Der entscheidende Aspekt der Cybersicherheit ist, dass eine Person, die Ihnen Böses will, tausende Kilometer entfernt sein kann und Ihnen, Ihrer Organisation und Ihren Verwandten dennoch Schaden zufügen kann.

Irgendwann sollten Schulen dieses Thema angehen. Zumindest in Frankreich ist es jedoch immer noch eine Herausforderung, Lehrer zu finden, die grundlegende Programmierkenntnisse vermitteln können. Dieser fortwährende Kampf erschwert es, Lehrer zu finden, die Kindern Cybersicherheit und digitale Sicherheit beibringen können. Trotzdem sollte es wahrscheinlich getan werden, aber ich habe nicht viel Hoffnung für diesen Bereich im nächsten Jahrzehnt.

Da es keine weiteren Fragen gibt, möchte ich Ihnen allen frohe Weihnachten wünschen und Sie im nächsten Jahr wiedersehen.