00:02 Введение

02:12 Рост киберпреступности

05:59 Конкурентная среда

10:41 История до сих пор

13:00 9 кругов ада

14:50 Модель угроз (концепции 1/3)

20:54 Поверхность атаки (концепции 2/3)

25:14 Черный радиус (концепции 3/3)

30:48 Небезопасное оборудование (грехи 1/3)

38:05 Небезопасное программное обеспечение (грехи 2/3)

43:42 Атаки на цепочку поставок (грехи 3/3)

49:22 Общая мудрость (добродетели 1/3)

57:23 Инверсия безопасности (добродетели 2/3)

01:03:28 (Не)безопасность по дизайну (добродетели 3/3)

01:09:56 Заключение

01:12:10 Предстоящая лекция и вопросы аудитории

Описание

Киберпреступность находится в росте. Вымогательство - процветающий бизнес. Из-за их физически распределенной природы, цепочки поставок особенно уязвимы. Более того, окружающая сложность является плодородной почвой для проблем компьютерной безопасности. Компьютерная безопасность является контринтуитивной по своей природе, потому что именно такой угол атакующие выбирают для поиска и использования уязвимостей. В зависимости от вариантов численных методов, применяемых в оптимизации цепочки поставок, риск может возрастать или уменьшаться.

Полный текст

Добро пожаловать на эту серию лекций о цепочке поставок. Я - Жоанн Верморель, и сегодня я буду представлять “Кибербезопасность для цепочки поставок”. Современные цепочки поставок широко опираются на программное обеспечение и это становится все более явным с каждым днем. В то время как программное обеспечение приносит большие выгоды, такие как повышенная производительность или более высокая реактивность, оно также имеет серьезные недостатки. Среди этих недостатков - компьютерная безопасность, которая является отдельным классом проблем и может оказаться чрезвычайно дорогостоящей. Однако для цепочки поставок нет возврата к эпохе до появления программного обеспечения; больше невозможно прибыльно управлять крупномасштабной цепочкой поставок без программного обеспечения. Таким образом, компьютерная безопасность должна быть рассмотрена вплотную.

Первая цель этой лекции - понять масштаб и величину проблемы компьютерной безопасности, особенно с точки зрения цепочки поставок, чтобы понять, что требуется для обеспечения безопасности современной цепочки поставок. Вторая цель этой лекции - понять, что делает компьютерную безопасность такой уникальной и сложной, потому что она является глубоко контринтуитивной. В частности, с точки зрения цепочки поставок, мы хотим понять, что делает применимые к компьютерной безопасности идеи противоречивыми с общей мудростью, которая преобладает в большинстве кругов цепочки поставок.

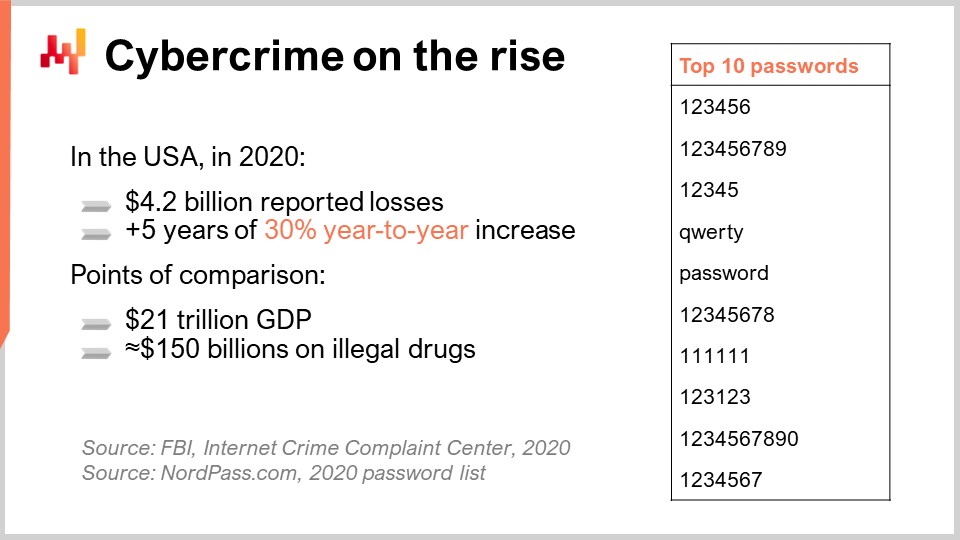

Киберпреступность растет уже более десяти лет. ФБР предоставляет очень интересную статистику о киберпреступности. В прошлом году заявленные потери в США от киберпреступности составили более 4 миллиардов долларов. Эти цифры, вероятно, недооценивают масштаб проблемы, так как компании по разным причинам, скорее всего, склонны недооценивать проблемы. Во-первых, у нас есть незначительные инциденты, которые особенно сложно оценить и количественно измерить. Например, если вы теряете полдня работы склада в одном складе из-за незначительного нарушения компьютерной безопасности, это едва ли является типом инцидента, который потребует фактического отчета и искового требования, хотя был нанесен реальный ущерб.

С другой стороны, крупномасштабные инциденты, скорее всего, недооцениваются крупными компаниями, если только они не хотят вызвать панику на рынке, если компания случайно является публичной. Таким образом, крупные инциденты обычно минимизируются. Однако самые важные и интересные цифры из этих отчетов - это ежегодный рост заявленных потерь, который составляет примерно 30 процентов. ФБР показывает, что эти цифры остаются стабильными в течение последних пяти лет. Мое личное мнение заключается в том, что этот рост, скорее всего, будет оставаться стабильным в терминах растущей тенденции в течение десятилетия, которое нас ожидает. Действительно, значимость программного обеспечения по-прежнему стабильно растет, и наша современная экономика все еще становится все более зависимой от программного обеспечения. Таким образом, я подозреваю, что эта тенденция будет продолжать расти примерно десять лет, прежде чем достигнет плато.

Теперь киберпреступность - это большая и растущая проблема; однако это не конец света, особенно если мы сравним ее с масштабом других проблем. Например, если мы предположим десять лет стабильного ежегодного роста на 30 процентов, киберпреступность в терминах заявленных потерь достигнет примерно 50 миллиардов долларов ежегодно в США. Это сделает масштаб этой проблемы примерно третьей частью незаконного наркотического рынка. Таким образом, хотя киберпреступность и является большой проблемой, она не является проблемой апокалиптического уровня, особенно если сравнить эту цифру с ВВП США. Тем не менее, это проблема, которая становится достаточно серьезной, чтобы требовать очень целенаправленного внимания, особенно учитывая, что большую часть затрат несут актеры, которые обращают наименьшее внимание. Эти затраты распределены неравномерно, и мое мнение заключается в том, что цепи поставок, будучи особенно уязвимыми, несут большую часть этих затрат по сравнению с остальной экономикой. В этой части компании, которые обращают наименьшее внимание, фактически поддерживают основную часть затрат.

Чтобы создать проблему компьютерной безопасности, вы можете скомпрометировать машины, людей или смесь машин и людей. Техники, которые используют людей, технически известны как техники социальной инженерии, которые могут быть невероятно эффективными в использовании проблем компьютерной безопасности. Однако социальная инженерия заслуживает отдельной лекции, а сегодня цель этой лекции - сосредоточиться на компьютерной части проблемы. Цепи поставок очень уязвимы, в основном по своей природе. Во-первых, цепи поставок включают множество машин. Во-вторых, цепи поставок состоят из географически распределенных операций. В-третьих, по своей природе машины в цепях поставок невероятно взаимосвязаны и взаимозависимы. Наконец, в цепях поставок задействовано много людей, что означает, что прикладной ландшафт очень сложен. Где есть сложность, там также есть хрупкость в терминах компьютерной безопасности. В целом, цепи поставок имеют все предпосылки для того, чтобы стать основными целями проблем компьютерной безопасности.

Если это еще не достаточно сложно, я хотел бы сразу указать на то, что компьютерная безопасность обычно противоречит другим видам безопасности, и поэтому улучшение ситуации в области компьютерной безопасности может создавать другие виды проблем безопасности. Чтобы проиллюстрировать этот аспект, который может быть довольно контринтуитивным, давайте рассмотрим случай озера данных. Если вы вводите озеро данных, в котором собираете все данные цепи поставок, вы создаете единую точку отказа. Если в этом озере данных происходит нарушение и злоумышленник может его скомпрометировать, то этот один злоумышленник сможет сразу же вынести все данные. Это что-то, что происходит по своей природе с самой идеей озера данных, и здесь нет обходных путей.

Однако у озера данных также есть свои преимущества. Если у нас нет озера данных, компания подвергается другому классу проблем. Большинство корпоративных мошенничеств основаны на том, что, как правило, в большой организации правая рука не знает, что делает левая рука, и отсутствие коммуникации и синхронизации внутри компании может быть использовано для совершения различных видов мошенничества. Один из способов смягчить эти проблемы состоит в том, чтобы объединить все данные, чтобы такие мошенничества стали гораздо более очевидными, просто потому что все кусочки были собраны вместе. В этом отношении наличие озера данных может быть отличным способом смягчить все виды мошенничества, которые в противном случае остались бы незамеченными только потому, что данные не могут быть согласованы. Таким образом, мы видим, что наличие озера данных создает проблему компьютерной безопасности, но также является частью решения для избежания различных видов мошенничества, которые могут быть очень дорогими для компании.

Здесь мы видим, что компьютерная безопасность - это все о компромиссах, не только между затратами, связанными с механизмами безопасности, но и компромиссами с другими видами безопасности, выходящими за рамки конкретной области компьютерной безопасности.

Эта лекция является седьмой лекцией этой четвертой главы о цепи поставок, и эта четвертая глава посвящена вспомогательным наукам цепи поставок. Вспомогательные науки представляют собой темы, которые не являются прямо связанными с цепью поставок, но являются фундаментальными для современной практики цепи поставок.

С тех пор, как мы начали эту четвертую главу, мы двигались вверх по лестнице абстракции. Мы начали с физики вычислений, а затем перешли к программному обеспечению с самым основным элементом программного обеспечения, а именно алгоритмами. Затем мы перешли к двум конкретным типам довольно сложных алгоритмов, математической оптимизации и машинному обучению, которые являются ключевыми для цепи поставок. В частности, мы видели, что как математическая оптимизация, так и машинное обучение оказываются определяемыми парадигмами программирования. Таким образом, мы сделали обходную лекцию по языкам и компиляторам, что, вероятно, является одной из самых недооцененных тем в кругах цепи поставок в отношении компьютерных знаний.

В последней лекции мы углубились в программную инженерию, сосредоточившись на том, чтобы на время оставить машины позади и сосредоточиться на людях, которые создают программное обеспечение, необходимое для работы цепи поставок в первую очередь. Сегодня, после того, как мы сосредоточились на том, что требуется для создания программного обеспечения, необходимого для работы вашей цепи поставок, мы собираемся сосредоточиться на том, что требуется для уничтожения и отключения этого самого программного обеспечения, которое должно обеспечивать работу вашей цепи поставок.

Остальная часть этой лекции будет разделена на три блока. Во-первых, мы рассмотрим три ключевых концепции, которые представляют интерес даже для понимания компьютерной безопасности. Хотя компьютерная безопасность глубоко противоречива, это не означает, что она неприступна для рациональности и логического анализа. Во-вторых, мы проанализируем и перечислим ряд очень распространенных корневых причин многих, если не большинства, проблем компьютерной безопасности в настоящее время. В частности, мы увидим, что трудно не чувствовать себя подавленным, учитывая огромный объем корневых причин проблем компьютерной безопасности. Наконец, мы рассмотрим, что можно сделать, по крайней мере, для смягчения рисков компьютерной безопасности. Мы увидим, что большая часть знаний, которые можно найти на положительной стороне, или стороне того, что можно сделать, является типом негативного знания, акцентирующего внимание на том, что следует избегать, а не на том, что следует делать. Я постараюсь рассмотреть все эти темы с точки зрения цепи поставок; однако есть много аспектов, которые не являются чрезвычайно специфичными для цепи поставок в отношении компьютерной безопасности.

Для того чтобы обдумать решение, нам сначала нужно прояснить проблему, которую мы пытаемся решить. Именно такую линию мышления я применял для третьей главы этой серии, посвященной сотрудникам цепочки поставок. Действительно, сотрудники цепочки поставок пытаются прояснить сами проблемы, которые мы пытаемся решить, и в области компьютерной безопасности есть своего рода аналог - модель угрозы. Модель угрозы - это буквально инструмент для конкретизации проблемы, которую мы пытаемся решить с точки зрения безопасности. Компьютерная безопасность довольно неуловима, неопределенна и разнообразна; очень сложно рассуждать о компьютерной безопасности. При обсуждении безопасности очень сложно избежать проблемы изменения целей в ходе обсуждения, даже если люди, принимающие участие в обсуждении, делают это добросовестно.

Например, если мы обсуждаем угрозу того, что пароль может быть обнародован сотрудником, что проще, чем кажется, даже если сотрудник не ошибается, обсуждение не должно отклоняться на другие типы угроз, такие как использование слабых или распространенных паролей. Четкое мышление о угрозе является важным аспектом компьютерной безопасности, потому что плохо продуманное устранение данной проблемы обычно оказывается хуже исходной проблемы. Если бы компания решила, что для ограничения проблемы обнародования паролей они будут принимать дисциплинарные меры против сотрудников, признанных виновными в разглашении своих паролей, такой подход, скорее всего, привел бы к серьезным негативным последствиям. Вместо того чтобы искать поддержку, сотрудники начали бы скрывать проблемы, с которыми они сталкиваются с паролями, что в долгосрочной перспективе только усугубило бы проблему.

Интересно то, что модели угроз заставляют вас выбирать свои битвы, выбирать угрозы, с которыми вы собираетесь бороться, и те, с которыми вы не собираетесь бороться, даже если угроза реальна. Например, рассмотрим следующую угрозу: что если у злоумышленника-сотрудника будет высокий уровень доступа к хранилищу данных? Что произойдет, если этот человек начнет выводить данные, используя свои привилегии? Это угроза, но решите ли вы бороться с этой конкретной угрозой или нет? У вас ограниченные ресурсы и ограниченное время. Решение этой конкретной угрозы может оказаться чрезвычайно дорогостоящим, и поэтому моделирование угроз также помогает вам принять решение о том, что в какой-то момент есть угрозы, слишком дорогостоящие для борьбы с ними. Ваши ресурсы и время лучше потратить на борьбу с другими типами угроз, которые могут быть такими же опасными, но гораздо дешевле и проще в решении.

В этом отношении будьте осторожны с аналогиями. Типы угроз, с которыми вы сталкиваетесь в компьютерной безопасности, совершенно не похожи на типы угроз, с которыми вы сталкиваетесь в области промышленного или физического риска. Компьютерная безопасность включает в себя противников - людей, которые могут мыслить и адаптировать свои действия к вашим практикам и политике. Например, если у вас есть хорошо задокументированные процессы безопасности, злоумышленник может воспользоваться этой документацией, чтобы выявить ваши слабые места. Моя точка зрения не заключается в том, что у вас не должно быть никакой документации относительно безопасности; моя точка зрения заключается в том, что когда речь идет о компьютерной безопасности, противники умны и могут воспользоваться всем, что вы им даете, даже если это ваши собственные процессы безопасности. Таким образом, моделирование угроз действительно помогает начать думать об этих типах проблем.

В физическом мире атакуемая поверхность - это нечто относительно очевидное. Если бы мы подумали о средневековом замке, атакуемой поверхностью были бы стены и подъемный мост. Однако в компьютерном мире ситуация намного сложнее. В терминах компьютерной безопасности, кажущиеся незначительными элементы могут быть потенциально атакованы. Одно ключевое понимание атакуемых поверхностей заключается в том, что они всегда больше, чем вы думаете.

Реальным примером этого является кабель OMG, который выглядит как обычный USB-кабель, но внутри него находится микрокомпьютер, который может компрометировать любой компьютер, просто подключив кабель. Это недорогое аппаратное обеспечение можно приобрести всего за 139 долларов, что демонстрирует, насколько доступными могут быть такие атакуемые поверхности.

В терминах атакуемых поверхностей каждое отдельное аппаратное и программное обеспечение имеет свою собственную атакуемую поверхность, несмотря на то, что она может показаться незначительной. Более того, в конкретном случае цепочки поставок очень сложно определить все атакуемые поверхности. Теневые IT-решения, которые распространены в мире цепочки поставок, и устройства, принадлежащие сотрудникам (принеси свое устройство), являются дополнительными точками входа для злоумышленника в вашу цепочку поставок. Это касается не только того, что управляется IT-командой, но и всего, что не управляется вашей IT-командой, но каким-либо образом вносит вклад в работу вашей цепочки поставок.

Идея об атакуемой поверхности заключается в том, чтобы прояснить, что может быть атаковано, не фокусируясь на том, как атака может быть выполнена. Концептуально интересно то, что идея атакуемой поверхности заставляет вас создать некоторое отображение всех элементов, которые могут быть скомпрометированы одним или другим способом. С точки зрения конкретной перспективы цепочки поставок, любое программное обеспечение с программными возможностями, такое как таблицы Excel или скрипты Python, имеет абсолютно огромную атакуемую поверхность, если программирование или обширная совместимость выполняются с использованием общего языка программирования. Таким образом, что касается цепочки поставок и учитывая количество выполняемой конфигурации, атакуемая поверхность обычно является очень обширной.

Теперь, как третье понятие, у нас есть радиус поражения, который является способом измерения общего потенциального воздействия на безопасность. Когда вы начинаете думать в терминах радиуса поражения, вы не задаете себе вопрос, произойдет ли это событие; вы просто начинаете думать: “Когда это произойдет, каков будет фактический радиус поражения проблемы?” Идея заключается в том, чтобы попытаться представить последствия, независимо от принятых мер по устранению. Если и когда это событие произойдет, каково будет его воздействие?

Если мы вернемся к аналогии с замком, радиус поражения в мире компьютеров может быть чрезвычайно большим. Например, в случае атаки на трубопровод Colonial, скомпрометированная система была всего лишь малой частью системы, всего лишь системой выставления счетов. Фактический радиус поражения от компрометации системы выставления счетов одной компании затронул весь штат Техас. Это дает представление о фактическом радиусе поражения проблем безопасности компьютеров, когда вы начинаете думать о цепочках поставок.

С появлением облачных вычислений радиусы поражения значительно увеличились. Хотя облачные вычисления являются чрезвычайно конкурентоспособной моделью бизнеса и операционной моделью ИТ, они имеют огромные радиусы поражения. Если злоумышленник получает административный контроль над вашими ресурсами облачных вычислений, он может разрушить всю вашу ландшафтную архитектуру приложений одновременно, создавая единую точку отказа с далеко идущими последствиями. Факт того, что вы перемещаете приложения в облако, обычно усугубляет проблему взаимосвязи, что приводит к более крупным радиусам поражения.

Когда вы перемещаете приложения в облако, вы получаете удобство в их взаимосвязи с другими приложениями в облаке, что имеет реальные бизнес-преимущества. Однако с точки зрения радиуса поражения вы создаете огромные взаимозависимости, которые могут быть использованы злоумышленником для создания радиуса поражения ошеломляющего размера.

С точки зрения цепочки поставок, размышление о радиусе поражения - это хороший способ думать о способах смягчения этих радиусов поражения. Если мы вернемся к другому примеру цепочки поставок, давайте рассмотрим, как я описывал в предыдущей лекции, у нас есть два типа программных элементов в управлении цепочкой поставок. У нас есть транзакционные элементы, которые в основном представляют собой само управление цепочкой поставок, такие как отслеживание уровней запасов. Затем у нас есть аналитические элементы, которые включают оптимизацию цепочки поставок, включая прогнозирование, планирование и различные статистические анализы данных.

Если мы решим строго изолировать все программные элементы аналитического характера от производства, чтобы аналитическая часть вашей архитектуры приложений могла читать данные из транзакционных систем, но никогда не записывать что-либо в эти системы, это означает, что когда аналитические системы будут скомпрометированы, радиус поражения будет ограничен аналитической частью вашей архитектуры приложений. Проще говоря, если ваше программное обеспечение для прогнозирования скомпрометировано, это не компрометирует программу, отслеживающую уровни ваших запасов.

Теперь давайте рассмотрим корневые причины и источники проблем безопасности компьютеров. Что касается аппаратной части, ситуация абсолютно ужасна. Короче говоря, бочка течет повсюду, и вся сообщество постоянно наклеивает скотч, чтобы поспешно исправить возникающие проблемы. Почти все, что касается аппаратной части, сейчас сломано.

Например, все современные процессоры практически сломаны. В 2018 году команда исследователей по безопасности представила два новых класса уязвимостей в современных процессорах, названных Spectre и Meltdown. Эти уязвимости используют возможности предсказания ветвления, которые присутствуют в современных процессорах. Как вы можете помнить из лекции о современных вычислениях для цепочки поставок, мы видели, что современные процессоры имеют очень глубокие конвейеры выполнения, и один из способов достижения высокой производительности - это предсказание ветвления. Оказывается, что этот механизм предсказания ветвления, который присутствует в каждом современном процессоре на рынке, может быть использован для нарушения границ безопасности. Эту ситуацию сложно решить, потому что это фундаментальный конструктивный недостаток, связанный с наличием предсказания ветвления в процессорах.

У процессоров множество проблем, и я даже не упоминаю о тех, у которых случайно есть задние двери из-за поддержки устаревших технологий. Но оказывается, что и память тоже сломана. Существует класс атак, называемых атаками Rowhammer, которые используют физическую структуру современных ячеек памяти, применяемых в высокоплотных современных ОЗУ. Возможно вызвать ошибки памяти и использовать эти ошибки для вывода данных из машин. Нет реального способа обойти эту проблему, даже если у вас есть ОЗУ с ECC (кодированием исправления ошибок), которое обычно применяется в машинах дата-центров производственного уровня. ECC только замедляет атаки Rowhammer, но не предотвращает их. Для проведения атаки Rowhammer достаточно заставить машину выполнить веб-страницу с включенным JavaScript, и затем можно напрямую выводить данные из памяти машины. Не только процессоры и память сломаны, но и USB тоже сломан. Когда речь идет о USB, можно считать, что любое подключенное к вашему устройству USB-устройство может скомпрометировать подключенное устройство. Мы видели пример с кабелем “Oh My God” на предыдущем слайде, но, в основном, проблема очень глубокая. Корневая причина заключается в том, что десятилетия назад были приняты очень плохие решения относительно USB, особенно в части подключения и использования.

С точки зрения пользовательского опыта, замечательно, что когда вы подключаете устройство к компьютеру, оно может сразу же работать. Однако, что происходит внутри, это то, что внутри контроллера USB находится множество интеллекта, чтобы автоматически импортировать драйверы и автоматически включать все возможные функции, которые могут быть использованы в качестве точек входа для атакующего, чтобы получить контроль над вашей машиной. Таким образом, все эти функции plug-and-play очень хороши с точки зрения пользовательского опыта, но они являются полным кошмаром с точки зрения кибербезопасности.

Кстати, многие, если не большинство, чипсеты Wi-Fi также имеют ужасные уязвимости безопасности. Исследователи в 2017 году показали, что чипсеты, произведенные Broadcom, которые широко использовались в телефонах iPhone и Samsung, имели уязвимости. Для того чтобы скомпрометировать устройство, злоумышленнику достаточно находиться в пределах действия Wi-Fi и иметь активное подключение Wi-Fi для удаленного получения контроля над устройством.

С точки зрения цепочки поставок мы видим, что не только обычное аппаратное обеспечение в значительной степени сломано, но и географическое распределение, которое может быть еще более усилено, если в вашей цепочке поставок есть какой-либо IoT, подвержено всем проблемам, которые я только что описал, и даже большему количеству проблем. Злоумышленник может часто получить физический доступ к вашему оборудованию, или по крайней мере становится гораздо сложнее предотвратить физический доступ к любому устройству, которое может быть подключено к вашей цепочке поставок. Таким образом, с точки зрения аппаратного обеспечения, цепочки поставок крайне уязвимы по своей природе.

Как мы видели, что ситуация в области безопасности аппаратного обеспечения ужасна, неудивительно, что ситуация в области безопасности программного обеспечения также ужасна. Я не собираюсь перечислять все уязвимости, которые могут быть найдены в программном обеспечении; ключевая идея заключается в том, что каждый отдельный уровень имеет свои собственные проблемы безопасности компьютера. Мы могли бы говорить об операционной системе, виртуальных машинах, гипервизорах, фреймворках приложений, веб-серверах и так далее. Все эти уровни сталкивались с серьезными проблемами безопасности компьютера.

Однако, одна вещь, на которую я хотел бы обратить внимание, заключается в том, что, с точки зрения программного обеспечения, даже программы, предназначенные для защиты, могут серьезно обернуться против вас. Например, антивирусы представляют целый класс проблем безопасности. Антивирус - это программное обеспечение, которое работает с огромными привилегиями на компьютере, потому что оно должно иметь возможность сканировать все, что делают другие процессы. По необходимости антивирус работает с огромными привилегиями, что означает, что он является основной целью для атакующего. Более того, антивирус, если он есть, будет присутствовать на многих компьютерах в компании, поэтому это одно и то же программное обеспечение с очень высокими привилегиями, которое присутствует на многих компьютерах. Это действительно основная цель для атакующего, и догадайтесь, что? В настоящее время многие атакующие напрямую нацелены на антивирусы. Кстати, это то, что вы можете увидеть на экране: исследователи безопасности показывают, как компрометировать существующий антивирус на рынке, чтобы использовать этот антивирус для извлечения данных из цели.

Однако проблемы с антивирусами очень глубокие. Антивирус - это в основном очень ресурсоемкое вычисление. В результате это означает, что антивирусы неизбежно включают в себя много низкоуровневого программирования, чтобы достичь желаемого уровня производительности. К сожалению, чем больше низкоуровневых хитростей у вас есть в вашем программном обеспечении для достижения высокой производительности вычислений, тем больше атакующей поверхности вы получаете, потому что вы подвергаете себя низкоуровневым проблемам. Кроме того, антивирусы, по своей природе, являются программными продуктами, которые должны постоянно взаимодействовать с внешним миром. Обычно антивирус ничего не стоит, если он не постоянно обновляется последним набором сигнатур и логики по обнаружению самых свежих вредоносных программ. Таким образом, вы получаете программное обеспечение, которое увеличивает вашу атакующую поверхность только потому, что оно должно подключаться к сети и выполнять множество других действий.

Мое собственное мнение заключается в том, что большинство антивирусных решений наносят больше вреда, чем пользы на современном рынке поставщиков корпоративного программного обеспечения. Но реальность заключается в том, что то же самое можно сказать о большинстве средств безопасности. В последние годы произошли очень серьезные мировые проблемы, когда атакующие специально нацеливались на некоторые средства безопасности, потому что эти средства безопасности имеют те же ключевые характеристики, что и антивирусы: высокие привилегии, широкий охват и высокая связность, что делает их основной целью для атакующих.

Чтобы заключить с точки зрения цепочки поставок, я хотел бы отметить, что вид корпоративного программного обеспечения, преобладающий в кругах цепочки поставок, обычно имеет ужасную безопасность из-за своей внутренней сложности. Уже сложно обеспечить безопасность очень тонкого и легкого программного обеспечения; когда вы имеете дело с очень раздутым продуктом, который постоянно растет десятилетиями, это становится почти невозможной задачей.

Наконец, атаки на цепочку поставок представляют интерес по крайней мере по двум очень разным причинам. Во-первых, атаки на цепочку поставок интересны, потому что они массово распространяются в течение последних нескольких лет. Мое собственное предсказание состоит в том, что эти атаки на цепочку поставок, вероятно, станут одной из основных форм атак на компьютерную безопасность в следующем десятилетии. Во-вторых, наличие ключевого слова “цепочка поставок” в названии атак может вызвать много путаницы, особенно при общении с аудиторией цепочки поставок. Атака на цепочку поставок - это просто атака, которая нацелена на одну из ваших программных зависимостей. Например, нападение непосредственно на Amazon, программное обеспечение, произведенное Amazon, может оказаться очень сложным. Возможно, команды в Amazon очень уверены и компетентны, и их программное обеспечение очень хорошо спроектировано, с немногими уязвимостями безопасности, которые можно использовать. Однако что насчет всех зависимостей или программных компонентов, которые используются Amazon, но не были созданы или спроектированы самим Amazon? Все эти элементы, например, это относится к открытому программному обеспечению. В настоящее время каждый поставщик массово использует открытое программное обеспечение. Вы можете назвать любую крупную компанию в наши дни; вероятность того, что они широко используют фрагменты открытого программного обеспечения, очень высока.

Если мы вернемся к случаю с Amazon, что, если я не смогу скомпрометировать Amazon напрямую, но скомпрометирую одну из используемых ими компонент с открытым исходным кодом? Вот суть атаки на цепочку поставок. Оказывается, что в прошлую пятницу было, вероятно, одно из самых крупных нарушений компьютерной безопасности десятилетия с обнаруженной уязвимостью “катастрофического” уровня в Log4j. Коротко говоря, Log4j - это компонент с открытым исходным кодом, используемый для регистрации ошибок. При возникновении ошибки в программном обеспечении вы хотите иметь возможность отследить ошибки после факта, и когда происходит ошибка, вы обычно хотите зарегистрировать эту ошибку. Вот основная функция регистратора, такого как Log4j. “j” в Log4j означает Java, которая в мире корпоративного программного обеспечения является одним из доминирующих программных стеков. Для всего программного обеспечения, реализованного на Java, большинству продуктов требуется регистратор, и, вероятно, большинство из них в настоящее время используют Log4j.

Оказалось, что в прошлую пятницу была обнаружена катастрофическая уязвимость, классифицированная как 10 из 10 по шкале критичности безопасности, в Log4j. Поскольку этот конкретный программный компонент был подвергнут большому количеству проверок, поскольку вследствие этой уязвимости произошел масштабный хаос по всему миру, сегодня была обнаружена вторая критическая уязвимость. Это действительно суть атаки на цепочку поставок: небольшой компонент, кажущийся незначительным, чего-то, о чем вы, вероятно, никогда не слышали или даже не подозревали, что вы от него зависите, оказывается в центре вашей системы и может создать огромное количество хаоса, потому что создает уязвимости.

С точки зрения цепочки поставок, оказывается, что цепочки поставок особенно уязвимы для атак на цепочку поставок. Это связано с тем, что современные цепочки поставок тесно связаны между собой. Скорее всего, ваша компания, если вы управляете современной цепочкой поставок, тесно связана в терминах программного обеспечения как с вашими поставщиками, так и с вашими клиентами. Это может быть в форме EDI, но также может принимать различные формы компьютерной интеграции между компаниями. В отношении атак на цепочку поставок это означает, что для того, чтобы атаковать вас, вам необходимо скомпрометировать не только программные зависимости, которые у вас есть; скорее всего, достаточно скомпрометировать одну из зависимостей одного из ваших поставщиков или одну из зависимостей одного из ваших клиентов. В терминах атаки, цепочки поставок очень уязвимы и открыты по своей природе.

До сих пор мы видели довольно мрачную картину ситуации, и я считаю, что это точное описание современной компьютерной безопасности. У нас есть масса проблем, и я боюсь, что в этом последнем разделе я буду обсуждать, что можно сделать с этим. Однако, позвольте мне быть ясным; сейчас это борьба в гору и крайне сложная, и иногда вам придется проиграть. Просто потому, что это очень сложно, не значит, что мы не должны пытаться делать лучше в плане безопасности.

Давайте начнем с общей мудрости в области компьютерной безопасности. У ФБР есть пять основных рекомендаций в области компьютерной безопасности. Давайте рассмотрим эти рекомендации. Первая рекомендация - создавать резервные копии, проверять их и хранить их в автономном режиме. В целом, это хорошая рекомендация. Однако идея хранения резервных копий в автономном режиме является несколько нереалистичной. Это очень дорого и сложно. Чтобы резервная копия была полезной, вам нужно делать ее часто. Резервная копия, которой месяц, обычно бесполезна. Если вы делаете резервное копирование очень часто, каждый день, час или даже минуту, становится сложно иметь действительно автономную резервную копию. Мое предложение состоит в том, чтобы строго изолировать ваши резервные копии. Когда речь идет о резервных копиях, сосредоточьтесь на быстром восстановлении. Важно не иметь план резервного копирования, а план восстановления, если ваша прикладная ландшафтная система окажется скомпрометированной.

Вторая рекомендация - использовать многофакторную аутентификацию. Опять же, это хорошая рекомендация, так как пароли небезопасны. Однако проблема с многофакторной аутентификацией заключается в том, что очень часто у вас есть иллюзия ее наличия. Например, если у вас есть пароль и подтверждение по телефону, можно сказать, что это двухфакторная аутентификация. Но если я могу сбросить пароль с телефоном в руке, это только однофакторная аутентификация. При использовании многофакторной аутентификации убедитесь, что эти факторы действительно изолированы и не превращаются в однофакторную аутентификацию, потому что один фактор переопределяет другие.

Третьим рекомендуется обновлять и патчить ваши системы. Это хорошая практика; однако, слишком много хорошего может стать плохим. Одной из самых серьезных проблем, с которыми мы сталкиваемся сегодня, являются атаки на цепочку поставок, когда мы зависим от автоматического обновления программного обеспечения. Если злоумышленник совершает атаку на цепочку поставок, скомпрометировав программное обеспечение с открытым исходным кодом, а таких программ тысячи, это означает, что этот вредоносный код попадает в ваши системы, просто позволяя автоматическим обновлениям взять верх. Это становится все более опасным. Большинство проблем с аппаратным обеспечением USB происходят из-за возможностей автоматического обновления прошивки. Поэтому, хотя важно обновлять и патчить ваши системы, всегда задумывайтесь, создаете ли вы еще большую проблему безопасности.

Четвертой рекомендацией является убедиться, что ваши решения по безопасности обновлены. Что именно является решением по безопасности, я не слишком уверен. Эта рекомендация кажется результатом прямых усилий лоббирования со стороны компании по безопасности. Большая часть того, что сейчас рекламируется как решения по безопасности, может не сделать вашу цепочку поставок или компанию более безопасными. Тем не менее, если у вас есть программное обеспечение, обычно лучше его обновлять, будь то решение по безопасности или что-то еще.

Последней рекомендацией является проверка и практика плана реагирования на инциденты. Эта рекомендация не плоха, но на мой взгляд, она не попала бы в топ-5. Такое мышление более подходит для решения проблем промышленных аварий, таких как риск возникновения пожара, но не обязательно проблем компьютерной безопасности. Моя собственная четвертая рекомендация в области безопасности заключается в том, чтобы знать ваши модели угроз, знать вашу атакуемую поверхность и знать ваш радиус поражения. Факт того, что вы знаете, как вы подвергаетесь угрозам в первую очередь и какие проблемы могут возникнуть, очень помогает в предотвращении проблем. Знания в области компьютерной безопасности - это ключ.

Моя собственная пятая рекомендация состоит в том, что компьютерная безопасность - это культура, а не процесс и не решение. Это всего лишь напоминание о том, что никакой чеклист не принесет пользы вашей компании в долгосрочной перспективе. Это культура.

Что касается инверсии безопасности, кажется, что наши интуитивные ожидания в отношении образцов поведения или того, кому мы должны доверять в области компьютерной безопасности, всегда ошибочны. Организации, которые кажутся самыми безопасными снаружи или с точки зрения внешнего вида, обычно являются самыми худшими, в то время как организации, которые выглядят очень серыми или сомнительными, часто являются лучшими. Это суть парадокса инверсии безопасности.

В качестве анекдотического доказательства я хотел бы указать на выступление 2014 года о безопасности аэропортов, где два исследователя по безопасности показали, что в плане компьютерной безопасности аэропорты действительно плохи. Безопасность настолько плоха, что это было бы почти комично, если бы не было так серьезно. Вы бы ожидали, что международные аэропорты будут иметь невероятно жесткую компьютерную безопасность, но на самом деле все наоборот. Компьютерная безопасность является полным анекдотом, с полным непрофессионализмом, безразличием и безразличием к проблеме.

Это выступление соответствует моему собственному профессиональному опыту. Как хобби-профессионал, я более десяти лет провожу технические аудиты от имени инвестиционных фирм. У меня была возможность проверить десятки технологических компаний, и мое наблюдение заключается в том, что чем безопаснее внешний вид или контекст компании, тем хуже их фактическая компьютерная безопасность. Компании, работающие в области обороны и безопасности, обычно имеют невероятно плохую безопасность, в то время как те, которые находятся в серых зонах, таких как сайты ставок и сайты для взрослых, обычно имеют отличную компьютерную безопасность.

Те же проблемы возникают даже внутри одной конкретной отрасли. Например, в сфере здравоохранения я стал свидетелем того, что безопасность устройств, используемых хирургами во время операций, является полностью плачевной, в то время как компьютерная безопасность торговых автоматов в больнице довольно хороша. Интуитивно вы бы подумали, что устройства, используемые в хирургии, должны быть невероятно безопасными, но на самом деле все наоборот. Торговый автомат безопаснее, чем устройства, используемые хирургом.

Эта контринтуитивная инверсия, я считаю, проистекает из простого вопроса дарвинизма. Ни один международный аэропорт никогда не обанкротился из-за массовых проблем с компьютерной безопасностью. Этим аэропортам даже не разрешается провалиться и они могут продолжать существовать с непрекращающимися проблемами компьютерной безопасности в течение многих лет с впечатляющей степенью безразличия. Напротив, если вы управляете компанией, предоставляющей онлайн-приложение для ставок, и позволяете хакерам выносить деньги, вы не продержитесь долго, и никто не придет на помощь.

В качестве анекдотического доказательства я хотел бы указать на выступление 2014 года о безопасности аэропортов. В этом выступлении два исследователя безопасности показали, что с точки зрения компьютерной безопасности аэропорты на самом деле очень плохи. Безопасность настолько низкая, что это было бы смешно, если бы это не было так серьезно. Это полная противоположность тому, что вы ожидаете; вы бы ожидали, что у международных аэропортов будет невероятно высокий уровень компьютерной безопасности. Однако компьютерная безопасность в аэропортах - это буквально полная шутка. Эти исследователи безопасности показали, что это не только одна уязвимость, но целая энциклопедия уязвимостей, многие из которых демонстрируют полное неумение, безразличие и безразличие.

Этот доклад соответствует моему собственному профессиональному опыту. Как профессиональное хобби я уже более десяти лет провожу технологические аудиты от имени инвестиционных фирм. У меня была возможность проверить десятки технологических компаний, и мое наблюдение заключается в том, что чем безопаснее выглядит или контекст компании, тем хуже оказывается их фактическая компьютерная безопасность. Например, компании, работающие в области обороны и безопасности, обычно имеют невероятно плохую безопасность, в то время как компании, работающие в серых зонах, таких как сайты для ставок или сайты для взрослых, обычно имеют отличную компьютерную безопасность.

Интересно, что те же проблемы возникают даже внутри одной конкретной отрасли. Например, в здравоохранении безопасность устройств, используемых хирургом во время операции, плачевна, в то время как компьютерная безопасность торговых автоматов в коридоре больницы довольно хороша. Интуитивно вы бы подумали, что все, что попадает в операционную, должно быть невероятно безопасным, потому что ставится на кон жизнь пациента, но на самом деле все наоборот. Торговый автомат безопаснее устройств, используемых хирургом.

Это противоречивое превращение, я считаю, является простым вопросом дарвинизма. Ни один международный аэропорт никогда не обанкротился из-за массовых проблем с компьютерной безопасностью, и им даже не разрешается потерпеть неудачу. В результате они могут продолжать иметь проблемы с компьютерной безопасностью в течение многих лет с впечатляющей степенью безразличия. Напротив, если вы управляете компанией, которая предлагает онлайн-приложение для ставок, и вы позволяете хакерам выносить деньги, потому что они могут изменять результаты ставок, вы не продержитесь долго, и никто не придет на помощь.

В результате эти люди по сути являются выжившими. Они те, кто сделал все необходимое для обеспечения безопасности своих систем. Для цепочки поставок ключевым выводом здесь является то, что если вы ищете настоящую помощь в области компьютерной безопасности, чтобы помочь вам обеспечить безопасность вашей цепочки поставок, не ищите бывших военных чиновников с безупречными рекомендациями. Вместо этого ищите системного администратора или кого-то, кто работал на сайте для взрослых или онлайн-ставок - те граничные области, где людям действительно нужны навыки, талант и преданность, чтобы выжить. В противном случае компания прекратила бы свое существование под их присмотром.

В заключительной части о том, что можно сделать в области компьютерной безопасности, я хотел бы обрисовать роль дизайна. Когда речь идет о компьютерной безопасности, многие так называемые эксперты скажут вам, что вам нужно обучать свои команды. Лично я не так уверен в этом, в том смысле, что нельзя обучить людей не делать ошибки. Даже самые умные люди будут уставать, болеть и время от времени делать очень глупые ошибки. Вы не можете полностью полагаться на обучение. Компьютерная безопасность не такая, как военная безопасность; вы не можете просто пройти интенсивное обучение, чтобы работать инстинктивно. Большую часть времени ситуация действительно требует от вас спокойствия и тщательного обдумывания происходящего. В противном случае, устранение последствий, скорее всего, будет хуже, чем проблема, с которой вы столкнулись изначально.

Я считаю, что если у вас есть проблема с дизайном в вашей организации, когда речь идет о компьютерной безопасности, никакое количество обучения или скотча не исправит проблему. Это будет битва, которую вы не сможете выиграть. Когда вы смотрите на вещи с точки зрения дизайна, вы ищете решения или аспекты, которые могут иметь огромное влияние на модели угроз, поверхности атаки и радиус поражения. Вы хотите принимать дизайнерские решения, которые исключают как можно больше классов моделей угроз, устраняют целые поверхности атаки и ограничивают потенциальный радиус поражения.

Например, когда речь идет о поверхности атаки, следует учитывать принятые проектные решения. Если ваша организация выбирает поставщиков программного обеспечения с помощью запросов на предложения (RFP) или запросов на котировки (RFQ), вы можете быть уверены, что у вас будут серьезные проблемы с компьютерной безопасностью из-за RFP и RFQ. Почему так? Если вы выбираете поставщиков корпоративного программного обеспечения на основе RFP или RFQ, вы выбираете поставщиков, которые могут отметить все галочки, потому что галочек будет масса. В типичном RFP для поставочной цепочки будет сотни галочек, и эти галочки относятся к возможностям и функциям программного обеспечения. Когда вы выбираете поставщиков корпоративного программного обеспечения через RFP, вы фактически выбираете поставщиков, у которых есть избыточные продукты с множеством функций и возможностей, что в свою очередь приводит к массовой поверхности атаки. Чем больше возможностей и функций, тем больше поверхность атаки. Если каждый поставщик программного обеспечения, которого вы выбираете, выбирается через этот процесс, в конечном итоге у вас получается приложенный ландшафт с чрезвычайно большой поверхностью атаки в конце дня или, скорее, в конце десятилетия, потому что это медленно движущиеся проблемы, что касается поставочных цепей.

Те же самые проектные решения могут также иметь огромное влияние на радиус поражения. Например, подход к данным имеет довольно серьезные последствия с точки зрения поставочной цепочки. Большая часть персональных данных просто бесполезна для любого вида оптимизации поставочной цепочки. Если вы хотите иметь лучшие прогнозы и лучшее планирование, вам не нужно знать имя и фамилию ваших клиентов. Идея, и это практика, которую Lokad принял более десяти лет назад, заключается в том, чтобы считать персональные данные обязательством, а не активом. С точки зрения радиуса поражения это означает, что если системы когда-либо будут взломаны, ущерб будет намного меньше, если персональные данные не будут утечки. Да, это плохо, если все ваши уровни запасов будут общедоступными, но это не окажет очень большого негативного влияния на вашу компанию, в отличие от утечки персональных данных. Это аспект проектирования вашей поставочной цепочки, который может иметь огромные последствия с точки зрения радиуса поражения.

Лучшие проектные решения - это те, которые устраняют целые классы проблем. Роль культуры компьютерной безопасности в компании заключается в том, чтобы позволить организации разработать правильные представления о том, какие проектные решения следует принимать для защиты вашей компании. Правильные проектные решения - это результат правильной культуры в области компьютерной безопасности.

Это приводит меня к выводу, что компьютерная безопасность слишком важна, чтобы полностью доверять специалистам по информационной безопасности. Компьютерную безопасность лучше рассматривать как культуру внутри компании и как общую ответственность, а не только ответственность людей, у которых в названии должность связана с безопасностью. Как мы обсуждали ранее в этой лекции, компьютерная безопасность часто конкурирует с другими видами безопасности внутри компании, поэтому ошибочно считать, что специалист по компьютерной безопасности может вас спасти. Они могут решить только одну сторону проблемы, поэтому культура является неотъемлемой частью развития проектных решений, которые приносят большую пользу в области безопасности вашей компании.

Правильная культура также необходима для инстинктивного отвержения плохих проектных решений, которые создадут непреодолимые проблемы в будущем. Иметь отличную культуру компьютерной безопасности - это не только о том, что вы должны делать, но и о том, что вы не должны делать. Один из самых сложных аспектов здоровой культуры компьютерной безопасности - заставить сотрудников достаточно заботиться о проблеме, чтобы они не удовлетворялись видимостью безопасности. В здоровой культуре компьютерной безопасности люди ищут настоящую безопасность, а не только видимость безопасности. Иллюзия безопасности часто гораздо хуже, чем фактическое отсутствие безопасности.

Это была последняя лекция 2021 года, и следующая лекция состоится в 2022 году в тот же день недели. В следующей лекции я начну пятую главу, которая посвящена прогнозированию. В частности, я считаю, что это будет довольно интересная презентация, потому что Lokad смог достичь очень впечатляющего результата в соревновании по прогнозированию M5. Я буду представлять этот результат, а также обсуждать уроки, которые связаны с этой моделью с точки зрения поставочной цепочки.

Теперь позвольте мне ответить на вопросы.

Вопрос: В целом, считают ли лидеры поставочной цепи кибербезопасность несущественной для них или нет?

Мое ощущение состоит в том, что да, в значительной степени они так считают, но может быть и хуже. Апатия - большая проблема, но даже когда лидеры поставочной цепи заботятся, они обычно подходят к компьютерной безопасности с точки зрения анализа рисков, который был бы применим для промышленных рисков. Это не самый эффективный подход, когда речь идет о кибербезопасности. Так что мой посыл состоит в том, что лидеры поставочной цепи абсолютно недостаточно заботятся о том, что может уничтожить их поставочные цепи в настоящее время, и они действительно должны ознакомиться с правильным видом устранения проблем.

Вопрос: Поскольку кибербезопасность находится в росте, инвестиции компаний в эту отрасль растут быстрее, чем их бюджет на другое программное обеспечение. Есть ли возможность того, что в будущем преимущества наличия программной системы будут компенсированы большими затратами на кибербезопасность, и люди вернутся к ручке и бумаге?

Я не говорил, что кибербезопасность находится в росте; я сказал, что киберпреступность находится в росте. Надеюсь, что в какой-то момент кибербезопасность будет находиться в росте. Действительно, инвестиции компаний в эту отрасль растут быстрее, чем их бюджеты на другое программное обеспечение. Вопрос в том, будут ли в будущем преимущества наличия программной системы компенсированы большими затратами на кибербезопасность, и люди могут вернуться к ручке и бумаге снова.

Как я уже говорил, поскольку киберпреступность находится в росте, люди ощущают давление и, таким образом, тратят деньги на кибербезопасность. Действительно, даже ФБР рекомендует инвестировать в некоторое решение по безопасности. Моя проблема с этими решениями по безопасности заключается в том, что безопасность не может быть послефактум; большая часть ее должна быть заложена в конструкцию. Если ваша компания выбирает программное обеспечение на основе RFP, у вас есть проблема в самом основании вашей компании, а именно в том, что вы выбираете поставщиков корпоративного программного обеспечения, которые будут крайне небезопасными с точки зрения безопасности. Таким образом, не имеет значения, решите ли вы вложиться в какое-то модное решение по безопасности после этого - уже поздно. По своей природе вы находитесь в уязвимости.

Если мы вернемся к аналогии с средневековым замком, вы не можете создать больший рва поверх слабого подъемного моста или сделать стены замка выше, если они недостаточно высоки. В средневековье большинство замков росли со временем и не строились сразу. Идея добавления слоев безопасности работает, если вы имеете дело с физическими рисками, но в программном обеспечении это не работает. Чем больше строк кода вы добавляете, тем больше проблем с безопасностью у вас возникает.

Я согласен, что киберпреступность находится в росте, и расходы на кибербезопасность увеличиваются. Однако, если мы измерим кибербезопасность как отношение между заявленными потерями от киберпреступности и ВВП, это отношение ухудшается. У нас меньше кибербезопасности, при этом мы тратим больше на ее борьбу.

Что касается возможности вернуться к ручке и бумаге, я не думаю, что мир вернется к предцифровой эпохе. Стоимость такого шага просто слишком велика. Преимущества, которые приносит программное обеспечение, абсолютно гигантские, и даже если мы считаем киберпреступность значительной проблемой, в конце концов это все равно проблема, которая по масштабу составляет только треть от проблемы незаконных наркотиков. Незаконные наркотики - значительная проблема, но они не сигнализируют о конце нашей промышленной цивилизации. Я не верю, что люди вернутся к ручке и бумаге. Однако я подозреваю, что многие поставщики программного обеспечения начнут принимать более простые технологические решения.

Чтобы проиллюстрировать этот момент, рассмотрим уязвимость Log4j, которая поразила мир и нанесла ущерб крупным компаниям. Эта уязвимость, связанная с атакой на поставочную цепь, была вызвана сложностью и возможностями компонента Log4j. Обычно он должен быть небольшим программным обеспечением, которое регистрирует ошибки, но оказалось, что это было чудовищем по возможностям программного обеспечения. Люди обнаружили способ использовать это чудовище для достижения непреднамеренных последствий.

В Lokad мы не используем Log4j; наш стек находится в .NET, и мы используем NLog, эквивалентный компонент в стеке .NET. Однако, с учетом проблем в сообществе Java, мой главный технический директор и я решили постепенно отказаться от NLog и выбрать что-то гораздо более простое. Это не будет лучшим NLog, а чем-то с только одним процентом сложности. Эти логгеры невероятно мощны, но их возможности становятся большим обременением.

Эквивалентом перехода к ручке и бумаге было бы заменить очень мощные и сложные программные компоненты на программные компоненты, которые гораздо меньше и менее способны. Это может помочь снизить бремя затрат на безопасность. В какой-то момент становится ясно, что дешевле переосмыслить небольшой программный компонент, который делает ровно то, что вам нужно, даже если вам придется изобретать велосипед, вместо использования бесплатного компонента с открытым исходным кодом, который создает огромную дополнительную поверхность атаки из-за своего размера.

Что касается более крупных известных атак, затрагивающих поставочные цепи, может быть предвзятость в атаках, которые попадают в новости. Log4j была огромной мировой проблемой, потому что она затронула множество отраслей, включая банковскую сферу, поставочные цепи, провайдеров облачных вычислений и игровые компании. Однако, если мы посмотрим на атаку на трубопровод Colonial, это была атака с использованием вымогательского вируса, нацеленная на одну конкретную часть программного обеспечения для выставления счетов. Что я вижу, так это то, что атаки, которые попадают в новости, получают много внимания, но это не означает, что атаки, специфичные для поставочных цепей, не происходят. Хотя я не могу раскрыть подробности о клиентской базе Lokad, я стал свидетелем атак вымогателей среди наших более чем 100 клиентов. Нам ясно, когда мы не получаем данные в течение недели или двух, пока компании борются с устранением ситуации, обычно восстанавливая свои системы с нуля с помощью резервных копий. Иногда Lokad оказывается единственной резервной копией, которую у них было. Тяжелые атаки, нацеленные на системы поставочных цепей, происходят довольно часто.

У Lokad есть более 100 компаний-клиентов, что является достаточно небольшой выборкой, но это не означает, что у нас миллион клиентов. Даже с этим мы в настоящее время видим около полудюжины крупных инцидентов в год, что эквивалентно 5% годового риска серьезного кибербезопасного инцидента. Это довольно высокий риск по моим меркам.

Вопрос: Кажется, что кибербезопасность становится цифровым аналогом личной гигиены. Вы считаете, что школы должны начать обучать детей этим навыкам?

Да, я понимаю вашу точку зрения о гигиене. Однако, в кибербезопасности атакующие являются интеллектуальными. Реальные вирусы мутируют, и сложно сдерживать патогены. Но есть существенная разница между столкновением с безмозглой атакой и ситуацией, когда вы имеете дело с людьми, которые могут долго и упорно размышлять о том, как причинить вам и вашей компании наибольший ущерб.

Я согласен, что есть сложность в обучении и тренировке людей, даже детей, в области кибербезопасности. Я лично считаю, что 12-летний ребенок по сути такой же умный, как и взрослый, просто не имеющий опыта, который есть у взрослого. Так что да, это то, с чем следует столкнуться, включая мошенничество и схемы социальной инженерии. Многие люди до сих пор становятся жертвами очевидных мошеннических схем, таких как известные письма от нигерийских принцев.

Школы должны готовить молодые умы и молодые поколения к миру, который может быть враждебным. Даже в относительно мирное время есть люди, которые желают вам вреда. Основной аспект кибербезопасности заключается в том, что человек, желающий вам вреда, может находиться на тысячи километров от вас и все равно нанести вред вам, вашей организации и вашим родственникам.

В какой-то момент школы должны затронуть эту проблему. Однако, по крайней мере во Франции, все еще сложно найти учителей, которые могут преподавать основные навыки программирования. Эта продолжающаяся борьба затрудняет поиск учителей, которые могут преподавать кибербезопасность и цифровую безопасность детям. Тем не менее, это, вероятно, должно быть сделано, но у меня нет больших надежд на эту область в следующем десятилетии.

Поскольку больше нет вопросов, я хотел бы пожелать всем вам счастливого Рождества и увидеть вас всех в следующем году.