00:02 Introducción

02:12 Cibercrimen en aumento

05:59 Panorama competitivo

10:41 La historia hasta ahora

13:00 9 círculos del infierno

14:50 Modelo de amenaza (conceptos 1/3)

20:54 Superficie de ataque (conceptos 2/3)

25:14 Radio negro (conceptos 3/3)

30:48 Hardware inseguro (pecados 1/3)

38:05 Software inseguro (pecados 2/3)

43:42 Ataques a la supply chain (pecados 3/3)

49:22 Sabiduría popular (virtudes 1/3)

57:23 Inversión de seguridad (virtudes 2/3)

01:03:28 (In)Seguro por diseño (virtudes 3/3)

01:09:56 Conclusión

01:12:10 Próxima lección y preguntas de la audiencia

Descripción

El cibercrimen está en aumento. El ransomware es un negocio en auge. Debido a su naturaleza distribuida físicamente, las supply chains están particularmente expuestas. Además, la complejidad ambiental es un terreno fértil para los problemas de seguridad informática. La seguridad informática es contraintuitiva por diseño, porque es precisamente el ángulo que adoptan los atacantes para encontrar y explotar brechas. Dependiendo de los sabores de numerical recipes involucrados en la supply chain optimization, el riesgo puede incrementarse o disminuirse.

Transcripción completa

Bienvenidos a esta serie de conferencias sobre supply chain. Soy Joannes Vermorel, y hoy presentaré “Ciberseguridad para Supply Chain.” Las supply chains modernas están impulsadas en gran medida por el software y cada día en mayor medida. Aunque el software viene con grandes beneficios, tales como mayor productividad o mayor reactividad, también conlleva serios inconvenientes. Entre esos inconvenientes se encuentra la seguridad informática, que constituye una categoría completa de problemas y puede resultar sumamente costosa. Sin embargo, para supply chain, ya no hay vuelta atrás a una era pre-software; ya no es posible operar de manera rentable una supply chain a gran escala sin software. Por lo tanto, la seguridad informática debe abordarse de manera frontal.

El primer objetivo de esta lección será entender el alcance y la magnitud del desafío de la seguridad informática, particularmente desde una perspectiva de supply chain, para comprender lo que se requiere para asegurar una supply chain moderna. El segundo objetivo de esta lección será entender qué hace que la seguridad informática sea tan única y desafiante, porque es profundamente contraintuitiva. En particular, desde una perspectiva de supply chain, queremos entender qué hace que los conocimientos aplicables a la seguridad informática sean tan contrarios a la sabiduría popular que prevalece en la mayoría de los círculos de supply chain.

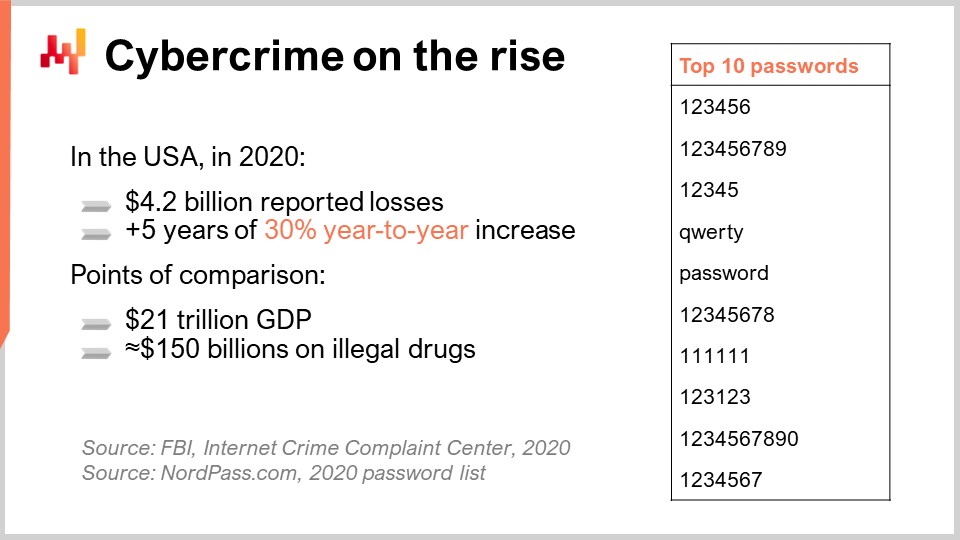

El cibercrimen ha estado en aumento por más de una década. El FBI proporciona estadísticas muy interesantes sobre el cibercrimen. El año pasado, las pérdidas reportadas en los EE. UU. por cibercrimen ascendieron a más de 4 mil millones de dólares. Estas cifras probablemente subestimen la magnitud del problema, ya que las empresas, por diversas razones, tienden a no reportar los problemas en su totalidad. Primero, tenemos los incidentes a pequeña escala, los cuales son particularmente difíciles de evaluar y cuantificar. Por ejemplo, si se pierde medio día de operación de un warehouse en un almacén debido a una brecha menor de seguridad informática, este no es precisamente el tipo de incidente que genere un reporte real y una reclamación por daños, aunque haya habido algún daño real.

Por otro lado, los incidentes a gran escala tienden a ser subreportados por las grandes empresas, si tan solo para evitar causar pánico en el mercado en caso de que la empresa cotice en bolsa. Así, los incidentes grandes tienden a minimizarse. Sin embargo, las cifras más importantes e interesantes de estos informes son el crecimiento anual de las pérdidas reportadas, que es de aproximadamente un 30 por ciento. El FBI demuestra que estas cifras han sido muy estables durante los últimos cinco años. Mi opinión personal es que es muy probable que este crecimiento se mantenga estable en cuanto a la tendencia de aumento durante la próxima década. De hecho, la importancia del software sigue creciendo de manera constante, y nuestra economía moderna se está volviendo aún más dependiente del software. Por lo tanto, sospecho que esta tendencia continuará creciendo durante algo así como una década antes de alcanzar una meseta.

Ahora bien, el cibercrimen es grande y está volviéndose mayor; sin embargo, no es el fin del mundo, especialmente cuando lo comparamos con la magnitud de otros problemas. Por ejemplo, si asumimos una década de crecimiento anual constante del 30 por ciento, el cibercrimen en términos de pérdidas reportadas alcanzaría algo así como 50 mil millones de dólares anualmente en los EE. UU. Esto situaría la escala de este problema en aproximadamente un tercio del mercado de drogas ilegales. Así, aunque el cibercrimen es un gran problema, no es exactamente un problema de nivel apocalíptico, especialmente al comparar esta cifra con el PIB de los EE. UU. No obstante, es un problema que se está volviendo lo suficientemente serio como para merecer una atención muy dedicada, sobre todo porque la mayor parte del costo lo asumen los actores que prestan menos atención. Este costo no se distribuye de manera equitativa, y mi opinión es que las supply chains, al estar particularmente expuestas, están soportando una porción mayor de este costo que el resto de la economía. En esta porción, las empresas que prestan menos atención son, de hecho, las que soportan la mayor parte del costo.

Para crear un problema de seguridad informática, puedes comprometer máquinas, personas o una mezcla de máquinas y personas. Las técnicas que aprovechan a las personas se conocen técnicamente como técnicas de ingeniería social, las cuales pueden ser increíblemente eficientes para aprovechar problemas de seguridad informática. Sin embargo, la ingeniería social merecería una lección propia, y hoy el objetivo de esta lección es centrarse en la parte informática del problema. Las supply chains están muy expuestas, prácticamente por diseño. Primero, las supply chains involucran muchas máquinas. Segundo, las supply chains consisten en operaciones distribuidas geográficamente. Tercero, por diseño, las máquinas en las supply chains están increíblemente interconectadas e interdependientes. Por último, muchas personas están involucradas en las supply chains, lo que significa que el paisaje aplicativo es muy complejo. Donde hay complejidad, también hay fragilidad en términos de seguridad informática. En total, las supply chains tienen todos los ingredientes para ser objetivos principales de problemas de seguridad informática.

Si no fuera lo suficientemente complicado, me gustaría señalar de inmediato que la seguridad informática suele entrar en conflicto con otros tipos de seguridad, y así mejorar la situación en el ámbito de la seguridad informática puede, en realidad, crear otros tipos de problemas de seguridad. Para ilustrar este aspecto, que podría ser bastante contraintuitivo, observemos el caso de un data lake. Si introduces un data lake en el que reúnes todos tus datos de supply chain, creas un punto único de fallo. Si se produce una brecha en este data lake y un intruso puede comprometerlo, entonces ese único atacante podrá exfiltrar todos los datos de una sola vez. Esto es algo que viene por diseño con la noción misma de un data lake, y no hay solución alternativa.

Sin embargo, un data lake también tiene sus ventajas. Si no contamos con un data lake, la empresa está expuesta a otra clase de problemas. La mayoría de los fraudes corporativos se basan en el hecho de que, típicamente en una gran organización, la mano derecha no sabe lo que hace la mano izquierda, y esta falta de comunicación y sincronización dentro de la empresa puede ser utilizada para cometer diversos tipos de fraude. Una manera de mitigar estos problemas consiste en juntar todos los datos de forma que dichos fraudes se hagan mucho más evidentes, simplemente porque todas las piezas se han reunido. En este sentido, contar con un data lake puede ser una excelente manera de mitigar todo tipo de fraude que, de otro modo, pasaría desapercibido simplemente porque los datos no pueden ser conciliados. Así, podemos ver que tener un data lake crea un problema de seguridad informática, pero también es parte de la solución para evitar diversos tipos de fraude que pueden ser muy costosos para la empresa.

Vemos aquí que la seguridad informática se trata de compensaciones, no solo entre los costos involucrados con los mecanismos de seguridad, sino también de compensaciones con otros tipos de seguridad que van más allá del alcance específico de la seguridad informática.

Esta lección es la séptima lección de este cuarto capítulo sobre supply chain, y este cuarto capítulo está dedicado a las ciencias auxiliares de supply chain. Las ciencias auxiliares representan temas que no son exactamente supply chain pero son fundamentales para una práctica moderna de supply chain.

Desde que comenzamos este cuarto capítulo, hemos ido subiendo en la escala de abstracción. Empezamos con la física de la computación y luego avanzamos hacia el software con el elemento más básico del software, a saber, los algoritmos. Posteriormente, nos adentramos en dos tipos específicos de algoritmos bastante elaborados, la optimización matemática y el machine learning, que son de interés clave para supply chain. En particular, hemos visto que tanto la optimización matemática como el machine learning resultan ser impulsados por paradigmas de programación. Así, hicimos un desvío a la lección sobre lenguajes y compiladores, que probablemente es uno de los temas menos apreciados en los círculos de supply chain en lo que respecta al conocimiento informático.

En la última lección, profundizamos en la ingeniería de software, centrándonos en dejar de lado las máquinas por un tiempo y en enfocarnos en las personas que crean el software necesario para operar una supply chain en primer lugar. Hoy, después de centrarnos en lo que se necesita para crear el software que requiere tu supply chain para operar, vamos a enfocarnos en lo que se necesita para destruir y deshabilitar ese mismo software que debería hacer funcionar tu supply chain.

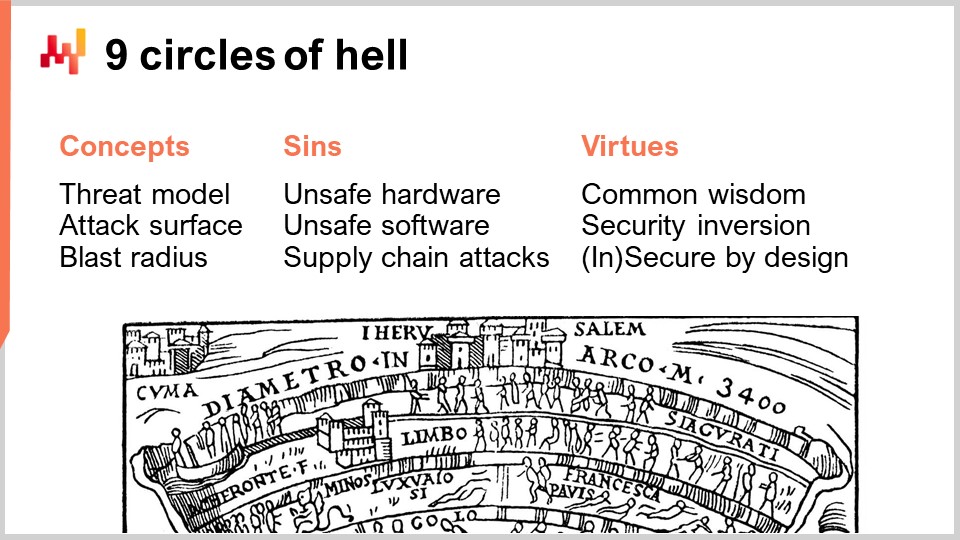

El resto de esta lección se dividirá en tres bloques. Primero, repasaremos tres conceptos clave que son de interés para siquiera comprender la seguridad informática. Aunque la seguridad informática es profundamente contraintuitiva, eso no significa que sea impermeable a la racionalidad y al análisis lógico. Segundo, analizaremos y listaremos una serie de causas fundamentales muy comunes detrás de muchos, si no de la mayoría, de los problemas de seguridad informática en la actualidad. En particular, veremos que es difícil no sentirse abrumado considerando el amplio alcance de las causas fundamentales de los problemas de seguridad informática. Por último, veremos qué se puede hacer para, al menos, mitigar los riesgos de seguridad informática. Veremos que la mayor parte del conocimiento que se encuentra en el lado positivo, o el lado de lo que se puede hacer, es de tipo conocimiento negativo, enfatizando lo que se debe evitar en lugar de lo que se debería hacer. Intentaré abordar todos estos temas desde una perspectiva de supply chain; sin embargo, hay muchos aspectos que no son increíblemente específicos de supply chain en lo que respecta a la seguridad informática.

Para poder pensar en una solución, primero necesitamos clarificar el problema que estamos intentando resolver. Esta es exactamente la línea de pensamiento que tuve para el tercer capítulo de esta serie, que está dedicado al personal de supply chain. De hecho, el personal de supply chain intenta cristalizar los mismos problemas que estamos tratando de resolver, y en la seguridad informática, existe un equivalente vago en forma del modelo de amenaza. El modelo de amenaza es, literalmente, una herramienta para cristalizar el tipo de problema que estamos tratando de arreglar en términos de seguridad. La seguridad informática es bastante esquiva, vaga y diversa; es muy difícil razonar sobre la seguridad informática. Cuando se tiene una discusión sobre seguridad, es muy difícil no sufrir el problema de cambiar las reglas del juego a lo largo de la discusión, incluso si las personas que participan en la discusión lo hacen de buena fe.

Por ejemplo, si estamos discutiendo la amenaza de que una contraseña sea hecha pública por un empleado, lo cual es más fácil de lo que parece incluso si el empleado no está equivocado, la discusión no debería desviarse hacia otros tipos de amenazas, como tener contraseñas débiles o comunes. Pensar claramente en una amenaza es esencial en la seguridad informática porque una remediación mal concebida para un problema dado tiende a ser peor que el problema original. Si una empresa decidiera que, para limitar el problema de las contraseñas expuestas, procedería con acciones disciplinarias contra los empleados que se encuentren culpables de divulgar sus contraseñas, este enfoque probablemente tendría graves repercusiones. En lugar de buscar apoyo, los empleados empezarían a ocultar los problemas que enfrentan con sus contraseñas, empeorando el asunto a largo plazo.

Lo interesante de los modelos de amenaza es que te obligan a elegir tus batallas, a escoger las amenazas que vas a abordar y aquellas que no vas a abordar, incluso si la amenaza es real. Por ejemplo, considera la siguiente amenaza: ¿qué pasa con un empleado desleal con acceso de alto privilegio al data lake? ¿Qué sucedería si esta persona exfiltrara datos aprovechando sus altos privilegios? Esta es una amenaza, pero ¿decides combatir esta amenaza específica o no? Tienes recursos y tiempo limitados. Abordar esta amenaza tan específica puede resultar increíblemente costoso y, por lo tanto, el modelado de amenazas también te ayuda a decidir que, en cierto punto, hay algunas amenazas que simplemente son demasiado costosas de abordar. Tus recursos y tiempo se invertirían mejor en abordar otros tipos de amenazas, que pueden ser igual de amenazantes pero mucho más baratas y fáciles de tratar.

En este sentido, cuidado con las analogías. El tipo de amenazas a las que te enfrentas en la seguridad informática es completamente diferente al tipo de amenazas a las que te enfrentas en términos de riesgo industrial o riesgo físico. La seguridad informática involucra adversarios – personas que pueden pensar y adaptar sus acciones a tus prácticas y políticas. Por ejemplo, si tienes procesos de seguridad bien documentados, un atacante podría aprovechar esta documentación existente para identificar tus puntos ciegos. Mi punto no es que no debas tener ninguna documentación respecto a la seguridad; mi punto es que, cuando se trata de seguridad informática, los adversarios son inteligentes y pueden aprovechar todo lo que les brindes, incluso si son tus propios procesos de seguridad. Así, el modelado de amenazas realmente ayuda a empezar a pensar en este tipo de problemas.

En el mundo físico, la superficie de ataque es algo relativamente obvio. Si pensamos en un castillo medieval, la superficie de ataque serían los muros y el puente levadizo. Sin embargo, en el mundo informático, la situación es mucho más compleja. En términos de seguridad informática, elementos aparentemente insignificantes pueden ser atacados. Una intuición clave sobre las superficies de ataque es que siempre son mayores de lo que imaginas.

Un ejemplo del mundo real de esto es el cable OMG, que parece un cable USB completamente normal pero viene con un microordenador en su interior que podría comprometer cualquier computadora simplemente conectando el cable. Esta pieza de hardware tan económica se puede comprar por tan solo $139, demostrando cuán accesibles pueden ser estas superficies de ataque.

En términos de superficies de ataque, cada pieza de hardware y software tiene su propia superficie de ataque, sin importar lo aparentemente insignificante que sea. Además, en el caso específico de supply chain, es muy difícil incluso identificar todas las superficies de ataque. Shadow IT, que es prevalente en el mundo de supply chain, y los dispositivos propiedad de los empleados (bring your own device patterns) son puntos de entrada adicionales para que un atacante penetre en tu supply chain. No se trata solo de lo que gestiona el equipo de TI, sino también de todas aquellas cosas que no son gestionadas por tu equipo de TI pero que, de una u otra manera, contribuyen a las operaciones de tu supply chain.

La idea de la superficie de ataque es aclarar qué puede ser atacado, sin centrarse en cómo se puede realizar el ataque. Conceptualmente, lo interesante de la idea de superficie de ataque es que te obliga a crear algún tipo de mapeo de todos los elementos que pueden ser comprometidos de una u otra forma. Desde una perspectiva específica de supply chain, cualquier tipo de software con capacidades programables, como hojas de cálculo de Excel spreadsheets o scripts de Python, viene con una superficie de ataque absolutamente masiva si la programabilidad o la compatibilidad extensa se realiza con un lenguaje de programación genérico. Así, en lo que respecta a supply chain, y considerando la cantidad de configuraciones que están en marcha, la superficie de ataque es típicamente bastante masiva.

Ahora, como un tercer concepto, tenemos el radio de explosión, que es una forma de medir el impacto potencial total de un evento de seguridad. Cuando empiezas a pensar en términos de radio de explosión, no te preguntas si este evento va a ocurrir; simplemente comienzas a pensar, “Cuando ocurra, ¿cuál será el radio de explosión real del problema?” La idea es que trates de pensar en las consecuencias, independientemente de las medidas de remediación vigentes. Si este evento sucede, ¿cuál será el impacto?

Si volvemos a la analogía del castillo, el radio de explosión en el mundo de las computadoras puede ser increíblemente grande. Por ejemplo, en el caso del ataque a Colonial Pipeline, el sistema comprometido era solo una pequeña parte del sistema, meramente el sistema de facturación. El radio de explosión real de haber comprometido el sistema de facturación de una sola empresa afectó a todo el estado de Texas. Esto te da una idea del radio de explosión real de los problemas de seguridad informática cuando empiezas a pensar en supply chain.

Con el advenimiento de computación en la nube, los radios de explosión se han expandido enormemente. Aunque computación en la nube es sumamente competitiva como modelo de negocio y modelo operativo de TI, viene acompañada de radios de explosión masivos. Si un atacante obtiene control administrativo sobre tus recursos de computación en la nube, puede deshacer todo tu panorama de aplicaciones de una sola vez, creando un único punto de fallo con consecuencias de gran alcance. El hecho de que estés trasladando aplicaciones a la nube tiende a agravar el problema de la interconexión, lo que conduce a radios de explosión más grandes.

Cuando trasladas aplicaciones a la nube, ganas facilidad para interconectarlas con otras aplicaciones en la nube, lo que tiene beneficios empresariales reales. Sin embargo, en términos de radios de explosión, estás creando interdependencias masivas que pueden ser aprovechadas por un atacante para generar un radio de explosión de tamaño asombroso.

En términos de supply chain, pensar en el radio de explosión es una buena manera de idear formas de mitigar esos radios de explosión. Si volvemos a otro ejemplo de supply chain, consideremos que, como describía en la conferencia anterior, tenemos dos tipos de elementos de software en la gestión de supply chain. Tenemos los elementos transaccionales, que son esencialmente la gestión de supply chain en sí misma, como el seguimiento de stock levels. Luego, tenemos los elementos analíticos, que implican la optimización de supply chain, incluyendo forecast, planificación y varios análisis estadísticos de los datos.

Si decidimos mantener todos los elementos de software de naturaleza analítica estrictamente aislados de la producción, de modo que la parte analítica de tu panorama de aplicaciones pueda leer los datos de los sistemas transaccionales pero nunca escribir nada en esos sistemas, significa que cuando los sistemas analíticos se vean comprometidos, el radio de explosión se limitará a la parte analítica de tu panorama de aplicaciones. Dicho de manera más directa, si el software de forecast está comprometido, no compromete la pieza de software que lleva el registro de tus stock levels.

Ahora, revisemos las causas raíces y fuentes de los problemas de seguridad informática. En cuanto a hardware, el estado de las cosas es absolutamente terrible. En resumen, el barril está goteando por todas partes, y toda la comunidad sigue aplicando cinta adhesiva para arreglar de forma apresurada los problemas que surgen constantemente. Casi todo lo relacionado con hardware está roto hoy en día.

Por ejemplo, todas las CPUs modernas están prácticamente rotas. En 2018, un equipo de investigadores de seguridad reveló dos nuevas clases de vulnerabilidades en las CPUs modernas llamadas Spectre y Meltdown. Estas vulnerabilidades se aprovechan de las capacidades de predicción de ramas que se encuentran en las CPUs modernas. Como recordarán de la conferencia sobre computación moderna para supply chain, hemos visto que las CPUs modernas tienen tuberías de ejecución muy profundas, y una forma de lograr un alto rendimiento es a través de la predicción de ramas. Resulta que este mecanismo de predicción de ramas, que se encuentra en todas las CPUs modernas del mercado, puede ser explotado para violar los límites de seguridad. Esta situación es difícil de resolver porque es un defecto de diseño fundamental asociado con tener predicción de ramas en las CPUs desde el principio.

Las CPUs tienen toneladas de problemas, y ni siquiera menciono aquellos con puertas traseras accidentales debido al soporte legado. Pero resulta que las memorias también están rotas. Existe una clase de ataques llamados ataques Rowhammer que se aprovechan del diseño físico de las celdas de memoria modernas que se encuentran en DRAM modernas de alta densidad. Es posible provocar errores de memoria y explotar esos errores para extraer datos de las máquinas. No existe una solución real, incluso si tienes DRAM ECC (Error Correction Code), que es el tipo de memoria típicamente encontrado en máquinas de centros de datos de grado de producción. ECC solo ralentiza los ataques Rowhammer; no puede prevenirlos. Todo lo que se necesita para llevar a cabo un ataque Rowhammer es lograr que la máquina ejecute una página web con JavaScript habilitado en dicha página, y entonces puedes extraer datos directamente de la memoria de la máquina. No solo están rotas las CPUs y la memoria, sino que USB también está roto. Cuando se trata de USB, es seguro asumir que cualquier dispositivo USB que conectes a tu propio dispositivo puede comprometer el dispositivo conectado. Vimos un ejemplo con el cable “Oh My God” en una diapositiva anterior, pero fundamentalmente, el problema es muy profundo. La causa raíz es esencialmente malas decisiones que se tomaron hace décadas sobre USB, especialmente cuando se trata de plug-and-play.

Desde una perspectiva de experiencia de usuario, es genial que cuando conectas un dispositivo a tu computadora, este pueda funcionar inmediatamente. Sin embargo, lo que ocurre bajo el capó es que hay una gran cantidad de inteligencia dentro del controlador USB para importar automáticamente drivers y habilitar de manera automática todo tipo de funciones que pueden ser utilizadas como puntos de entrada para que un atacante tome control de tu máquina. Así, todas esas funciones plug-and-play son muy buenas desde la perspectiva de la experiencia de usuario, pero son una pesadilla total desde una perspectiva de ciberseguridad.

Por cierto, muchos, si no la mayoría, de los chipsets de Wi-Fi también tienen fallas de seguridad terribles. Investigadores en 2017 demostraron que los chipsets producidos por Broadcom, que se usaban ampliamente tanto en teléfonos iPhone como en Samsung, tenían fallas. Todo lo que se necesitaba para que un atacante comprometiera el dispositivo era estar dentro del rango de Wi-Fi y tener el Wi-Fi activo para tomar control remoto del dispositivo.

Desde una perspectiva de supply chain, vemos que no solo el hardware convencional está roto en gran medida, sino que la distribución geográfica, que puede amplificarse aún más si tienes algún tipo de IoT en tu supply chain, está sujeta a todos los problemas que acabo de describir y aún más. Un atacante puede, con frecuencia, obtener acceso físico a tu hardware, o al menos se vuelve mucho más difícil prevenir el acceso físico a cualquier dispositivo que pudiera estar conectado a tu supply chain. Así, los supply chain están extremadamente expuestos por diseño en lo que respecta al hardware.

Como hemos visto que el estado de las cosas en cuanto a la seguridad del hardware es terrible, no debería sorprendernos demasiado que el estado de las cosas en lo que concierne a la seguridad del software también sea terrible. No voy a enumerar todas las fallas que se pueden encontrar en el software; la idea clave es que cada capa tiene sus propios problemas de seguridad informática. Podríamos hablar sobre el sistema operativo, máquinas virtuales, hipervisores, frameworks de aplicaciones, servidores web, y así sucesivamente. Todas estas capas han encontrado una serie de graves problemas de seguridad informática.

Sin embargo, lo que me gustaría señalar es que, en cuanto a software, incluso las piezas de software que se supone te protegen pueden volverse en tu contra de manera severa. Por ejemplo, los antivirus representan toda una clase de problemas de seguridad. Un antivirus es una pieza de software que opera con enormes privilegios en la máquina, simplemente porque se supone que debe poder escanear lo que están haciendo todos los demás procesos. Por necesidad, el antivirus opera con enormes privilegios, lo que significa que es un objetivo principal para un atacante. Además, el antivirus, en caso de que exista alguno, estará presente en muchas máquinas de la empresa, por lo que es el mismo software con privilegios muy altos que se encuentra en muchas máquinas. Esto es realmente un objetivo principal para un atacante, ¿y adivina qué? Muchos atacantes en la actualidad están apuntando directamente a los antivirus. Esto es, por cierto, lo que puedes ver en la pantalla: investigadores de seguridad mostrando cómo comprometer un antivirus existente en el mercado para usar este antivirus y extraer datos del objetivo.

Sin embargo, los problemas con los antivirus son muy profundos. Un antivirus es, fundamentalmente, una computación que consume muchos recursos. Como resultado, significa que los antivirus invariablemente implican muchos trucos de programación a bajo nivel para alcanzar el nivel de rendimiento deseado. Desafortunadamente, mientras más artimañas a bajo nivel tengas en tu software para lograr un gran rendimiento computacional, mayor es la superficie de ataque que obtienes, simplemente porque te expones a problemas a bajo nivel. Además, los antivirus son, por diseño, piezas de software que necesitan interactuar constantemente con el mundo exterior. Típicamente, un antivirus no vale nada si no se actualiza constantemente con el último conjunto de firmas y fragmentos de lógica sobre cómo detectar el malware más reciente. Así, terminas con una pieza de software que incrementa tu superficie de ataque simplemente porque necesita conectarse a la red y muchas otras cosas.

Mi opinión personal es que la mayoría de las soluciones de antivirus están haciendo más daño que bien en el mercado actual de enterprise software. Pero la realidad es que prácticamente lo mismo se puede decir de la mayoría de las soluciones de seguridad. En los últimos años, ha habido problemas muy graves a nivel mundial donde los atacantes han apuntado específicamente a algunas soluciones de seguridad, simplemente porque esas soluciones de seguridad comparten las mismas características clave que los antivirus: altos privilegios, alcance extenso y alta conectividad, lo que las convierte en objetivos principales para los atacantes.

Para concluir desde una perspectiva de supply chain, me gustaría señalar que el tipo de enterprise software que prevalece en los círculos de supply chain tiende a tener una seguridad abismal debido a su enorme complejidad interna. Ya es difícil asegurar una pieza de software que es muy delgada y ajustada; cuando se trata de un producto muy hinchado que ha estado creciendo constantemente durante décadas, se convierte en una tarea casi increíblemente desafiante.

Finalmente, los ataques a supply chain son de interés por al menos dos razones muy distintas. Primero, los ataques a supply chain son interesantes porque han crecido masivamente durante los últimos años. Mi predicción personal es que estos ataques a supply chain probablemente serán una de las formas dominantes de ataques a la seguridad informática en la próxima década. Segundo, la presencia de la palabra clave “supply chain” en el nombre de los ataques puede generar mucha confusión, especialmente al discutir con un público de supply chain. Un ataque a supply chain es simplemente un ataque que tiene como objetivo una de tus dependencias de software. Por ejemplo, atacar directamente a Amazon, o el software producido directamente por Amazon, podría resultar muy difícil. Posiblemente, los equipos de Amazon sean muy confiados y competentes, y su software esté muy bien diseñado, con pocas fallas de seguridad de las que aprovecharse. Sin embargo, ¿qué pasa con todas las dependencias o piezas de software que utiliza Amazon pero que no fueron creadas o diseñadas inicialmente por Amazon? Todos esos elementos son, por ejemplo, el caso del software open-source. Actualmente, cada proveedor utiliza masivamente software open-source. Puedes nombrar cualquier gran empresa hoy en día; lo más probable es que estén aprovechando extensamente fragmentos de software open-source.

Si volvemos al caso de Amazon, ¿qué pasa con comprometer uno de los componentes open-source que utiliza Amazon, si no puedo comprometer a Amazon directamente? Esa es exactamente la esencia de un ataque a supply chain. Resulta que el pasado viernes, probablemente ocurrió una de las mayores brechas de seguridad informática de la década con la vulnerabilidad “catastrófica” de Log4j descubierta. En resumen, Log4j es un componente open-source utilizado para registrar errores. Esencialmente, cuando el software encuentra un error, deseas poder rastrear los errores después del hecho, y cuando ocurre un error, normalmente quieres registrarlo. Esa es la función principal de un registrador, como Log4j. La “j” en Log4j representa Java, que, en el mundo del software empresarial, es uno de los stacks de software dominantes. Para todo el software implementado en Java, la mayoría de los productos necesitan un registrador, y la mayoría probablemente están utilizando Log4j en este momento.

Resulta que se encontró el pasado viernes una vulnerabilidad catastrófica, calificada como 10 de 10 en una escala de criticidad de seguridad, en Log4j. Dado que esta pieza específica de software fue sometida a un gran escrutinio, debido al caos a gran escala a nivel mundial como resultado de esta única vulnerabilidad, hoy se encontró una segunda vulnerabilidad crítica. Esta es verdaderamente la esencia de un ataque a supply chain: un pequeño componente, aparentemente inocuo, algo de lo que probablemente nunca habías oído o siquiera te diste cuenta de que dependías, resulta estar en el núcleo de tu sistema y puede crear una enorme cantidad de caos porque genera vulnerabilidades.

Desde la perspectiva de la supply chain, resulta que las supply chains son particularmente vulnerables a los ataques a supply chain. Esto es porque las supply chains modernas están fuertemente interconectadas. Lo más probable es que tu empresa, si gestionas una supply chain moderna, esté altamente conectada en términos de software tanto con tus proveedores como con tus clientes. Esto puede tomar la forma de EDI, pero también se puede presentar de toda clase de formas con la integración informática entre empresas. En términos de ataques a supply chain, esto significa que no solo las dependencias de software que tienes están para atacarte; es probable que con solo comprometer una de las dependencias de uno de tus proveedores o de uno de tus clientes sea suficiente. En términos de superficie de ataque, las supply chains son muy vulnerables y están expuestas por diseño.

Hasta ahora, lo que hemos visto es un panorama bastante sombrío de la situación, y creo que esta es una descripción precisa de la seguridad informática actual. Tenemos montones de problemas, y me temo que en esta última sección discutiré lo que se puede hacer al respecto. Permíteme ser claro, sin embargo; en este momento, es una lucha cuesta arriba y extremadamente difícil, y debes estar preparado para perder de vez en cuando. El hecho de que esto sea muy difícil no significa que no debamos intentar mejorar en términos de seguridad.

Comencemos con la sabiduría común en términos de seguridad informática. El FBI tiene una recomendación de las cinco principales en cuanto a seguridad informática. Revisemos estas recomendaciones. La primera recomendación es hacer copias de seguridad, probar tus copias de seguridad y mantenerlas offline. En general, es una buena recomendación. Sin embargo, la idea de mantener las copias de seguridad offline es algo poco realista. Es muy costosa y difícil. Para que una copia de seguridad sea de alguna utilidad, necesitas hacerla con frecuencia. Una copia de seguridad de un mes de antigüedad típicamente no sirve de nada. Si realizas copias de seguridad muy frecuentemente, cada día, cada hora o incluso cada minuto, se vuelve un desafío tener una copia de seguridad verdaderamente offline. Mi sugerencia sería mantener tus copias de seguridad estrictamente aisladas. Cuando se trata de copias de seguridad, enfócate en una recuperación rápida. Lo que importa no es tener un plan de copias de seguridad, sino un plan de recuperación en caso de que tu entorno aplicativo termine comprometido.

La segunda recomendación es utilizar autenticación multifactor. Nuevamente, esta es una buena recomendación, ya que las contraseñas no son seguras. Sin embargo, el problema con la autenticación multifactor es que, con mucha frecuencia, solo tienes la ilusión de tenerla. Por ejemplo, si tienes una contraseña y una confirmación por teléfono, se podría decir que es autenticación de dos factores. Pero si puedo restablecer la contraseña con el teléfono en mi mano, es solo autenticación de un factor. Con la autenticación multifactor, asegúrate de que esos factores estén verdaderamente aislados y no se conviertan en autenticación de un solo factor porque un factor prevalece sobre los demás.

La tercera recomendación es actualizar y parchear tus sistemas. Esta es una buena práctica; sin embargo, demasiado de algo bueno puede volverse algo malo. Uno de los problemas más graves que tenemos hoy en día son los ataques a supply chain en los que dependemos de actualizaciones automáticas de software. Si un atacante logra llevar a cabo un ataque a supply chain comprometiendo un componente de software open-source, y hay miles de esos, significa que al dejar que las auto-actualizaciones tomen el control, esta pieza de malware se introduce en tus sistemas. Esto se está volviendo cada vez más peligroso. La mayoría de los problemas del hardware USB provienen de las capacidades de auto-actualización del firmware. Por lo tanto, aunque es importante actualizar y parchear tus sistemas, siempre considera si estás creando un problema de seguridad aún mayor.

La cuarta recomendación es asegurarte de que tus soluciones de seguridad estén actualizadas. Sobre esta recomendación, no estoy muy seguro de qué constituye una solución de seguridad. Esta recomendación parece ser el producto directo de algún esfuerzo de cabildeo de una empresa de seguridad. La mayoría de lo que hoy en día se publicita como soluciones de seguridad puede que no haga que tu supply chain o empresa sea más segura. No obstante, si tienes un componente de software, generalmente es mejor mantenerlo actualizado, ya sea una solución de seguridad o cualquier otra cosa.

La última recomendación es revisar y poner en práctica tu plan de respuesta ante incidentes. Esta recomendación no es mala, pero en mi opinión, no alcanzaría a estar entre las cinco principales. Este tipo de pensamiento es más apropiado para tratar accidentes industriales, como el riesgo de incendio, pero no necesariamente para problemas de seguridad informática. Mi propia recomendación número cuatro, en términos de seguridad, sería conocer tus modelos de amenaza, conocer tu superficie de ataque y conocer tu radio de explosión. El mero hecho de saber cómo estás expuesto en primer lugar y las cosas que pueden suceder, juega un papel fundamental en la prevención de problemas. El conocimiento en términos de seguridad informática es clave.

Mi propia recomendación número cinco sería que la seguridad informática es una cultura, no un proceso y no una solución. Esto es solo un recordatorio de que ninguna lista de verificación de ningún tipo beneficiará a tu empresa a largo plazo. Es una cultura.

En cuanto a la inversión de seguridad, parece que nuestras expectativas intuitivas en términos de modelos a seguir o en quién debemos confiar para la seguridad informática son invariablemente erróneas. Las organizaciones que parecen más seguras por fuera o en apariencia son, típicamente, las peores, mientras que las organizaciones que lucen muy grises o dudosas, a menudo son las mejores. Esta es la esencia de la paradoja de inversión de seguridad.

A modo de evidencia anecdótica, me gustaría señalar una charla de 2014 sobre la seguridad en aeropuertos, donde dos investigadores de seguridad mostraron que, en términos de seguridad informática, los aeropuertos son realmente malos. La seguridad es tan deficiente que casi sería cómica, si no fuera tan seria. Esperarías que los aeropuertos internacionales se beneficiaran de una seguridad informática increíblemente rigurosa, pero la realidad es exactamente lo contrario. La seguridad informática es literalmente una completa broma, con una enciclopedia de vulnerabilidades, que demuestran una incompetencia total, falta de cuidado y apatía ante el problema.

Esta charla se ajusta a mi propia experiencia profesional. Como un hobby profesional, he estado realizando auditorías tecnológicas en nombre de firmas de inversión durante más de una década. He tenido la oportunidad de auditar docenas de empresas tecnológicas, y mi observación es que mientras más segura sea la apariencia o el contexto de la empresa, peor parece ser su seguridad informática real. Las empresas que operan en campos de defensa y seguridad tienden a tener una seguridad increíblemente deficiente, mientras que aquellas en áreas grises, como sitios web de apuestas y sitios web para adultos, tienden a tener una excelente seguridad informática.

Los mismos problemas incluso ocurren dentro de una industria específica. Por ejemplo, en el sector de la salud, he sido testigo de que la seguridad de los dispositivos utilizados por los cirujanos durante las operaciones es completamente desastrosa, mientras que la seguridad informática de las máquinas expendedoras en el hospital es bastante buena. Intuitivamente, pensarías que los dispositivos utilizados en cirugía deben ser increíblemente seguros, pero lo contrario es cierto. La máquina expendedora es más segura que los dispositivos usados por el cirujano.

Esta inversión contraintuitiva, creo, se debe a una simple cuestión de darwinismo. Ningún aeropuerto internacional se ha declarado en bancarrota debido a problemas masivos de seguridad informática. A estos aeropuertos ni siquiera se les permite fallar y pueden salirse con la suya con problemas de seguridad informática continuos durante años con un impresionante grado de apatía. Por el contrario, si diriges una empresa que opera una aplicación de apuestas online y permites que hackers extraigan dinero, no vas a durar mucho, y nadie acudirá en tu ayuda.

A modo de evidencia anecdótica, me gustaría señalar otra charla de 2014 sobre la seguridad en aeropuertos. En esta charla, dos investigadores de seguridad mostraron que, en términos de seguridad informática, los aeropuertos son realmente malos. La seguridad es tan deficiente que casi resultaría cómica si no fuera tan seria. Esto es exactamente lo opuesto a lo que esperarías; anticiparías que los aeropuertos internacionales tengan una seguridad informática increíblemente estricta. Sin embargo, la seguridad informática en los aeropuertos es literalmente una completa broma. Estos investigadores de seguridad demostraron que no se trata solo de una vulnerabilidad, sino de una enciclopedia de vulnerabilidades, con muchos de los problemas demostrando una incompetencia total, falta de cuidado y apatía.

Esta charla coincidió con mi propia experiencia profesional. Como hobby profesional, he estado realizando auditorías tecnológicas en nombre de firmas de inversión durante más de una década. He tenido la oportunidad de auditar docenas de empresas tecnológicas, y mi observación es que mientras más segura sea la apariencia o el contexto de la empresa, peor parece ser su seguridad informática real. Por ejemplo, las empresas que operan en campos de defensa y seguridad tienden a tener una seguridad increíblemente deficiente, mientras que las empresas que operan en áreas grises, como sitios web de apuestas o sitios web para adultos, tienden a tener una excelente seguridad informática.

Curiosamente, los mismos problemas incluso ocurren dentro de una industria específica. Por ejemplo, en el sector de la salud, la seguridad de los dispositivos utilizados por un cirujano durante una operación es desastrosa, mientras que la seguridad informática de las máquinas expendedoras en el pasillo del hospital es bastante buena. Intuitivamente, pensarías que lo que ingresa al quirófano debe ser increíblemente seguro porque está en juego la vida del paciente, pero lo contrario es cierto. La máquina expendedora es más segura que los dispositivos utilizados por el cirujano.

Esta inversión contraintuitiva, creo, es una simple cuestión de darwinismo. Ningún aeropuerto internacional se ha declarado en bancarrota debido a problemas masivos de seguridad informática, y ni siquiera se les permite fallar. Como resultado, pueden salirse con la suya con problemas de seguridad informática continuos durante años con un impresionante grado de apatía. Por el contrario, si diriges una empresa que opera una aplicación de apuestas online, y permites que hackers extraigan dinero porque pueden cambiar los resultados de las apuestas, no vas a durar mucho, y nadie acudirá en tu ayuda.

Como resultado, esas personas son esencialmente sobrevivientes. Son las que hicieron todo lo necesario para asegurar sus sistemas. Para supply chain, la conclusión clave aquí es que si buscas ayuda genuina en seguridad informática para ayudarte a asegurar tu supply chain, no busques ex oficiales militares con credenciales impecables. En cambio, busca a un administrador de sistemas o a alguien que haya estado involucrado en un sitio web para adultos o en apuestas online—esas áreas marginales donde las personas realmente necesitaban habilidades, talento y dedicación para sobrevivir. De lo contrario, la empresa habría dejado de existir bajo su supervisión.

Como parte final sobre lo que se puede hacer en términos de seguridad informática, me gustaría esbozar el papel del diseño. En lo que respecta a la seguridad informática, muchos de los llamados expertos te dirán que necesitas entrenar a tus equipos. Personalmente, no estoy tan seguro, en el sentido de que no se puede entrenar a las personas para que no cometan errores. Incluso las personas más inteligentes van a estar cansadas, enfermas y cometer errores muy estúpidos de vez en cuando. No puedes depender únicamente del entrenamiento. La seguridad informática no es como la seguridad militar; no se puede simplemente someter a las personas a un entrenamiento intenso para que actúen por instinto. La mayoría de las veces, la situación realmente requiere que estés calmado y pienses detenidamente en lo que está ocurriendo. De lo contrario, la remediación probablemente sea peor que el problema que tuviste en primer lugar.

Mi opinión es que si tienes un problema de diseño en tu organización en lo que se refiere a la seguridad informática, ninguna cantidad de capacitación o cinta adhesiva va a solucionar el problema. Va a ser una batalla que no puedes ganar. Cuando abordas las cosas desde una perspectiva de diseño, buscas decisiones o aspectos que puedan tener un impacto masivo en los modelos de amenazas, las superficies de ataque y el radio de explosión. Quieres tomar decisiones de diseño que eliminen tantas clases de modelos de amenazas como sea posible, eliminen superficies de ataque enteras y limiten el potencial radio de explosión.

Por ejemplo, al hablar de superficies de ataque, considera las decisiones de diseño involucradas. Si tu organización está eligiendo proveedores de software mediante Requests for Proposals (RFPs) o Requests for Quotes (RFQs), puedes estar seguro de que tendrás problemas masivos de seguridad informática por diseño debido a los RFPs y RFQs. ¿Por qué es eso? Pues bien, si seleccionas proveedores de software empresarial basándote en RFPs o RFQs, estás eligiendo proveedores que pueden marcar todas las casillas porque habrá toneladas de casillas por marcar. Un RFP típico de supply chain tendrá cientos de casillas por marcar, y esas casillas se refieren a las capacidades y características del software. Cuando conduces la selección de proveedores de software empresarial a través de un RFP, en realidad estás seleccionando proveedores que tienen productos enormemente inflados con toneladas de características y capacidades, lo que a su vez resulta en una superficie de ataque masiva. Cuantas más capacidades y características, mayor es la superficie de ataque. Si cada proveedor de software que eliges es seleccionado mediante este proceso, terminas con un panorama aplicativo que tiene una superficie de ataque insensiblemente grande al final del día o, mejor dicho, al final de la década, porque estos son problemas de lento movimiento en lo que respecta a supply chain.

El mismo tipo de decisiones de diseño también puede tener un impacto masivo en el radio de explosión. Por ejemplo, la forma en que abordas los datos tiene consecuencias bastante dramáticas desde una perspectiva de supply chain. La mayoría de los datos personales son simplemente completamente inútiles para cualquier tipo de optimización de supply chain. Si deseas tener mejores forecast y una mejor planificación, no necesitas conocer el nombre y el apellido de tus clientes. La idea, y esa es una práctica que Lokad adoptó hace más de una década, es considerar los datos personales como una carga, no como un activo. En términos de radio de explosión, significa que si los sistemas llegaran a ser vulnerados, el daño será mucho menor si no se filtran los datos personales. Sí, es malo si todos tus niveles de stock se exponen públicamente, pero no va a tener un impacto negativo muy grande en tu empresa, a diferencia de los datos personales filtrados. Este es un aspecto de diseño en la organización de tu supply chain que puede tener consecuencias masivas en términos de radio de explosión.

Las mejores decisiones de diseño son aquellas que eliminan clases enteras de problemas. El papel de una cultura de seguridad informática en una empresa es permitir que la organización desarrolle las percepciones correctas sobre qué decisiones de diseño deben tomarse para proteger a la empresa. Las percepciones de diseño adecuadas son el producto de una cultura apropiada en torno a la seguridad informática.

Esto me lleva a la conclusión de que la seguridad informática es demasiado importante como para dejarla únicamente en manos de los especialistas en TI. La seguridad informática se debe abordar mejor como una cultura dentro de la empresa y es una responsabilidad compartida, no solo de las personas que tienen la palabra clave de seguridad en su título laboral. Como discutimos anteriormente en esta conferencia, la seguridad informática a menudo compite con otros tipos de seguridad dentro de una empresa, por lo que es una ilusión pensar que un especialista en seguridad informática puede salvarte. Es posible que solo aborden una faceta del problema, por lo que la cultura es esencial para fomentar la aparición de decisiones de diseño que aporten grandes beneficios de seguridad a tu empresa.

La cultura adecuada también es esencial para rechazar instintivamente las malas decisiones de diseño que crearían problemas continuos que no se pueden solucionar más adelante. Tener una gran cultura de seguridad no se trata solo de lo que se debe hacer, sino también de lo que no se debe hacer. Uno de los aspectos más difíciles de una cultura saludable de seguridad informática es lograr que los empleados se preocupen lo suficiente por el problema para que no se conformen con la apariencia de seguridad. En una cultura saludable de seguridad informática, las personas buscan una seguridad genuina, no solo la apariencia de seguridad. La ilusión de seguridad suele ser mucho peor que la falta real de seguridad.

Esta fue la última conferencia de 2021, y la próxima conferencia se llevará a cabo en 2022, el mismo día de la semana. En la próxima conferencia, comenzaré el quinto capítulo, que trata sobre forecast. En particular, creo que será una presentación bastante interesante porque Lokad logró obtener un resultado muy espectacular en la competencia M5 de forecast. Presentaré este resultado, pero también discutiré las lecciones que se derivan de este modelo en lo que respecta a supply chain.

Ahora, permítanme abordar las preguntas.

Pregunta: En general, ¿los líderes de supply chain consideran la ciberseguridad irrelevante para ellos o no?

Mi impresión es que, en gran medida, sí, pero puede ser algo peor que eso. La apatía es un gran problema, pero incluso cuando los líderes de supply chain se preocupan, tienden a abordar la seguridad informática desde una perspectiva de análisis de riesgos que sería aplicable para riesgos industriales. Este no es el enfoque más eficiente cuando se trata de ciberseguridad. Así que mi punto es que los líderes de supply chain absolutamente no se preocupan lo suficiente por aquello que hoy en día puede destruir sus supply chain, y realmente tienen que familiarizarse con el tipo correcto de remediación.

Pregunta: Dado que la ciberseguridad está en aumento, las inversiones de las empresas en esta industria crecen más rápido que su presupuesto para otro software. ¿Existe la posibilidad de que, en el futuro, los beneficios de tener un sistema de software se vean contrarrestados por grandes costos en ciberseguridad, y que la gente vuelva al papel y lápiz?

No dije que la ciberseguridad estuviera en aumento; dije que el cibercrimen está en aumento. Espero que en algún momento, la ciberseguridad también aumente. Es cierto que las inversiones de las empresas en esta industria están creciendo más rápido que sus presupuestos para otro software. La pregunta es si, en el futuro, los beneficios de tener un sistema de software podrían verse contrarrestados por grandes costos en ciberseguridad, y que la gente vuelva nuevamente al papel y lápiz.

Como decía, debido a que el cibercrimen está en aumento, la gente siente la presión y, por lo tanto, gasta dinero en soluciones de ciberseguridad. De hecho, incluso el FBI recomienda invertir en algún tipo de solución de seguridad. Mi problema con estas soluciones de seguridad es que la seguridad no puede ser algo secundario; la mayor parte debería estar integrada por diseño. Si tu empresa está seleccionando software basado en RFPs, tienes un problema en el núcleo mismo de la empresa, ya que estás eligiendo proveedores de software empresarial que serán extremadamente deficientes en términos de seguridad. Por lo tanto, no importa si decides invertir en alguna solución de seguridad sofisticada después: es demasiado tarde. Por diseño, estás comprometido.

Si volvemos a la analogía del castillo medieval, no puedes diseñar un foso más grande sobre un puente levadizo débil ni hacer que las murallas del castillo sean más altas si no lo son lo suficiente. En la época medieval, la mayoría de los castillos crecían con el tiempo y no se construían de una sola vez. La idea de tener capas aditivas de seguridad funciona si se trata de riesgos físicos, pero en el software, no funciona. Cuantas más líneas de código añades, mayor se vuelve tu problema de seguridad.

Estoy de acuerdo en que el cibercrimen está en aumento y que el gasto en ciberseguridad se incrementa. Sin embargo, si midiéramos la ciberseguridad como una proporción entre las pérdidas reportadas por cibercrimen y el PIB, esta proporción está empeorando. Tenemos menos ciberseguridad mientras gastamos más para combatirlo.

En cuanto a la posibilidad de volver al papel y lápiz, no creo que el mundo retroceda a la era pre-digital. El costo de hacerlo es simplemente demasiado alto. Los beneficios que aporta el software son absolutamente gigantescos, y aunque consideremos que el cibercrimen es un problema significativo, al final, sigue siendo un problema que, en términos de magnitud, es solo un tercio del tamaño del problema de las drogas ilegales. Las drogas ilegales son un problema importante, pero no señalan el fin de nuestra civilización industrial. No creo que la gente vuelva al papel y lápiz. Sin embargo, sospecho que muchos proveedores de software comenzarán a adoptar soluciones tecnológicas más simples.

Para ilustrar este punto, consideremos la vulnerabilidad de Log4j, que impactó al mundo y causó estragos entre las grandes empresas. Esta vulnerabilidad, relacionada con ataques a la supply chain, fue causada por la complejidad y capacidades del componente Log4j. Normalmente, debería ser una pequeña pieza de software que registra errores, pero resultó ser una bestia en términos de capacidades de software. La gente descubrió una manera de explotar esta bestia para lograr consecuencias no deseadas.

En Lokad, no usamos Log4j; nuestra pila está en .NET, y usamos NLog, el componente equivalente en la pila .NET. Sin embargo, a la luz de los problemas dentro de la comunidad Java, mi CTO y yo decidimos eliminar gradualmente NLog y optar por algo mucho más simple. No será un NLog mejorado, sino algo con solo un uno por ciento de la complejidad. Estos registradores son increíblemente capaces, pero sus capacidades se convierten en una gran responsabilidad.

El equivalente a volver al papel y lápiz sería comenzar a reemplazar piezas de software muy poderosas y complejas por piezas de software que sean mucho más pequeñas y menos capaces. Esto puede ayudar a aliviar la carga de los costos de seguridad. En algún momento, se hace evidente que es más barato reimplementar una pequeña pieza de software que haga exactamente lo que necesitas, incluso si tienes que reinventar la rueda, en lugar de usar un componente de código abierto gratuito que incurre en una superficie de ataque extra masiva debido a su tamaño.

En cuanto a los ataques mayores conocidos que impactan a las supply chain, puede haber sesgos en los ataques que logran aparecer en las noticias. Log4j fue un problema mundial masivo porque impactó a muchas industrias, incluyendo la banca, supply chain, los proveedores de computación en la nube y las empresas de videojuegos. Sin embargo, si miramos el ataque al Colonial Pipeline, fue un ataque de ransomware dirigido a una pieza específica de software de facturación. Lo que observo es que el tipo de ataques que aparecen en las noticias son aquellos que reciben mucha cobertura, pero eso no significa que los ataques específicos a la supply chain no estén ocurriendo. Aunque no puedo revelar detalles sobre la base de clientes de Lokad, he sido testigo de ataques de ransomware entre nuestros más de 100 clientes. Es evidente para nosotros cuando no recibimos datos durante una o dos semanas mientras las empresas luchan por remediar la situación, generalmente restaurando sus sistemas desde cero con copias de seguridad. A veces, Lokad termina siendo la única copia de seguridad que tenían. Los ataques severos dirigidos a los sistemas de supply chain están ocurriendo con bastante frecuencia.

Con una muestra bastante pequeña, Lokad cuenta con más de 100 empresas como clientes, pero no es como si tuviéramos un millón. Aun así, actualmente estamos viendo alrededor de media docena de incidentes mayores por año, lo que equivale a un riesgo anualizado del 5% para un incidente significativo de ciberseguridad. Este es un riesgo bastante alto, en mi opinión.

Pregunta: Parece que la ciberseguridad se convierte en el análogo digital de la higiene personal. ¿Crees que las escuelas deberían empezar a enseñar a los niños estas habilidades?

Sí, entiendo tu punto sobre la higiene. Sin embargo, en ciberseguridad, los atacantes son inteligentes. Los virus de la vida real mutan, y es un desafío contener patógenos. Pero hay una diferencia significativa entre enfrentarse a un ataque sin sentido y lidiar con personas que pueden pensar de manera profunda y prolongada acerca de cómo infligirte el mayor daño a ti y a tu empresa.

Estoy de acuerdo en que existe un desafío en enseñar y capacitar a las personas, incluso a los niños, sobre ciberseguridad. Mi creencia personal es que un niño de 12 años es esencialmente tan inteligente como un adulto, solo que le falta la experiencia que tiene un adulto. Así que sí, esto es algo que debe abordarse, incluyendo fraudes y esquemas de ingeniería social. Muchas personas aún caen víctimas de estafas obvias, como los infames correos electrónicos del príncipe nigeriano.

Las escuelas deberían preparar las mentes jóvenes y las nuevas generaciones para enfrentar un mundo que puede ser adverso. Incluso en tiempos relativamente pacíficos, hay personas que te desean daño. El aspecto clave de la ciberseguridad es que una persona que te tiene de mala intención puede estar a miles de kilómetros de distancia y, aun así, lograr hacerte daño a ti, a tu organización y a tus familiares.

En algún momento, las escuelas deberían abordar este tema. Sin embargo, al menos en Francia, todavía es una lucha encontrar profesores que puedan enseñar habilidades básicas de programación. Esta lucha constante dificulta encontrar docentes que puedan enseñar ciberseguridad y seguridad digital a los niños. No obstante, probablemente debería hacerse, pero no tengo muchas esperanzas para esta área en la próxima década.

Ya que no hay más preguntas, me gustaría desearles a todos una Feliz Navidad y nos vemos el año que viene.