00:02 Введение

02:12 Киберпреступность набирает обороты

05:59 Конкурентное окружение

10:41 История на данный момент

13:00 9 кругов ада

14:50 Модель угроз (концепции 1/3)

20:54 Поверхность атаки (концепции 2/3)

25:14 Черный радиус (концепции 3/3)

30:48 Небезопасное оборудование (грехи 1/3)

38:05 Небезопасное программное обеспечение (грехи 2/3)

43:42 Атаки на цепочки поставок (грехи 3/3)

49:22 Народная мудрость (добродетели 1/3)

57:23 Инверсия безопасности (добродетели 2/3)

01:03:28 (Не)безопасность по замыслу (добродетели 3/3)

01:09:56 Заключение

01:12:10 Предстоящая лекция и вопросы аудитории

Описание

Киберпреступность набирает обороты. Вымогательство стало процветающим бизнесом. Благодаря их физически распределённому характеру цепочки поставок особенно уязвимы. Кроме того, повсеместная сложность создает питательную почву для проблем компьютерной безопасности. Компьютерная безопасность интуитивно непонятна по своей сути, потому что именно с этой стороны злоумышленники ищут брешь и эксплуатируют её. В зависимости от особенностей числовых рецептов при оптимизации цепочки поставок, риск может увеличиваться или уменьшаться.

Полная стенограмма

Добро пожаловать в серию лекций о цепочке поставок. Я Жоаннес Верморель, и сегодня я представлю лекцию «Кибербезопасность для цепочки поставок». Современные цепочки поставок в значительной степени зависят от программного обеспечения, и их зависимость с каждым днем растет. Несмотря на огромные преимущества, такие как повышение производительности или улучшенная оперативность, программное обеспечение имеет и серьезные недостатки. Один из таких недостатков — это компьютерная безопасность, которая представляет собой отдельную проблему и может оказаться чрезвычайно дорогостоящей. Однако для цепочки поставок возвращение к эпохе до программного обеспечения невозможно; теперь нельзя прибыльно управлять крупномасштабной цепочкой поставок без программного обеспечения. Таким образом, вопросы компьютерной безопасности необходимо решать решительно.

Первая цель этой лекции — понять масштаб и значимость проблемы компьютерной безопасности, особенно с точки зрения цепочки поставок, а также осознать, что требуется для обеспечения безопасности современной цепочки поставок. Вторая цель лекции — разобраться, что делает компьютерную безопасность столь уникальной и проблематичной, поскольку она глубоко противоречит интуиции. В частности, с точки зрения цепочки поставок, мы хотим понять, какие соображения, применимые к компьютерной безопасности, так противоречат общепринятой мудрости, преобладающей в большинстве кругов цепочки поставок.

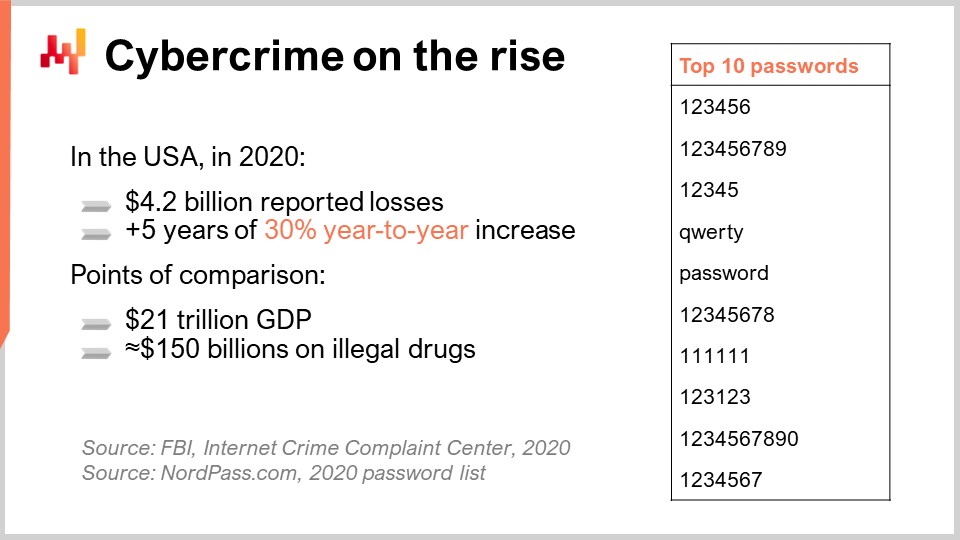

Киберпреступность растет уже более десяти лет. ФБР предоставляет очень интересную статистику по киберпреступности. В прошлом году заявленные убытки в США от киберпреступлений превысили 4 миллиарда долларов. Эти цифры, вероятно, недооценивают масштаб проблемы, так как компании, по разным причинам, склонны занижать масштабы инцидентов. Во-первых, существуют мелкие инциденты, которые особенно трудно оценить и количественно зафиксировать. Например, если из-за незначительного нарушения компьютерной безопасности вы теряете полдня работы склада, это вряд ли станет поводом для официального отчета и предъявления требований о возмещении ущерба, даже если ущерб действительно имел место.

С другой стороны, крупномасштабные инциденты обычно не отражаются в отчетах больших компаний, чтобы не вызвать панику на рынке, особенно если компания является публичной. Таким образом, крупные инциденты, как правило, замалчиваются. Однако наиболее важной и интересной цифрой в этих отчетах является ежегодный рост заявленных убытков, который составляет примерно 30 процентов. ФБР показывает, что эти показатели оставались стабильными на протяжении последних пяти лет. Лично я считаю, что этот рост, скорее всего, сохранится с тенденцией увеличения в течение предстоящего десятилетия. Действительно, значение программного обеспечения продолжает неуклонно расти, и наша современная экономика становится все более зависимой от ПО. Поэтому я предполагаю, что эта тенденция будет расти примерно еще десятилетие, прежде чем достигнет плато.

Киберпреступность уже стала серьезной и продолжает расти; однако это не конец света, особенно если сравнивать её масштаб с другими проблемами. Например, если предположить десятилетний стабильный рост на 30 процентов в год, то убытки от киберпреступлений в США могут достигнуть примерно 50 миллиардов долларов в год. Это сделает масштаб проблемы примерно равным одной трети нелегального рынка наркотиков. Так что, хотя киберпреступность и является большой проблемой, она не представляет собой апокалиптическую угрозу, особенно в сравнении с ВВП США. Тем не менее, эта проблема становится достаточно серьезной, чтобы требовать особого внимания, особенно учитывая, что большая часть расходов ложится на те участники, которые проявляют наименьшее внимание. Эти издержки распределяются неравномерно, и, по моему мнению, цепочки поставок, будучи особенно уязвимыми, несут большую часть этих расходов, чем остальная экономика. В этой группе компании, которые уделяют минимальное внимание, фактически поддерживают основную часть расходов.

Чтобы создать проблему в области компьютерной безопасности, можно скомпрометировать машины, людей или их комбинацию. Техники, использующие уязвимости людей, технически называются методами социальной инженерии, которые могут быть чрезвычайно эффективными в использовании проблем компьютерной безопасности. Однако социальной инженерии заслуживает отдельная лекция, а сегодня цель данной лекции — сосредоточиться на компьютерном аспекте проблемы. Цепочки поставок по своей природе крайне уязвимы. Во-первых, цепочки поставок включают в себя множество машин. Во-вторых, они представляют собой географически распределенные операции. В-третьих, по замыслу, машины в цепочках поставок невероятно взаимосвязаны и зависимы друг от друга. Наконец, в цепочки поставок вовлечено множество людей, что делает ландшафт приложений чрезвычайно сложным. Где есть сложность, там присутствует и хрупкость с точки зрения компьютерной безопасности. В целом, цепочки поставок содержат все ингредиенты, чтобы стать приоритетной мишенью для атак, связанных с компьютерной безопасностью.

Если бы всё было не так запутанно, я хотел бы сразу отметить, что компьютерная безопасность обычно противоречит другим видам безопасности, и, таким образом, улучшение ситуации в плане компьютерной безопасности может фактически создать другие проблемы в сфере безопасности. Чтобы проиллюстрировать этот аспект, который может показаться довольно парадоксальным, рассмотрим случай с data lake (озеро данных). Если вы создаёте озеро данных, в котором собираете все данные о вашей цепочке поставок, вы создаете единую точку отказа. Если в этом озере произойдет утечка, и злоумышленник сможет его скомпрометировать, то один атакующий сможет одновременно вывести все данные. Это заложено в самом понятии озера данных, и не существует обходного решения.

Однако озеро данных имеет и свои преимущества. Если у компании нет озера данных, она подвержена другой категории проблем. Большинство корпоративных мошенничеств основывается на том, что, как правило, в большой организации правая рука не знает, что делает левая, и этот недостаток коммуникации и синхронизации внутри компании может быть использован для совершения различных видов мошенничества. Один из способов смягчения этих проблем заключается в объединении всех данных, чтобы такие мошеннические действия стали гораздо более очевидными, ведь все части складываются вместе. В этом смысле наличие озера данных может стать отличным способом противодействия разнообразным видам мошенничества, которые иначе остались бы незамеченными лишь из-за того, что данные не могут быть объединены. Таким образом, мы видим, что наличие озера данных создает проблему компьютерной безопасности, но также является частью решения для предотвращения различных видов мошенничества, которые могут оказаться чрезвычайно дорогостоящими для компании.

Мы видим, что компьютерная безопасность сводится к компромиссам, не только между затратами, связанными с механизмами безопасности, но и к компромиссам с другими видами безопасности, выходящими за рамки конкретной области компьютерной безопасности.

Эта лекция — седьмая лекция четвертой главы о цепочке поставок, и эта четвертая глава посвящена вспомогательным наукам цепочки поставок. Вспомогательные науки охватывают темы, которые не являются непосредственно цепочкой поставок, но имеют фундаментальное значение для современной практики в области цепочек поставок.

С начала этой четвертой главы мы поднимались по лестнице абстракции. Мы начали с физики вычислений, а затем перешли к программному обеспечению, начиная с его основного элемента, а именно алгоритмов. Затем мы рассмотрели два конкретных типа достаточно сложных алгоритмов — математическую оптимизацию и машинное обучение, которые имеют ключевое значение для цепочек поставок. В частности, мы увидели, что и математическая оптимизация, и машинное обучение работают на основе парадигм программирования. Таким образом, мы сделали небольшой крюк через лекцию о языках и компиляторах, которая, вероятно, является одной из самых недооценённых тем в кругах специалистов по цепочкам поставок, если говорить о компьютерных знаниях.

В последней лекции мы углубились в программную инженерию, сосредоточившись на людях, создающих программное обеспечение для управления цепочкой поставок, а не на машинах. Сегодня, после того как мы рассмотрели, что необходимо для создания программного обеспечения, необходимого для функционирования вашей цепочки поставок, мы сосредоточимся на том, что требуется для разрушения и отключения именно этого программного обеспечения, которое должно обеспечивать работу вашей цепочки поставок.

Оставшаяся часть этой лекции будет разделена на три блока. Во-первых, мы рассмотрим три ключевых концепции, которые представляют интерес для понимания компьютерной безопасности. Хотя компьютерная безопасность глубоко противоречит интуиции, это не значит, что она не поддается рациональному и логическому анализу. Во-вторых, мы проанализируем и перечислим ряд распространенных корневых причин, лежащих в основе многих, если не большинства, сегодняшних проблем компьютерной безопасности. В частности, мы увидим, что трудно не ощутить перегрузку, учитывая весь масштаб этих причин. Наконец, мы рассмотрим, что можно сделать для, хотя бы, смягчения рисков в области компьютерной безопасности. Мы увидим, что большая часть знаний, доступных с положительной стороны, то есть о том, что можно сделать, представляет собой отрицательное знание, подчеркивающее, чего следует избегать, а не то, что следует делать. Я постараюсь охватить все эти темы с точки зрения цепочки поставок; однако, есть много аспектов, которые не являются исключительно специфичными для цепочки поставок с точки зрения компьютерной безопасности.

Чтобы подумать о решении, нам сначала нужно уточнить проблему, которую мы пытаемся решить. Именно таким было мое мышление в третьей главе этой серии, посвященной персоналу цепочки поставок. Действительно, специалисты по цепочкам поставок пытаются кристаллизовать те самые проблемы, которые мы пытаемся решить, а в компьютерной безопасности существует аналог в виде модели угроз. Модель угроз — это буквально инструмент для кристаллизации той проблемы, которую мы пытаемся устранить с точки зрения безопасности. Компьютерная безопасность достаточно неуловима, расплывчата и разнообразна; очень сложно логически анализировать проблемы компьютерной безопасности. При обсуждении вопросов безопасности очень трудно избежать проблемы сдвига целей в ходе дискуссии, даже если участники обсуждения действуют добросовестно.

Например, если мы обсуждаем угрозу того, что сотрудник опубликует пароль, что проще, чем кажется, даже если сотрудник не ошибается, дискуссия не должна отклоняться к другим видам угроз, таким как использование слабых или распространенных паролей. Четкое осмысление угрозы имеет первостепенное значение в компьютерной безопасности, поскольку плохо продуманное решение проблемы часто оказывается хуже исходной проблемы. Если компания решит, что для ограничения проблемы раскрытия паролей необходимо применить дисциплинарные меры к сотрудникам, признанным виновными в разглашении своих паролей, такой подход, скорее всего, обернется плачевными последствиями. Вместо того, чтобы искать поддержку, сотрудники начнут скрывать проблемы, связанные с их паролями, что в долгосрочной перспективе усугубит ситуацию.

Интересно, что модели угроз вынуждают вас выбирать, с какими проблемами бороться, определять угрозы, которым вы собираетесь противостоять, и те, которые оставите без внимания, даже если угроза реальна. Например, рассмотрим следующую угрозу: как быть с предателем-сотрудником, имеющим привилегированный доступ к озеру данных? Что произойдет, если этот человек воспользуется своими высокими привилегиями для вывода данных? Это угроза, но решите ли вы бороться именно с этой угрозой или нет? У вас ограничены ресурсы и время. Борьба с этой конкретной угрозой может оказаться чрезвычайно дорогостоящей, поэтому моделирование угроз помогает принять решение, что в некоторый момент существуют угрозы, против которых борьба просто слишком затратна. Ваши ресурсы и время можно эффективнее использовать для устранения других видов угроз, которые могут быть не менее опасными, но значительно дешевле и проще в решении.

В связи с этим будьте осторожны с аналогиями. Те угрозы, с которыми вы сталкиваетесь в области компьютерной безопасности, совершенно не похожи на угрозы, связанные с промышленными или физическими рисками. Компьютерная безопасность связана с противниками – людьми, которые умеют думать и адаптировать свои действия к вашим практикам и политикам. Например, если у вас хорошо документированы процессы безопасности, злоумышленник может воспользоваться этой документацией, чтобы выявить ваши слабые места. Я не хочу сказать, что у вас не должно быть никакой документации по безопасности; моя мысль заключается в том, что когда речь идет о компьютерной безопасности, противники умны и могут воспользоваться всем, что вы им предоставите, даже если это ваши собственные процессы безопасности. Таким образом, моделирование угроз действительно помогает начать осмысливать подобные проблемы.

В физическом мире поверхность атаки – это нечто вполне очевидное. Если подумать о средневековом замке, то атакуемой поверхностью были бы стены и подъемный мост. Однако в компьютерном мире ситуация гораздо сложнее. В контексте компьютерной безопасности даже на первый взгляд незначительные элементы могут быть атакованы. Одно из ключевых соображений касательно поверхностей атаки заключается в том, что они всегда больше, чем кажется на первый взгляд.

Реальным примером этому является кабель OMG, который выглядит как совершенно обычный USB-кабель, но внутри которого находится микрокомпьютер, способный скомпрометировать любой компьютер простым подключением кабеля. Этот недорогой аппарат можно приобрести всего за 139 долларов, что демонстрирует, насколько доступны могут быть такие поверхности атаки.

Что касается поверхностей атаки, каждое отдельное устройство и программное обеспечение имеет свою собственную поверхность атаки, независимо от того, насколько оно кажется незначительным. Кроме того, в случае цепочки поставок очень сложно даже идентифицировать все поверхности атаки. Shadow IT, который широко распространен в мире цепочки поставок, и устройства, принадлежащие сотрудникам (модель “принеси своё устройство”), являются дополнительными точками входа для злоумышленника в вашу цепочку поставок. Речь идет не только о том, что управляется ИТ-командой, но и обо всем, что не курируется вашей ИТ-командой, но так или иначе способствует функционированию вашей цепочки поставок.

Идея поверхности атаки заключается в том, чтобы прояснить, что можно атаковать, а не сосредотачиваться на том, как именно может быть проведена атака. С точки зрения концепции, интересность идеи поверхности атаки в том, что она заставляет вас создать некую карту всех элементов, которые могут быть скомпрометированы так или иначе. С точки зрения цепочки поставок любое программное обеспечение с возможностями программирования, такое как электронные таблицы Excel spreadsheets или скрипты на Python, обладает поистине огромной поверхностью атаки, если возможность программирования или широкая совместимость реализована с помощью универсального языка программирования. Таким образом, что касается цепочки поставок и учитывая объем происходящей конфигурации, поверхность атаки, как правило, весьма обширна.

Теперь, как третья концепция, у нас есть зона поражения, способ измерить общий потенциальный ущерб от события в области безопасности. Когда вы начинаете думать в терминах зоны поражения, вы не задаетесь вопросом, произойдет ли это событие; вы просто начинаете размышлять: “Когда оно произойдет, какова будет фактическая зона поражения проблемы?” Идея заключается в том, чтобы думать о последствиях, независимо от применяемых мер по устранению. Если и когда это событие произойдет, каковы будут его последствия?

Если вернуться к аналогии с замком, то зона поражения в мире компьютеров может быть невероятно большой. Например, в случае атаки на Colonial Pipeline скомпрометированная система была всего лишь небольшой её частью – просто системой выставления счетов. Фактическая зона поражения от компрометации системы выставления счетов одной компании затронула весь штат Техас. Это дает представление о реальной зоне поражения проблем компьютерной безопасности, когда речь заходит о цепочках поставок.

С появлением облачных вычислений зоны поражения значительно расширились. Хотя облачные вычисления являются крайне конкурентоспособной бизнес-моделью и ИТ-операционной моделью, они несут за собой огромные зоны поражения. Если злоумышленник получает административный контроль над вашими облачными ресурсами, он может одновременно отменить работу всего вашего комплекса приложений, создав единую точку отказа с далеко идущими последствиями. Факт переноса приложений в облако склонен усугублять проблему взаимосвязанности, что приводит к увеличению зон поражения.

Когда вы переносите приложения в облако, вам становится проще объединять их с другими облачными приложениями, что приносит реальные бизнес-преимущества. Однако с точки зрения зон поражения вы создаете огромные взаимозависимости, которые злоумышленник может использовать для создания зоны поражения поразительного масштаба.

С точки зрения цепочки поставок, размышления о зоне поражения – это хороший способ подумать о методах смягчения этих зон. Если вернуться к другому примеру, рассмотрим, как я описывал на предыдущей лекции, у нас есть два типа программных элементов в управлении цепочками поставок. Есть транзакционные элементы, которые представляют собой саму систему управления цепочками поставок, например, учет уровня запасов. Затем есть аналитические элементы, включающие оптимизацию цепочки поставок, такую как прогнозирование, планирование и различные статистические анализы данных.

Если мы решим держать все аналитические программные элементы в строгой изоляции от производственной среды, так чтобы аналитическая часть вашего комплекса приложений могла читать данные из транзакционных систем, но никогда не записывала в них ничего, это означает, что в случае компрометации аналитических систем зона поражения ограничится аналитической частью вашего комплекса приложений. Говоря проще, если программное обеспечение для прогнозирования скомпрометировано, это не затрагивает программное обеспечение, которое отслеживает ваши уровни запасов.

Теперь давайте рассмотрим коренные причины и источники проблем компьютерной безопасности. Что касается аппаратного обеспечения, ситуация совершенно ужасная. Короче говоря, бочка течет повсюду, и все сообщество постоянно использует скотч в попытке поспешно исправить постоянно возникающие проблемы. Практически всё в области аппаратного обеспечения сегодня сломано.

Например, все современные процессоры практически сломаны. В 2018 году команда исследователей в области безопасности обнаружила два новых класса уязвимостей в современных процессорах, названных Spectre и Meltdown. Эти уязвимости используют возможности предсказания ветвлений, присущие современным процессорам. Как вы могли помнить из лекции о современных вычислениях для цепочки поставок, мы видели, что современные процессоры имеют очень глубокие конвейеры выполнения, и один из способов достижения высокой производительности – это предсказание ветвлений. Оказывается, этот механизм предсказания ветвлений, который встречается во всех современных процессорах на рынке, может быть использован для нарушения границ безопасности. Эту ситуацию сложно решить, потому что она является фундаментальным дефектом проектирования, связанным с использованием предсказания ветвлений в процессорах с самого начала.

У процессоров масса проблем, и я даже не буду упоминать те, которые связаны со случайными “задними дверями” из-за поддержки устаревших систем. Но оказывается, что и память тоже неисправна. Существует класс атак, называемых атаками Rowhammer, которые используют физическую организацию современных ячеек памяти, встречающихся в высокоплотной современной оперативной памяти. Можно вызвать ошибки памяти и использовать их для утечки данных с устройств. Нет реального обходного пути, даже если у вас ECC DRAM (память с коррекцией ошибок), которая обычно используется в серверах производственного уровня. ECC лишь замедляет атаки Rowhammer; она не может их предотвратить. Всё, что нужно для проведения атаки Rowhammer, это заставить устройство выполнить веб-страницу с включенным JavaScript, после чего можно непосредственно утекать данные из памяти устройства. Не только процессоры и память неисправны, но и USB тоже сломан. Что касается USB, можно с уверенностью предположить, что любое USB-устройство, которое вы подключаете к вашему устройству, может скомпрометировать подключенное устройство. Мы видели пример с кабелем “Oh My God” на предыдущем слайде, но по сути проблема гораздо глубже. Корень проблемы заключается в очень плохих решениях, принятых десятилетия назад в отношении USB, особенно когда речь идет о plug-and-play.

С точки зрения пользовательского опыта, замечательно, что, когда вы подключаете устройство к вашему компьютеру, оно сразу же начинает работать. Однако за кулисами происходит следующее: в USB-контроллере содержится масса интеллектуальных механизмов для автоматического импорта драйверов и автоматического включения всевозможных функций, которые могут быть использованы как точки входа для злоумышленника, чтобы захватить управление вашим устройством. Таким образом, все эти функции plug-and-play очень удобны для пользователя, но представляют собой полный кошмар с точки зрения кибербезопасности.

Кстати, многие, если не большинство, Wi-Fi чипсеты также имеют ужасные уязвимости безопасности. Исследователи в 2017 году показали, что чипсеты, произведенные Broadcom, которые широко использовались как в iPhone, так и в телефонах Samsung, были неисправны. Всё, что требовалось злоумышленнику для взлома устройства, — это находиться в пределах действия Wi-Fi и иметь активный Wi-Fi для дистанционного управления устройством.

С точки зрения цепочки поставок, мы видим, что не только традиционное оборудование в значительной степени неисправно, но и географическое распределение, которое может быть еще более усилено, если в вашей цепочке поставок используется IoT, подвержено всем описанным выше проблемам и даже большему числу проблем. Злоумышленнику часто удается получить физический доступ к вашему оборудованию, или, по крайней мере, становится гораздо сложнее предотвратить физический доступ к любому устройству, которое может быть подключено к вашей цепочке поставок. Таким образом, с точки зрения аппаратного обеспечения цепочки поставок по своей сути крайне уязвимы.

Как мы видели, ситуация с аппаратной безопасностью ужасна, поэтому не стоит удивляться, что положение дел с программной безопасностью тоже плачет. Я не собираюсь перечислять все уязвимости, которые можно найти в программном обеспечении; ключевая идея заключается в том, что каждый отдельный уровень несет свои собственные проблемы компьютерной безопасности. Можно говорить об операционных системах, виртуальных машинах, гипервизорах, фреймворках для приложений, веб-серверах и так далее. Все эти уровни столкнулись с чередой серьезных проблем в области компьютерной безопасности.

Однако, хотел бы отметить, что с точки зрения программного обеспечения даже те компоненты, которые должны вас защищать, могут обернуться серьезной проблемой. Например, антивирусы представляют собой целый класс проблем безопасности. Антивирус – это программное обеспечение, работающее с огромными привилегиями на устройстве, просто потому что оно должно иметь возможность сканировать, что делают все остальные процессы. По необходимости, антивирус работает с высокими привилегиями, что делает его главным мишенью для злоумышленника. Более того, антивирус, если он вообще установлен, присутствует на многих устройствах в компании, так что это одно и то же программное обеспечение с очень высокими привилегиями, которое фактически установлено на множестве машин. Это действительно главная мишень для злоумышленника, и угадайте что? Многие злоумышленники в наши дни прямо нацеливаются на антивирусы. Кстати, это то, что вы видите на экране: исследователи безопасности показывают, как скомпрометировать существующий антивирус на рынке, чтобы использовать его для извлечения данных из целевого устройства.

Однако проблемы с антивирусами очень глубоки. Антивирус по своей сути представляет собой вычислительно затратное программное обеспечение. В результате, антивирусы неизбежно включают в себя множество низкоуровневых трюков программирования для достижения необходимого уровня производительности. К сожалению, чем больше низкоуровневых ухищрений используется в вашем программном обеспечении для достижения высокой вычислительной производительности, тем больше получается поверхность атаки, ведь вы открываете себя для низкоуровневых проблем. Кроме того, антивирусы по своей конструкции – это программные компоненты, которые должны постоянно взаимодействовать с внешним миром. Обычно антивирус бесполезен, если он не обновляется постоянно с последним набором сигнатур и логики для обнаружения новейших вредоносных программ. Таким образом, вы получаете программу, которая увеличивает поверхность атаки, просто потому что ей нужно подключаться к сети и выполнять множество других задач.

Лично я считаю, что большинство антивирусных решений причиняют больше вреда, чем пользы, на сегодняшнем корпоративном программном обеспечении рынке. Но реальность такова, что примерно то же самое можно сказать о большинстве решений в области безопасности. В последние годы возникали серьёзные мировые инциденты, когда злоумышленники специально нацеливались на некоторые решения в области безопасности, просто потому что эти решения обладали теми же ключевыми характеристиками, что и антивирусы: высокими привилегиями, обширными возможностями и высокой связностью, что делает их главным объектом для атак.

Подводя итоги с точки зрения цепочки поставок, хотел бы отметить, что тип корпоративного программного обеспечения, распространённого в кругах управления цепочками поставок, как правило, обладает ужасной безопасностью из-за своей внутренней сложности. Уже сложно обеспечить безопасность программного обеспечения, которое является лёгковесным; а когда речь идёт о сильно раздувшемся продукте, который постоянно растёт на протяжении десятилетий, это становится практически неразрешимой задачей.

Наконец, атаки на цепочку поставок представляют интерес как по крайней мере по двум совершенно различным причинам. Во-первых, атаки на цепочку поставок интересны тем, что за последние несколько лет они резко возросли. Мое личное предсказание заключается в том, что эти атаки, вероятно, станут одной из доминирующих форм компьютерных атак в следующем десятилетии. Во-вторых, наличие ключевого слова “цепочка поставок” в названии атаки может вызывать много путаницы, особенно при обсуждении с аудиторией, связанной с цепочками поставок. Атака на цепочку поставок — это просто атака, нацеленная на одну из ваших зависимостей в программном обеспечении. Например, атаковать Amazon напрямую, или программное обеспечение, производимое напрямую Amazon, может оказаться очень сложной задачей. Возможно, команды Amazon очень уверены и компетентны, а их программное обеспечение отлично сконструировано, с минимальным числом уязвимостей, из-за которых можно воспользоваться. Однако как быть со всеми зависимостями или частями программного обеспечения, которые используются Amazon, но не были изначально созданы или спроектированы Amazon? Все эти элементы, например, характерны для программного обеспечения с открытым исходным кодом. В настоящее время каждый поставщик в массовом порядке использует программное обеспечение с открытым исходным кодом. Назовите любую крупную компанию на сегодняшний день; скорее всего, она активно использует компоненты программного обеспечения с открытым исходным кодом.

Если вернуться к примеру с Amazon, что насчёт взлома одного из компонентов с открытым исходным кодом, используемых Amazon, если мне не удаётся скомпрометировать сам Amazon напрямую? Именно в этом заключается суть атаки на цепочку поставок. Оказалось, что в прошлую пятницу, вероятно, произошёл один из крупнейших за десятилетие инцидентов в области компьютерной безопасности с обнаруженной “катастрофической” уязвимостью Log4j. Короче говоря, Log4j — это компонент с открытым исходным кодом, используемый для логирования ошибок. По сути, когда программное обеспечение сталкивается с ошибкой, необходимо иметь возможность отследить её после случившегося, и когда ошибка возникает, обычно требуется зафиксировать её. Это основная функция логгера, такого как Log4j. Буква “j” в Log4j обозначает Java, которая, в мире корпоративного программного обеспечения, является одним из доминирующих стэков. Для всего программного обеспечения, реализованного на Java, большинство продуктов нуждаются в логгере, и, скорее всего, большинство из них уже используют Log4j.

Оказалось, что в прошлую пятницу в Log4j была обнаружена катастрофическая уязвимость, оцененная в 10 из 10 по шкале критичности безопасности. Поскольку этот конкретный компонент подвергался пристальному вниманию, и в результате этой одной уязвимости по всему миру разразился масштабный хаос, сегодня была обнаружена вторая критическая уязвимость. Это и есть суть атаки на цепочку поставок: небольшой компонент, на первый взгляд безобидный, о котором вы, возможно, никогда не слышали или даже не подозревали, что от него зависите, оказывается в ядре вашей системы и может создать огромное количество проблем, приводя к появлению уязвимостей.

С точки зрения цепочки поставок, оказывается, что современные цепочки поставок особенно уязвимы для подобных атак. Это происходит потому, что современные цепочки поставок сильно взаимосвязаны. Скорее всего, ваша компания, если вы управляете современной цепочкой поставок, тесно связана программным обеспечением как с поставщиками, так и с клиентами. Это может проявляться через EDI, но также может принимать различные формы компьютерной интеграции между компаниями. В контексте атак на цепочку поставок это означает, что атаковать могут не только те зависимости, которые напрямую связаны с вами; достаточно скомпрометировать одну из зависимостей вашего поставщика или клиента. С точки зрения поверхности атаки, цепочки поставок по своей природе очень уязвимы и экспонированы.

Пока что ситуация выглядит довольно мрачно, и я считаю, что это точное описание современного состояния компьютерной безопасности. У нас масса проблем, и я опасаюсь, что в этом последнем разделе мы обсудим, что можно с этим сделать. Но позвольте сразу сказать: сейчас это тяжелая и чрезвычайно сложная борьба, и вам время от времени придётся быть готовыми к поражениям. То, что это очень сложно, не означает, что мы не должны стремиться улучшить безопасность.

Начнём с общепринятой мудрости в области компьютерной безопасности. FBI имеет топ-5 рекомендаций в этой сфере. Рассмотрим эти рекомендации. Первая рекомендация — делать резервное копирование, проверять его работоспособность и хранить копии в офлайн-режиме. В целом, это хорошая рекомендация. Однако идея хранения резервных копий в офлайне несколько нереалистична. Это очень дорого и сложно. Чтобы резервная копия имела хоть какую-то ценность, её нужно создавать часто. Резервная копия, которой месяц, обычно бесполезна. Если вы создаёте резервные копии очень часто — каждый день, каждый час или даже каждую минуту — становится сложно поддерживать по-настоящему офлайн-копию. Мой совет — держать резервные копии в строгой изоляции. При резервном копировании сосредоточьтесь на быстром восстановлении. Главное — не наличие плана резервного копирования, а план восстановления, если ваша прикладная инфраструктура окажется скомпрометированной.

Вторая рекомендация — использовать многофакторную аутентификацию. Снова, это хорошая рекомендация, поскольку пароли небезопасны. Однако проблема многофакторной аутентификации заключается в том, что очень часто у вас есть лишь иллюзия её наличия. Например, если у вас есть пароль и подтверждение по телефону, можно сказать, что это двухфакторная аутентификация. Но если я могу сбросить пароль, имея телефон в руке, это всего лишь аутентификация с одним фактором. При использовании многофакторной аутентификации убедитесь, что эти факторы действительно изолированы и не превращаются в однокомпонентную аутентификацию, когда один фактор замещает остальные.

Третья рекомендация — обновлять и патчить ваши системы. Это хорошая практика; однако слишком много хорошего может обернуться плохим. Одна из самых серьезных проблем в наши дни — атаки на цепочку поставок, когда мы зависим от автоматических обновлений программного обеспечения. Если злоумышленнику удастся провести атаку на цепочку поставок, скомпрометировав какой-либо компонент с открытым исходным кодом, а таких компонентов — тысячи, то, просто позволив автообновлениям сработать, этот вредоносный код попадет в ваши системы. Это становится все более опасным. Большинство проблем с аппаратным обеспечением USB связано с возможностями автоматического обновления микропрограмм. Таким образом, хотя важно обновлять и патчить системы, всегда следует учитывать, не создаёте ли вы ещё большую проблему безопасности.

Четвёртая рекомендация — убедиться, что ваши решения по безопасности обновлены. Что касается этой рекомендации, я не до конца уверен, что подразумевается под “решением по безопасности”. Эта рекомендация кажется прямо результатом лоббистских усилий какой-либо компании, занимающейся безопасностью. Большая часть того, что сегодня рекламируется как решения по безопасности, может не сделать вашу цепочку поставок или компанию более защищённой. Тем не менее, если у вас есть какое-либо программное обеспечение, обычно лучше держать его в актуальном состоянии, будь то решение по безопасности или любое другое.

Последняя рекомендация — пересмотреть и отработать свой план реагирования на инциденты. Эта рекомендация неплохая, но, на мой взгляд, она не заслуживает попадания в топ-5. Такой подход больше подходит для устранения промышленных аварий, например, риска пожара, но не обязательно для проблем компьютерной безопасности. Моя личная рекомендация номер четыре в сфере безопасности состоит в том, чтобы знать свои модели угроз, понимать поверхность атаки и знать радиус потенциального взрыва. Сам факт, что вы осознаёте, как вы уязвимы и какие проблемы могут возникнуть, значительно помогает в предотвращении инцидентов. Знание в области компьютерной безопасности является ключевым.

Моя личная рекомендация номер пять состоит в том, что компьютерная безопасность — это культура, а не процесс и не решение. Это просто напоминание о том, что ни один список проверок не принесёт долгосрочной пользы вашей компании. Это культура.

Что касается инверсии безопасности, кажется, что наши интуитивные ожидания относительно образцов для подражания или того, кому следует доверять в области компьютерной безопасности, неизменно оказываются неверными. Организации, которые снаружи кажутся наиболее безопасными, как правило, являются худшими, в то время как организации, выглядящие сомнительно или даже подозрительно, часто оказываются лучшими. Это и есть суть парадокса инверсии безопасности.

В качестве анекдотического свидетельства, я хотел бы упомянуть доклад 2014 года об аэропортовой безопасности, в котором два исследователя безопасности показали, что с точки зрения компьютерной безопасности аэропорты действительно находятся в плачевном состоянии. Безопасность настолько слаба, что это почти комично, если бы не было так серьёзно. Вы ожидали бы, что международные аэропорты обладают невероятно строгой компьютерной безопасностью, но реальность оказывается совершенно иной. Компьютерная безопасность — это буквально полный фарс, с целой энциклопедией уязвимостей, демонстрирующих полную некомпетентность, безразличие и апатию.

Этот доклад соответствует моему собственному профессиональному опыту. Будучи профессиональным хобби, я уже более десяти лет провожу технологические аудиты от имени инвестиционных компаний. Мне довелось провести аудит десятков технологических компаний, и я заметил, что чем безопаснее выглядит компания внешне или по контексту, тем хуже, по сути, её компьютерная безопасность. Компании, работающие в сфере обороны и безопасности, как правило, имеют чрезвычайно слабую защиту, в то время как фирмы из «серых» областей, такие как сайты ставок и взрослые сайты, как правило, обладают отличной компьютерной безопасностью.

Такие же проблемы наблюдаются даже в рамках одной конкретной отрасли. Например, в здравоохранении я видел, как безопасность устройств, используемых хирургами во время операций, была абсолютно плачевной, в то время как компьютерная безопасность торговых автоматов в больнице была довольно хорошей. Интуитивно можно подумать, что всё, что используется в операционной, должно быть невероятно защищено, поскольку на кону жизнь пациента, но всё оказывается наоборот. Торговый автомат оказывается надёжнее устройств, используемых хирургом.

Эта контринтуитивная инверсия, как я считаю, объясняется простой закономерностью Дарвинизма. Ни один международный аэропорт никогда не обанкротился из-за масштабных проблем с компьютерной безопасностью, и им даже не разрешается терпеть неудачу. В результате они могут годами мириться с постоянными проблемами компьютерной безопасности, демонстрируя поразительное безразличие. Напротив, если вы управляете компанией, эксплуатирующей приложение для онлайн-ставок, и позволяете хакерам выводить деньги, поскольку они могут менять исход ставок, вы долго не протянете, и никто не придёт вам на помощь.

В качестве анекдотического свидетельства, я хотел бы упомянуть доклад 2014 года об аэропортовой безопасности. В этом докладе два исследователя безопасности показали, что с точки зрения компьютерной безопасности аэропорты действительно плохи. Безопасность настолько оставляет желать лучшего, что это почти комично, если бы не было так серьёзно. Это совершенно противоположно тому, чего можно было бы ожидать; вы предполагали, что международные аэропорты обладают невероятно строгой компьютерной безопасностью. Однако компьютерная безопасность в аэропортах — это буквально полный фарс. Эти исследователи показали, что речь идёт не об одной уязвимости, а об энциклопедии уязвимостей, многие из которых демонстрируют полную некомпетентность, безразличие и апатию.

Этот доклад соответствовал моему собственному профессиональному опыту. Будучи профессиональным хобби, я уже более десяти лет провожу технологические аудиты от имени инвестиционных компаний. Мне довелось провести аудит десятков технологических компаний, и я заметил, что чем безопаснее выглядит компания на первый взгляд или по контексту, тем хуже оказывается её фактическая компьютерная безопасность. Например, компании, работающие в оборонной и охранной сферах, как правило, имеют чрезвычайно слабую защиту, в то время как компании, работающие в “серой” зоне, такие как сайты ставок или взрослые сайты, обладают отличной компьютерной безопасностью.

Интересно, что те же проблемы возникают даже в рамках одной отрасли. Например, в здравоохранении безопасность устройств, используемых хирургом во время операции, оставляет желать лучшего, в то время как компьютерная безопасность торговых автоматов в коридоре больницы довольно высока. Интуитивно можно подумать, что всё, что попадает в операционную, должно быть невероятно защищено, поскольку на кону жизнь пациента, но всё оказывается наоборот. Торговый автомат оказывается более защищённым, чем устройства, используемые хирургом.

Эта контринтуитивная инверсия, как я считаю, является простой закономерностью Дарвинизма. Ни один международный аэропорт никогда не обанкротился из-за масштабных проблем с компьютерной безопасностью, и им даже не разрешается терпеть неудачу. В результате они могут годами мириться с постоянными проблемами компьютерной безопасности, демонстрируя поразительное безразличие. Напротив, если вы управляете компанией, эксплуатирующей приложение для онлайн-ставок, и позволяете хакерам выводить деньги, поскольку они могут изменять исход ставок, вы долго не протянете, и никто не придёт вам на помощь.

В результате такие люди по сути являются выжившими. Именно они сделали всё необходимое для защиты своих систем. Что касается цепочки поставок, главный вывод в том, что если вы ищете реальную помощь в области компьютерной безопасности для защиты вашей цепочки поставок, не ищите бывших военнослужащих с безупречной репутацией. Вместо этого ищите системного администратора или кого-то, кто имел дело с взрослым сайтом или онлайн-ставками — именно в таких крайних сферах требуются настоящие навыки, талант и преданность, чтобы выжить. Иначе компания перестанет существовать под их руководством.

В заключительной части о том, что можно сделать в сфере компьютерной безопасности, я хотел бы осветить роль дизайна. Когда речь заходит о компьютерной безопасности, многие так называемые эксперты говорят, что необходимо обучать ваши команды. Лично я не так уверен, поскольку нельзя научить людей не допускать ошибок. Даже самые умные люди устают, болеют и время от времени совершают чрезвычайно глупые ошибки. Нельзя полагаться исключительно на обучение. Компьютерная безопасность не похожа на военную: вы не можете просто отправить людей на интенсивную подготовку, чтобы они действовали по интуиции. Чаще всего ситуация требует от вас спокойствия и тщательного обдумывания происходящего. В противном случае, предпринятые меры по исправлению скорее всего окажутся хуже исходной проблемы.

На мой взгляд, если в вашей организации существует проблема в проектировании в области компьютерной безопасности, никакое количество обучения или лоскутного скотча не исправит проблему. Это будет битва, которую нельзя выиграть. Когда вы подходите к делу с точки зрения дизайна, вы ищете решения или аспекты, которые могут иметь огромное влияние на модели угроз, поверхности атаки и радиус взрыва. Вы хотите принимать такие проектные решения, которые устраняют как можно больше категорий моделей угроз, исключают целые поверхности атаки и ограничивают потенциальный радиус взрыва.

Например, говоря о поверхностях атаки, учтите связанные с этим решения в проектировании. Если ваша организация отбирает поставщиков программного обеспечения с помощью запросов предложений (RFP) или запросов котировок (RFQ), будьте уверены, что у вас возникнут масштабные проблемы с компьютерной безопасностью по своей сути из-за этих RFP и RFQ. Почему так происходит? Потому что, если вы выбираете корпоративных поставщиков программного обеспечения на основе RFP или RFQ, вы выбираете тех, кто сможет отметить все пункты, поскольку их будет очень много. Типовой запрос по цепочке поставок будет включать сотни пунктов, касающихся возможностей и функций программного обеспечения. Когда вы проводите отбор корпоративных поставщиков через RFP, вы на самом деле выбираете тех, у кого продукты чрезвычайно раздуты с множеством функций и возможностей, что, в свою очередь, приводит к огромной поверхности атаки. Чем больше возможностей и функций, тем больше поверхность атаки. Если каждый поставщик программного обеспечения отбирается через этот процесс, в итоге вы получаете инфраструктуру с безумно большой поверхностью атаки, особенно если учитывать, что проблемы цепочки поставок развиваются медленно.

Такие же проектные решения могут также существенно влиять на радиус взрыва. Например, подход к данным имеет довольно драматические последствия с точки зрения цепочки поставок. Большинство персональных данных просто не пригодны для какой-либо оптимизации цепочки поставок. Если вы хотите иметь лучшие прогнозы и лучшее планирование, вам не нужно знать имена и фамилии ваших клиентов. Идея, и это практика, принятная Lokad более десяти лет назад, заключается в том, чтобы рассматривать персональные данные как обузу, а не как актив. С точки зрения радиуса взрыва, это означает, что если системы когда-либо будут взломаны, ущерб будет намного меньше, если персональные данные не утекут. Да, плохо, если все уровни запасов становятся публичными, но это не окажет столь негативного влияния на вашу компанию, как утечка персональных данных. Это аспект проектирования организации цепочки поставок, который может иметь огромные последствия по части радиуса взрыва.

Лучшие проектные решения — это те, которые устраняют целые классы проблем. Роль культуры компьютерной безопасности в компании заключается в том, чтобы позволить организации развивать правильные понимания того, какие проектные решения следует принимать для защиты компании. Правильные проектные решения являются продуктом выстроенной культуры вокруг компьютерной безопасности.

Это приводит меня к выводу, что компьютерная безопасность слишком важна, чтобы оставлять её исключительно на плечах ИТ-специалистов. К компьютерной безопасности следует подходить как к культуре внутри компании, которая является общей ответственностью, а не просто обязанностью людей, в должностном названии которых присутствует ключевое слово «безопасность». Как мы обсуждали ранее в этой лекции, компьютерная безопасность часто конкурирует с другими видами безопасности в компании, поэтому считать, что специалист по компьютерной безопасности сможет вас спасти, — иллюзия. Они могут решать лишь одну грань проблемы, и именно поэтому культура имеет решающее значение для возникновения проектных решений, приносящих большие преимущества в безопасности вашей компании.

Правильная культура также необходима для того, чтобы интуитивно отвергать плохие проектные решения, которые создадут постоянные проблемы, которые невозможно исправить позже. Наличие отличной культуры безопасности — это не только вопрос того, что нужно делать, но и того, чего не следует делать. Один из самых сложных аспектов здоровой культуры компьютерной безопасности заключается в том, чтобы заинтересовать сотрудников проблемой настолько, чтобы они не довольствовались лишь видимостью безопасности. В здоровой культуре компьютерной безопасности люди стремятся к подлинной безопасности, а не только к её внешнему виду. Иллюзия безопасности часто бывает гораздо хуже, чем её реальное отсутствие.

Это была последняя лекция 2021 года, а следующая лекция состоится в 2022 году, в тот же день недели. В следующей лекции я начну пятый раздел, который посвящён прогнозированию. В частности, я считаю, что эта презентация будет довольно интересной, поскольку Lokad удалось добиться очень впечатляющего результата в конкурсе по прогнозированию M5. Я представлю этот результат, а также обсужу уроки, связанные с этой моделью с точки зрения цепочки поставок.

Теперь позвольте мне ответить на вопросы.

Вопрос: Считают ли руководители цепочек поставок компьютерную безопасность несущественной для них или нет?

Мне кажется, что в значительной степени да, но ситуация может быть ещё хуже. Апатия — это большая проблема, но даже когда руководители цепочек поставок заботятся, они, как правило, подходят к компьютерной безопасности с точки зрения анализа рисков, применимого к промышленным рискам. Это не самый эффективный подход, когда речь идёт о кибербезопасности. Таким образом, моя точка зрения такова: руководители цепочек поставок абсолютно недостаточно заботятся о том, что может разрушить их цепочки поставок в наши дни, и им действительно необходимо ознакомиться с правильными мерами по устранению проблем.

Вопрос: Поскольку кибербезопасность набирает обороты, инвестиции компаний в эту область растут быстрее, чем бюджеты на другое программное обеспечение. Возможно ли, что в будущем преимущества наличия программной системы будут нивелированы большими расходами на кибербезопасность, и люди вернутся к ручке и бумагам?

Я не говорил, что кибербезопасность стремительно растёт; я говорил, что растёт киберпреступность. Надеюсь, что в какой-то момент кибербезопасность тоже начнёт развиваться. Правда, инвестиции компаний в эту область растут быстрее, чем их бюджеты на другое программное обеспечение. Вопрос в том, сможет ли в будущем выгода от использования программной системы быть нивелирована большими расходами на кибербезопасность, и вернутся ли люди к использованию ручки и бумаги.

Как я уже говорил, поскольку киберпреступность растёт, люди чувствуют давление и, следовательно, тратят деньги на решения по кибербезопасности. Действительно, даже ФБР рекомендует инвестировать в некоторые виды решений по безопасности. Моя проблема с этими решениями заключается в том, что безопасность не может быть второстепенной задачей; большая её часть закладывается в самом дизайне. Если ваша компания отбирает программное обеспечение на основе RFP, у вас возникает проблема в самом ядре вашей организации, а именно — вы выбираете корпоративных поставщиков программного обеспечения, чья безопасность будет крайне невысокой. Таким образом, не имеет значения, решите ли вы потом инвестировать в какую-нибудь модную систему безопасности — уже слишком поздно. По замыслу, вы уязвимы.

Если вернуться к аналогии со средневековым замком, вы не сможете построить более широкий ров поверх слабого подъемного моста или сделать стены замка выше, если они уже недостаточно высоки. В средневековье большинство замков действительно росли со временем и не строились за один раз. Идея добавления уровней защиты работает, если речь идёт о физических рисках, но в программном обеспечении это не срабатывает. Чем больше строк кода вы добавляете, тем больше становится проблема с безопасностью.

Я согласен, что киберпреступность растёт, и расходы на кибербезопасность увеличиваются. Однако если измерять кибербезопасность как отношение между зафиксированными потерями от киберпреступности и ВВП, это отношение ухудшается. У нас становится меньше безопасности, при этом расходуется всё больше средств на борьбу с ней.

Что касается возможности возврата к использованию ручки и бумаги, я не думаю, что мир вернётся в допредельную эпоху. Затраты на это просто слишком велики. Преимущества, которые даёт программное обеспечение, поистине колоссальны, и даже если считать киберпреступность значительной проблемой, в конечном итоге это всё же проблема, которая по масштабу составляет лишь треть проблемы незаконных наркотиков. Незаконные наркотики — серьезная проблема, но они не означают конец нашей индустриальной цивилизации. Я не верю, что люди вернутся к ручке и бумаге. Однако я подозреваю, что многие поставщики программного обеспечения начнут применять более простые технологические решения.

Чтобы проиллюстрировать эту мысль, давайте рассмотрим уязвимость Log4j, которая поразила мир и причинила огромный ущерб крупным компаниям. Эта уязвимость, связанная с атакой на цепочку поставок, была вызвана сложностью и функциональностью компонента Log4j. Обычно это должно быть небольшое программное обеспечение, которое ведёт журналы ошибок, но оказалось, что оно обладает такими возможностями, что превратилось в настоящего зверя. Люди обнаружили способ использовать этого зверя для достижения непредвиденных последствий.

В Lokad мы не используем Log4j; наша платформа работает на .NET, и мы используем NLog, эквивалентный компонент в стеке .NET. Однако, учитывая проблемы в сообществе Java, мой технический директор и я решили отказаться от NLog и перейти на что-то гораздо более простое. Это не будет улучшенный NLog, а нечто с лишь одним процентом его сложности. Эти логгеры невероятно функциональны, но их возможности становятся большой уязвимостью.

Эквивалентом возвращения к ручке и бумаге было бы начало замены очень мощных и сложных программных компонентов на гораздо меньшие и менее функциональные. Это может помочь снизить нагрузку, связанную с расходами на безопасность. В какой-то момент становится очевидно, что дешевле переписать небольшой кусок кода, который делает именно то, что вам нужно, даже если придётся изобретать велосипед, чем использовать бесплатный компонент с открытым исходным кодом, который влечёт за собой огромную дополнительную поверхность атаки из-за своего размера.

Что касается более крупных известных атак, влияющих на цепочки поставок, возможно, существует предвзятость в выборе атак, попадающих в новости. Log4j стала масштабной мировой проблемой, поскольку затронула множество отраслей, включая банковское дело, цепочки поставок, облачных провайдеров и игровые компании. Однако если посмотреть на атаку на Colonial Pipeline, это была атака программ-вымогателей, нацеленная на конкретный компонент программного обеспечения для расчетов. Я наблюдаю, что атаки, которые попадают в новостные заголовки, получают большое освещение, но это не значит, что специфичные для цепочки поставок атаки не происходят. Хотя я не могу раскрыть подробности о клиентской базе Lokad, я стал свидетелем атак программ-вымогателей среди наших более чем 100 клиентов. Нам становится очевидно, когда данные не поступают в течение недели или двух, пока компании пытаются решить проблему, обычно восстанавливая системы с нуля из резервных копий. Иногда оказывается, что Lokad является их единственной резервной копией. Серьёзные атаки, нацеленные на системы цепочки поставок, происходят довольно часто.

При достаточно небольшой выборке Lokad обслуживает более 100 компаний, но это не миллион. Несмотря на это, в настоящее время мы наблюдаем около полудюжины крупных инцидентов в год, что эквивалентно 5% годового риска значительного инцидента в области кибербезопасности. На мой взгляд, это довольно высокий риск.

Вопрос: Кажется, что кибербезопасность становится цифровым аналогом личной гигиены. Считаете ли вы, что школы должны начать обучать детей этим навыкам?

Да, я понимаю вашу мысль о гигиене. Однако в кибербезопасности нападающие умны. Настоящие вирусы мутируют, и с патогенами сложно справиться. Но существует принципиальная разница между бессмысленной атакой и столкновением с людьми, которые могут долго и усердно обдумывать, как нанести наибольший вред вам и вашей компании.

Я согласен с тем, что обучение и тренировку в области кибербезопасности, даже для детей, непросто провести. Лично я считаю, что 12-летний ребёнок по сути столь же умен, как взрослый, просто ему не хватает опыта взрослого. Так что да, этот вопрос требует внимания, включая мошенничество и схемы социальной инженерии. Многие люди до сих пор становятся жертвами очевидных мошенничеств, таких как печально известные письма от нигерийских принцев.

Школы должны готовить молодые умы и новые поколения к миру, который может быть враждебным. Даже в относительно мирное время есть люди, которые желают вам зла. Ключевой аспект кибербезопасности заключается в том, что человек, желающий вам вреда, может находиться за тысячи километров и всё равно нанести ущерб вам, вашей организации и вашим близким.

В какой-то момент школы должны заняться этим вопросом. Однако, по крайней мере во Франции, по-прежнему трудно найти учителей, способных преподавать базовые навыки программирования. Эта постоянная проблема затрудняет поиск педагогов, которые могли бы обучать детей кибербезопасности и цифровой защите. Тем не менее, это, вероятно, должно быть сделано, хотя в ближайшее десятилетие у меня нет больших надежд на эту область.

Так как вопросов больше нет, я хотел бы пожелать всем счастливого Рождества и до встречи в следующем году.