00:02 Introduction

02:12 La cybercriminalité est en hausse

05:59 Paysage concurrentiel

10:41 L’histoire jusqu’ici

13:00 9 cercles de l’enfer

14:50 Modèle de menace (concepts 1/3)

20:54 Surface d’attaque (concepts 2/3)

25:14 Black radius (concepts 3/3)

30:48 Matériel non sécurisé (péchés 1/3)

38:05 Logiciel non sécurisé (péchés 2/3)

43:42 Attaques supply chain (péchés 3/3)

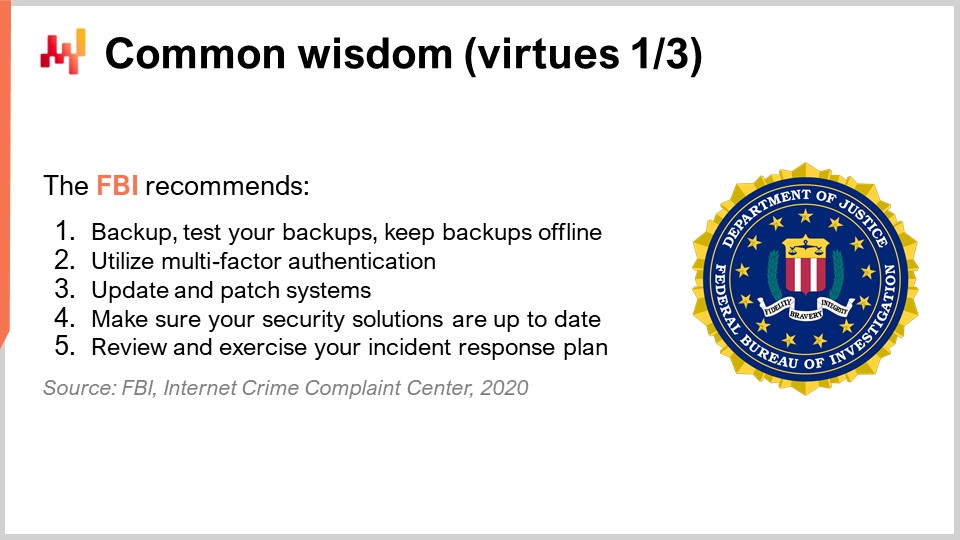

49:22 Bon sens commun (vertus 1/3)

57:23 Inversion de la sécurité (vertus 2/3)

01:03:28 (In)Sécurisé par conception (vertus 3/3)

01:09:56 Conclusion

01:12:10 Prochaine conférence et questions du public

Description

La cybercriminalité est en hausse. Les ransomwares représentent un secteur en plein essor. En raison de leur nature distribuée physiquement, les supply chains sont particulièrement exposées. De plus, la complexité ambiante constitue un terreau fertile pour les problèmes de sécurité informatique. La sécurité informatique est contre-intuitive par conception, car c’est précisément l’angle adopté par les attaquants pour détecter et exploiter les failles. Selon les déclinaisons de recettes numériques impliquées dans l’optimization de la supply chain, le risque peut être accru ou réduit.

Transcription complète

Bienvenue dans cette série de conférences sur la supply chain. Je suis Joannes Vermorel, et aujourd’hui je vais présenter « Cybersécurité pour supply chain. » Les supply chains modernes sont largement pilotées par le logiciel et de plus en plus chaque jour. Bien que le logiciel apporte de grands avantages, tels qu’une productivité accrue ou une réactivité supérieure, il comporte également de sérieux inconvénients. Parmi ces inconvénients figure la sécurité informatique, qui constitue une catégorie de problèmes à part entière et peut s’avérer extrêmement coûteuse. Cependant, pour la supply chain, il n’y a pas de retour possible à une ère prélogicielle; il n’est plus possible d’exploiter de manière rentable une supply chain à grande échelle sans logiciel. Ainsi, la sécurité informatique doit être abordée de front.

Le premier objectif de cette conférence sera de comprendre l’étendue et la grandeur du défi de la sécurité informatique, en particulier du point de vue de la supply chain, afin de maîtriser ce qu’il faut pour sécuriser une supply chain moderne. Le deuxième objectif de cette conférence sera de comprendre ce qui rend la sécurité informatique si unique et difficile, car elle est profondément contre-intuitive. En particulier, du point de vue de la supply chain, nous voulons comprendre en quoi les perceptions applicables à la sécurité informatique vont à l’encontre du bon sens commun qui prédomine dans la plupart des cercles de supply chain.

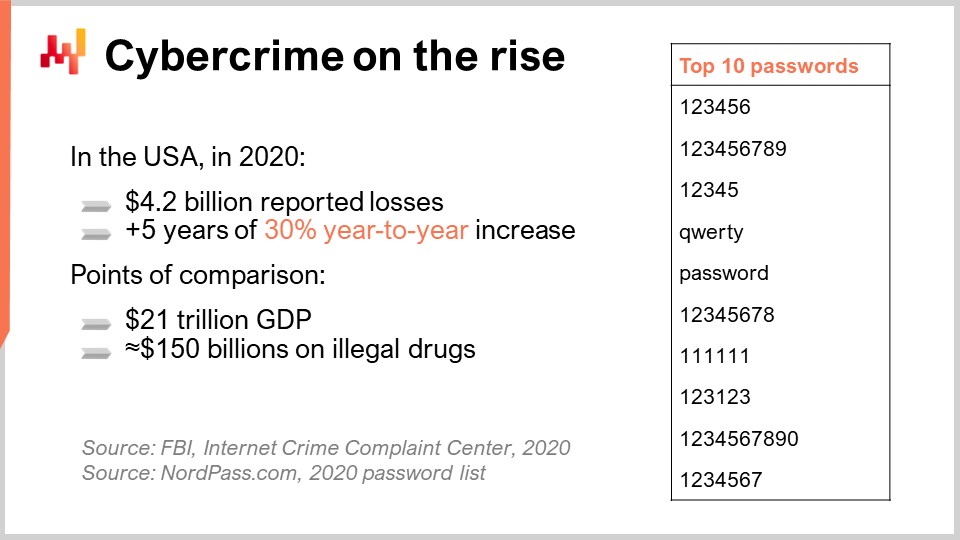

La cybercriminalité est en hausse depuis plus d’une décennie. Le FBI fournit des statistiques très intéressantes sur la cybercriminalité. L’année dernière, les pertes déclarées aux États-Unis liées à la cybercriminalité s’élevaient à plus de 4 milliards de dollars. Ces chiffres sous-estiment probablement l’ampleur du problème, car les entreprises, pour diverses raisons, ont tendance à sous-déclarer les incidents. D’abord, nous avons les incidents de petite échelle, qui sont particulièrement difficiles à évaluer et quantifier. Par exemple, si vous perdez une demi-journée d’activité d’entrepôt dans un entrepôt à cause d’une brèche mineure en sécurité informatique, ce n’est guère le type d’incident qui justifiera un rapport officiel et une demande d’indemnisation, bien qu’il y ait eu des dommages réels.

D’autre part, les incidents à grande échelle ont tendance à être sous-déclarés par les grandes entreprises, ne serait-ce que pour éviter de provoquer une panique sur le marché si l’entreprise est cotée. Ainsi, les grands incidents tendent à être minimisés. Cependant, les chiffres les plus importants et intéressants de ces rapports sont la croissance annuelle des pertes déclarées, qui est d’environ 30 pour cent. Le FBI montre que ces chiffres sont restés très stables au cours des cinq dernières années. Pour ma part, je pense que cette croissance est très susceptible de rester stable dans la tendance ascendante pour la décennie à venir. En effet, l’importance du logiciel continue de croître de manière régulière, et notre économie moderne devient encore plus dépendante du logiciel. Ainsi, je soupçonne que cette tendance va continuer de croître pendant environ une décennie avant d’atteindre un plateau.

Maintenant, la cybercriminalité est importante et ne cesse de croître ; cependant, ce n’est pas la fin du monde, surtout lorsqu’on la compare à l’ampleur d’autres problèmes. Par exemple, si nous supposons une croissance annuelle stable de 30 pour cent sur une décennie, la cybercriminalité, en termes de pertes déclarées, atteindrait environ 50 milliards de dollars par an aux États-Unis. Cela ferait en sorte que l’ampleur de ce problème représente environ un tiers du marché de la drogue illicite. Ainsi, bien que la cybercriminalité soit un gros problème, ce n’est pas exactement un problème de niveau apocalypse, surtout lorsqu’on compare ce chiffre au PIB des États-Unis. Néanmoins, c’est un problème qui devient suffisamment sérieux pour mériter une attention toute particulière, d’autant plus que la majeure partie des coûts est supportée par les acteurs qui y prêtent le moins attention. Ce coût n’est pas réparti équitablement, et selon moi, les supply chains, étant particulièrement exposées, supportent une plus grande part de ce coût que le reste de l’économie. Dans cette part, les entreprises qui prêtent le moins attention supportent en réalité la majeure partie du coût.

Pour créer un problème de sécurité informatique, vous pouvez compromettre des machines, des personnes, ou un mélange de machines et de personnes. Les techniques qui exploitent les faiblesses humaines sont techniquement connues sous le nom de techniques d’ingénierie sociale, qui peuvent être incroyablement efficaces pour tirer parti des failles en sécurité informatique. Cependant, l’ingénierie sociale mériterait sa propre conférence, et aujourd’hui, l’objectif de cette conférence est de se concentrer sur la partie informatique du problème. Les supply chains sont très exposées, presque par conception. Premièrement, les supply chains impliquent de nombreuses machines. Deuxièmement, les supply chains consistent en des opérations réparties géographiquement. Troisièmement, par conception, les machines dans les supply chains sont incroyablement interconnectées et interdépendantes. Enfin, de nombreuses personnes sont impliquées dans les supply chains, ce qui signifie que le paysage applicatif est très complexe. Là où il y a de la complexité, il y a aussi de la fragilité en termes de sécurité informatique. Au total, les supply chains possèdent tous les ingrédients pour être des cibles de choix pour les problèmes de sécurité informatique.

S’il n’y avait pas déjà assez de complexité, je tiens à souligner immédiatement que la sécurité informatique est généralement en conflit avec d’autres types de sécurité, et ainsi, améliorer la situation en matière de sécurité informatique peut en réalité créer d’autres types de problèmes de sécurité. Pour illustrer cet aspect, qui pourrait être assez contre-intuitif, examinons le cas d’un data lake. Si vous introduisez un data lake dans lequel vous rassemblez toutes vos données de supply chain, vous créez un point de défaillance unique. Si une brèche survient dans ce data lake et qu’un intrus parvient à le compromettre, cet unique attaquant pourra exfiltrer toutes les données d’un seul coup. Cela découle de la conception même d’un data lake, et il n’existe aucune solution de contournement.

Cependant, un data lake présente également des avantages. Sans data lake, l’entreprise serait exposée à une autre catégorie de problèmes. La plupart des fraudes d’entreprise reposent sur le fait que, dans une grande organisation, la main droite ne sait pas ce que fait la main gauche, et ce manque de communication et de synchronisation au sein de l’entreprise peut être exploité pour commettre divers types de fraudes. Une façon de pallier ces problèmes consiste à rassembler toutes les données afin que ces fraudes deviennent beaucoup plus évidentes, tout simplement parce que toutes les pièces sont mises ensemble. À cet égard, disposer d’un data lake peut être un excellent moyen de réduire toutes sortes de fraudes qui passeraient autrement inaperçues en raison de l’absence de réconciliation des données. Ainsi, nous pouvons constater que posséder un data lake crée un problème de sécurité informatique, mais qu’il fait également partie de la solution pour éviter divers types de fraudes qui peuvent coûter très cher à l’entreprise.

Nous voyons ici que la sécurité informatique concerne avant tout des compromis, non seulement entre les coûts liés aux mécanismes de sécurité, mais aussi des compromis avec d’autres types de sécurité qui vont au-delà du champ spécifique de la sécurité informatique.

Cette conférence est la septième de ce quatrième chapitre sur la supply chain, et ce quatrième chapitre est dédié aux sciences auxiliaires de la supply chain. Les sciences auxiliaires représentent des sujets qui ne relèvent pas exactement de la supply chain, mais qui sont fondamentaux pour une pratique moderne de la supply chain.

Depuis le début de ce quatrième chapitre, nous avons gravi les échelons de l’abstraction. Nous avons commencé par la physique du calcul pour ensuite nous orienter vers le logiciel en abordant l’élément le plus fondamental, à savoir les algorithmes. Nous avons ensuite abordé deux types spécifiques d’algorithmes assez élaborés, l’optimisation mathématique et l’apprentissage automatique, qui revêtent un intérêt majeur pour la supply chain. En particulier, nous avons vu que l’optimisation mathématique et l’apprentissage automatique sont tous deux guidés par des paradigmes de programmation. Ainsi, nous avons fait un détour par la conférence sur les langages et les compilateurs, qui est probablement l’un des sujets les moins appréciés dans les cercles de la supply chain en ce qui concerne les connaissances informatiques.

Lors de la dernière conférence, nous avons exploré l’ingénierie logicielle, en nous concentrant sur le fait de laisser de côté les machines pour nous focaliser sur les personnes qui créent le logiciel nécessaire pour faire fonctionner une supply chain en premier lieu. Aujourd’hui, après avoir examiné ce qu’il faut pour créer le logiciel dont votre supply chain a besoin pour fonctionner, nous allons nous concentrer sur ce qu’il faut pour détruire et désactiver ce même logiciel qui devrait faire fonctionner votre supply chain.

Le reste de cette conférence sera divisé en trois parties. Tout d’abord, nous passerons en revue trois concepts clés qui sont indispensables pour appréhender la sécurité informatique. Bien que la sécurité informatique soit profondément contre-intuitive, cela ne signifie pas qu’elle soit imperméable à la rationalité et à l’analyse logique. Ensuite, nous analyserons et énumérerons une série de causes profondes très courantes derrière de nombreux problèmes de sécurité informatique, voire la plupart d’entre eux actuellement. En particulier, nous verrons qu’il est difficile de ne pas se sentir submergé lorsque l’on considère l’ampleur des causes profondes des problèmes de sécurité informatique. Enfin, nous examinerons ce qui peut être fait, au moins pour atténuer les risques en matière de sécurité informatique. Nous verrons que la plupart des connaissances à portée de main, du côté du positif ou de ce qui peut être fait, relève d’un savoir négatif, mettant l’accent sur ce qu’il faut éviter plutôt que sur ce qu’il convient de faire. J’essaierai d’aborder tous ces sujets du point de vue de la supply chain ; toutefois, de nombreux aspects ne sont pas spécifiquement liés à la supply chain en matière de sécurité informatique.

Pour envisager une solution, nous devons d’abord clarifier le problème que nous essayons de résoudre. C’est exactement dans cette optique que j’ai abordé le troisième chapitre de cette série, qui est dédié au personnel de supply chain. En effet, le personnel de supply chain cherche à cristalliser les problèmes que nous tentons de résoudre, et en sécurité informatique, il existe un équivalent vague sous la forme du modèle de menace. Le modèle de menace est littéralement un outil permettant de cristalliser le type de problème que nous cherchons à résoudre en matière de sécurité. La sécurité informatique est assez insaisissable, vague et diverse ; il est très difficile de raisonner à ce sujet. Lorsqu’on discute de sécurité, il est très difficile de ne pas être confronté au problème du déplacement des objectifs au cours de la discussion, même si les participants agissent de bonne foi.

Par exemple, si nous discutons de la menace qu’un mot de passe soit rendu public par un employé, ce qui est plus facile qu’il n’y paraît même si l’employé n’a pas tort, la discussion ne devrait pas s’écarter vers d’autres types de menaces, comme celle d’avoir des mots de passe faibles ou courants. Penser clairement à une menace est essentiel en sécurité informatique, car une remédiation mal conçue à un problème donné tend à être pire que le problème initial. Si une entreprise décidait, afin de limiter le problème des mots de passe exposés, de prendre des mesures disciplinaires contre les employés reconnus coupables d’avoir divulgué leurs mots de passe, cette approche se retournerait très probablement contre elle. Plutôt que de chercher du soutien, les employés commenceraient à dissimuler les problèmes qu’ils rencontrent avec leurs mots de passe, aggravant ainsi le problème à long terme.

L’aspect intéressant des modèles de menace est qu’ils vous obligent à choisir vos batailles, à sélectionner les menaces que vous allez traiter et celles que vous n’aborderez pas, même si la menace est réelle. Par exemple, considérez la menace suivante : qu’en est-il d’un employé renégat ayant un accès à privilèges élevés au data lake ? Que se passerait-il si cette personne exfiltrait des données en tirant parti de ses privilèges élevés ? Il s’agit d’une menace, mais décidez-vous de combattre cette menace spécifique ou non ? Vous disposez de ressources et de temps limités. Traiter cette menace très spécifique peut s’avérer incroyablement coûteux, et ainsi, la modélisation des menaces vous aide également à décider qu’à un certain moment, certaines menaces sont tout simplement trop onéreuses à traiter. Vos ressources et votre temps seraient mieux employés à traiter d’autres types de menaces, qui peuvent être tout aussi menaçantes mais bien moins coûteuses et plus faciles à traiter.

À cet égard, méfiez-vous des analogies. Les types de menaces auxquels vous êtes confronté en matière de sécurité informatique sont complètement différents de ceux auxquels vous faites face en termes de risque industriel ou de risque physique. La sécurité informatique implique des adversaires – des personnes capables de réfléchir et d’adapter leurs actions à vos pratiques et politiques. Par exemple, si vous disposez de processus de sécurité bien documentés, un attaquant pourrait tirer parti de cette documentation existante pour identifier vos angles morts. Mon propos n’est pas qu’il ne faille pas disposer de documentation en matière de sécurité ; mon propos est que, lorsqu’il s’agit de sécurité informatique, les adversaires sont malins et peuvent exploiter tout ce que vous leur fournissez, même s’il s’agit de vos propres processus de sécurité. Ainsi, la modélisation des menaces aide vraiment à commencer à réfléchir à ce genre de problèmes.

Dans le monde physique, la surface d’attaque est quelque chose de relativement évident. Si nous devions penser à un château médiéval, la surface d’attaque serait les murs et le pont-levis. Cependant, dans le monde informatique, la situation est bien plus complexe. En matière de sécurité informatique, des éléments apparemment insignifiants peuvent potentiellement être attaqués. Une intuition clé concernant les surfaces d’attaque est qu’elles sont toujours plus étendues que ce que vous imaginez.

Un exemple concret de cela est le câble OMG, qui ressemble à un câble USB tout à fait ordinaire mais renferme un micro-ordinateur à l’intérieur susceptible de compromettre n’importe quel ordinateur simplement en branchant le câble. Ce matériel peu coûteux peut être acheté pour seulement 139 $, démontrant à quel point ces surfaces d’attaque peuvent être accessibles.

En ce qui concerne les surfaces d’attaque, chaque élément de matériel et de logiciel possède sa propre surface d’attaque, aussi insignifiante soit-elle. De plus, dans le cas particulier de la supply chain, il est très difficile d’identifier toutes les surfaces d’attaque. Le Shadow IT, qui est répandu dans le monde de la supply chain, ainsi que les dispositifs appartenant aux employés (schémas de BYOD) constituent des points d’entrée supplémentaires pour un attaquant dans votre supply chain. Il ne s’agit pas seulement de ce qui est géré par l’équipe informatique, mais aussi de toutes les choses qui ne le sont pas et qui contribuent, d’une manière ou d’une autre, aux opérations de votre supply chain.

L’idée derrière la surface d’attaque est de préciser ce qui peut être attaqué, sans se focaliser sur la manière dont l’attaque peut être exécutée. Conceptuellement, l’aspect intéressant de l’idée de surface d’attaque est qu’elle vous oblige à créer une sorte de cartographie de tous les éléments susceptibles d’être compromis d’une manière ou d’une autre. D’un point de vue spécifique à la supply chain, tout type de logiciel doté de capacités programmables, tels que les tableurs d’Excel ou les scripts Python, dispose d’une surface d’attaque absolument massive si la programmabilité ou la compatibilité étendue est réalisée avec un langage de programmation générique. Ainsi, en ce qui concerne la supply chain, et compte tenu de la quantité de configurations impliquées, la surface d’attaque est généralement très étendue.

Maintenant, en tant que troisième concept, nous avons le rayon d’explosion, qui est une manière de mesurer l’impact potentiel total d’un incident de sécurité. Lorsque vous commencez à penser en termes de rayon d’explosion, vous ne vous demandez pas si cet incident va se produire ; vous pensez simplement : « Lorsqu’il se produira, quel sera le véritable rayon d’explosion du problème ? » L’idée est d’examiner les conséquences, indépendamment des mesures de remédiation en place. Si et quand cet incident se produit, quel en sera l’impact ?

Si nous revenons à l’analogie du château, le rayon d’explosion dans le monde de l’informatique peut être incroyablement grand. Par exemple, dans le cas de l’attaque de Colonial Pipeline, le système compromis n’était qu’une infime partie du système, simplement le système de facturation. Le véritable rayon d’explosion généré par la compromission du système de facturation d’une seule entreprise a affecté l’ensemble de l’État du Texas. Cela vous donne une idée de l’ampleur du rayon d’explosion des problèmes de sécurité informatique lorsque l’on commence à réfléchir aux supply chains.

Avec l’avènement du cloud computing, les rayons d’explosion se sont considérablement étendus. Bien que le cloud computing soit un modèle d’affaires et un modèle opérationnel IT extrêmement compétitif, il comporte des rayons d’explosion massifs. Si un attaquant parvient à prendre le contrôle administratif de vos ressources de cloud computing, il peut anéantir en une fois l’ensemble de votre paysage applicatif, créant ainsi un point de défaillance unique aux conséquences considérables. Le fait de migrer des applications vers le cloud tend à exacerber le problème de l’interconnexion, ce qui conduit à des rayons d’explosion plus étendus.

Lorsque vous migrez des applications vers le cloud, vous gagnez en facilité pour interconnecter ces applications avec d’autres applications dans le cloud, ce qui présente de réels avantages commerciaux. Cependant, en termes de rayons d’explosion, vous créez d’énormes interdépendances qui peuvent être exploitées par un attaquant pour générer un rayon d’explosion d’une taille impressionnante.

En termes de supply chain, réfléchir au rayon d’explosion est une bonne manière d’envisager des moyens de l’atténuer. Si nous revenons à un autre exemple de supply chain, considérons que, comme je l’expliquais dans la conférence précédente, nous avons deux types d’éléments logiciels dans la gestion de la supply chain. Nous avons les éléments transactionnels, qui correspondent essentiellement à la gestion de la supply chain elle-même, tels que le suivi des niveaux de stocks. Ensuite, nous avons les éléments analytiques, qui impliquent l’optimization de la supply chain, y compris la prévision, la planification et diverses analyses statistiques des données.

Si nous décidons de garder tous les éléments logiciels de nature analytique strictement isolés de la production, de sorte que la partie analytique de votre paysage applicatif puisse lire les données des systèmes transactionnels sans jamais y écrire quoi que ce soit, cela signifie que lorsque les systèmes analytiques seront compromis, le rayon d’explosion se limitera à la partie analytique de votre paysage applicatif. Pour être plus direct, si votre logiciel de prévision est compromis, il ne compromet pas le logiciel qui assure le suivi de vos niveaux de stocks.

Maintenant, passons en revue les causes profondes et les sources des problèmes de sécurité informatique. Concernant le matériel, la situation est absolument terrible. En bref, le baril fuit partout, et l’ensemble de la communauté continue d’appliquer du ruban adhésif pour réparer à la hâte les problèmes qui surgissent constamment. Presque tout ce qui concerne le matériel est défaillant de nos jours.

Par exemple, tous les CPU modernes sont pratiquement défaillants. En 2018, une équipe de chercheurs en sécurité a dévoilé deux nouvelles classes de vulnérabilités dans les CPU modernes nommées Spectre et Meltdown. Ces vulnérabilités tirent parti des capacités de prédiction de branches présentes dans les CPU modernes. Comme vous vous en souvenez peut-être de la conférence sur l’informatique moderne pour la supply chain, nous avons vu que les CPU modernes possèdent des pipelines d’exécution très profonds, et qu’une manière d’atteindre de hautes performances est d’utiliser la prédiction de branches. Il s’avère que ce mécanisme de prédiction de branches, présent dans chaque CPU moderne sur le marché, peut être exploité pour contourner les limites de sécurité. Cette situation est difficile à résoudre car il s’agit d’un défaut de conception fondamental lié à l’utilisation de la prédiction de branches dans les CPU dès le départ.

Les CPU rencontrent une multitude de problèmes, et je ne parle même pas de ceux liés aux portes dérobées accidentelles dues au support hérité. Mais il s’avère que les mémoires sont également défaillantes. Il existe une classe d’attaques, appelée attaques Rowhammer, qui tire parti de la disposition physique des cellules de mémoire modernes que l’on trouve dans les DRAM modernes à haute densité. Il est possible de déclencher des erreurs de mémoire et d’exploiter ces erreurs pour extraire des données des machines. Il n’existe pas de véritable solution de contournement, même si vous disposez de DRAM ECC (Error Correction Code), qui est le type de mémoire typiquement utilisé dans les machines de centres de données de qualité production. L’ECC ne fait qu’ralentir les attaques Rowhammer ; elle ne peut pas les empêcher. Tout ce qu’il faut pour mener une attaque Rowhammer, c’est amener la machine à exécuter une page web avec JavaScript activé sur cette page, puis vous pouvez extraire directement des données de la mémoire de la machine. Non seulement les CPU et la mémoire sont défaillants, mais l’USB l’est également. Lorsqu’il s’agit d’USB, il est prudent de supposer que tout appareil USB que vous connectez à votre propre appareil peut compromettre l’appareil connecté. Nous avons vu un exemple avec le câble “Oh My God” dans une diapositive précédente, mais fondamentalement, le problème est très profond. La cause première réside essentiellement dans de très mauvaises décisions qui ont été prises il y a des décennies concernant l’USB, en particulier en ce qui concerne le plug-and-play.

Du point de vue de l’expérience utilisateur, il est formidable que, lorsque vous branchez un appareil sur votre ordinateur, il puisse fonctionner dès sa sortie de la boîte. Cependant, ce qui se passe en coulisses, c’est qu’il y a une multitude d’intelligences intégrées dans le contrôleur USB pour importer automatiquement des pilotes et activer toutes sortes de fonctionnalités pouvant servir de points d’entrée à un attaquant pour prendre le contrôle de votre machine. Ainsi, toutes ces fonctionnalités plug-and-play sont très appréciables d’un point de vue expérience utilisateur, mais constituent un véritable cauchemar du point de vue de la cybersécurité.

Au fait, de nombreux chipsets Wi‑Fi – sinon la plupart – présentent également d’atroces failles de sécurité. Des chercheurs en 2017 ont montré que les chipsets produits par Broadcom, largement utilisés tant dans les téléphones iPhone que Samsung, étaient défectueux. Il suffisait pour un attaquant d’être à portée du Wi‑Fi et d’activer le Wi‑Fi pour prendre le contrôle à distance de l’appareil.

D’un point de vue supply chain, nous constatons que non seulement le matériel conventionnel est largement défaillant, mais que la répartition géographique – qui peut être encore amplifiée si vous intégrez une quelconque IoT dans votre supply chain – est sujette à tous les problèmes que je viens de décrire, et même davantage. Un attaquant peut fréquemment obtenir un accès physique à votre matériel, ou du moins il devient beaucoup plus difficile de prévenir l’accès physique à tout appareil susceptible d’être connecté à votre supply chain. Ainsi, la supply chain est extrêmement exposée par conception du point de vue du matériel.

Comme nous l’avons vu, la situation en matière de sécurité matérielle est terrible, il ne faut donc pas être surpris que la situation concernant la sécurité logicielle soit également désastreuse. Je ne vais pas énumérer toutes les failles que l’on retrouve dans les logiciels ; l’idée clé est que chaque couche possède ses propres problèmes de sécurité informatique. Nous pourrions parler du système d’exploitation, des machines virtuelles, des hyperviseurs, des frameworks applicatifs, des serveurs web, etc. Toutes ces couches ont rencontré une série de graves problèmes de sécurité informatique.

Cependant, ce que j’aimerais souligner, c’est que, du point de vue logiciel, même les logiciels censés vous protéger peuvent se retourner contre vous. Par exemple, les antivirus représentent une toute une classe de problèmes de sécurité. Un antivirus est un logiciel qui fonctionne avec d’énormes privilèges sur la machine, simplement parce qu’il est supposé pouvoir analyser ce que font tous les autres processus. Par nécessité, l’antivirus fonctionne avec d’énormes privilèges, ce qui en fait une cible de choix pour un attaquant. De plus, l’antivirus, s’il en existe un, sera présent sur de nombreuses machines de l’entreprise, c’est-à-dire le même logiciel avec des privilèges très élevés déployé sur un grand nombre d’ordinateurs. C’est vraiment une cible de choix pour un attaquant, et devinez quoi ? De nombreux attaquants ciblent de nos jours directement les antivirus. C’est, d’ailleurs, ce que vous pouvez voir à l’écran : des chercheurs en sécurité montrant comment compromettre un antivirus existant sur le marché afin d’utiliser cet antivirus pour extraire des données de la cible.

Cependant, les problèmes liés aux antivirus vont bien plus loin. Un antivirus est fondamentalement un calcul très gourmand en ressources. Par conséquent, cela signifie que les antivirus impliquent inévitablement de nombreuses astuces de programmation bas niveau pour atteindre le niveau de performance souhaité. Malheureusement, plus vous intégrez de combines bas niveau dans vos logiciels pour obtenir de grandes performances de calcul, plus la surface d’attaque augmente, simplement parce que vous vous exposez aux problèmes liés au bas niveau. De plus, les antivirus sont, par conception, des logiciels qui doivent constamment interagir avec le monde extérieur. En général, un antivirus ne vaut rien s’il ne se met pas en permanence à jour avec le dernier ensemble de signatures et de logiques permettant de détecter les malwares les plus récents. Ainsi, vous vous retrouvez avec un logiciel qui augmente votre surface d’attaque simplement parce qu’il doit se connecter au réseau et gérer bien d’autres aspects.

Mon point de vue personnel est que la plupart des solutions antivirus font plus de mal que de bien sur le marché actuel du enterprise software. Mais la réalité est que l’on peut à peu près en dire autant de la plupart des solutions de sécurité. Ces dernières années, il y a eu d’énormes problèmes mondiaux où des attaquants ont spécifiquement ciblé certaines solutions de sécurité, simplement parce que ces solutions partagent les mêmes caractéristiques clés que les antivirus : de hauts privilèges, une portée étendue et une grande connectivité, ce qui en fait des cibles de choix pour les attaquants.

Pour conclure d’un point de vue supply chain, je tiens à souligner que le type de enterprise software qui prévaut dans les cercles de la supply chain tend à bénéficier d’une sécurité abyssale en raison de sa complexité interne. Il est déjà difficile de sécuriser un logiciel très fin et léger ; lorsqu’il s’agit d’un produit très surchargé qui n’a cessé de croître pendant des décennies, cela devient une tâche pratiquement impossiblement ardue.

Enfin, les attaques supply chain suscitent l’intérêt pour au moins deux raisons très distinctes. Tout d’abord, les attaques supply chain sont intéressantes parce qu’elles se sont considérablement multipliées au cours des dernières années. Ma propre prédiction personnelle est que ces attaques supply chain seront probablement l’une des formes dominantes d’attaques en sécurité informatique dans la prochaine décennie. Deuxièmement, la présence du mot-clé “supply chain” dans le nom des attaques peut générer beaucoup de confusion, surtout lors de discussions avec un public de supply chain. Une attaque supply chain est tout simplement une attaque qui cible l’une de vos dépendances logicielles. Par exemple, attaquer directement Amazon, le logiciel produit directement par Amazon, pourrait s’avérer très difficile. Il se peut que les équipes d’Amazon soient très confiantes et compétentes, et que leur logiciel soit très bien conçu, avec peu de failles de sécurité à exploiter. Cependant, qu’en est-il de toutes les dépendances ou des morceaux de logiciels utilisés par Amazon mais qui n’ont pas été créés ou conçus initialement par Amazon ? Tous ces éléments correspondent, par exemple, au cas des logiciels open-source. À l’heure actuelle, chaque fournisseur utilise massivement des logiciels open-source. Vous pouvez nommer n’importe quelle grande entreprise de nos jours ; il y a de fortes chances pour qu’elle exploite largement des bouts de logiciels open-source.

Si nous revenons au cas d’Amazon, qu’en est-il de compromettre l’un des composants open-source utilisés par Amazon, si je ne parviens pas à compromettre directement Amazon ? C’est exactement l’essence d’une attaque supply chain. Il se trouve que vendredi dernier, il y a probablement eu l’une des plus grandes violations de sécurité informatique de la décennie avec la découverte de la vulnérabilité “catastrophique” de Log4j. Bref, Log4j est un composant open-source utilisé pour enregistrer les erreurs. Essentiellement, lorsqu’un logiciel rencontre une erreur, vous souhaitez pouvoir remonter les erreurs après coup, et lorsqu’une erreur se produit, vous voulez généralement l’enregistrer. C’est la fonction principale d’un logger, tel que Log4j. Le “j” de Log4j signifie Java, qui, dans le monde des logiciels d’entreprise, est l’une des piles logicielles dominantes. Pour tous les logiciels implémentés en Java, la majorité des produits a besoin d’un logger, et la plupart utilisent probablement Log4j à ce stade.

Il se trouve qu’une vulnérabilité catastrophique, classée 10 sur 10 sur une échelle de criticité en matière de sécurité, a été découverte vendredi dernier dans Log4j. Comme ce logiciel spécifique a fait l’objet d’un examen minutieux, du fait qu’il a provoqué un chaos mondial à grande échelle à la suite de cette unique vulnérabilité, une deuxième vulnérabilité critique a été découverte aujourd’hui. C’est vraiment l’essence d’une attaque supply chain : un petit composant, apparemment inoffensif, quelque chose dont vous n’aviez probablement jamais entendu parler ou même réalisé que vous étiez dépendant, se trouve au cœur de votre système et peut engendrer une énorme quantité de chaos parce qu’il crée des vulnérabilités.

Du point de vue de la supply chain, il se trouve que les supply chains modernes sont particulièrement vulnérables aux attaques supply chain. Cela s’explique par le fait que les supply chains modernes sont fortement interconnectées. Très probablement, votre entreprise, si vous exploitez une supply chain moderne, est fortement connectée en termes de logiciels à la fois à vos fournisseurs et à vos clients. Cela peut prendre la forme d’EDI, mais cela peut aussi revêtir toutes sortes de formes avec l’intégration informatique entre entreprises. En termes d’attaques supply chain, cela signifie que ce ne sont pas seulement les dépendances logicielles dont vous dépendez qui pourraient être exploitées pour vous attaquer ; il se peut que tout ce qu’il faut, c’est compromettre l’une des dépendances de l’un de vos fournisseurs ou l’une des dépendances de l’un de vos clients. En termes de surface d’attaque, les supply chains sont très vulnérables et exposées par conception.

Jusqu’à présent, ce que nous avons vu dresse un tableau assez sombre de la situation, et je pense que c’est une représentation fidèle de la sécurité informatique actuelle. Nous avons une multitude de problèmes, et je crains devoir aborder, dans cette dernière section, ce qui peut être fait à ce sujet. Pour être clair, pour l’instant, il s’agit d’une lutte ardue et extrêmement difficile, et vous devez être prêts à en perdre de temps en temps. Ce n’est pas parce que c’est très difficile que nous ne devrions pas essayer d’améliorer la sécurité.

Commençons par la sagesse commune en matière de sécurité informatique. Le FBI propose une recommandation qui figure dans le top cinq en matière de sécurité informatique. Passons en revue ces recommandations. La première recommandation est de sauvegarder, de tester vos sauvegardes et de garder vos sauvegardes hors ligne. Dans l’ensemble, c’est une bonne recommandation. Cependant, l’idée de garder des sauvegardes hors ligne est quelque peu irréaliste. C’est très coûteux et difficile. Pour qu’une sauvegarde soit utile, il faut la réaliser fréquemment. Une sauvegarde vieille d’un mois est généralement de zéro utilité. Si vous effectuez des sauvegardes très fréquemment, tous les jours, toutes les heures ou même chaque minute, il devient difficile d’avoir une sauvegarde véritablement hors ligne. Ma suggestion serait de garder vos sauvegardes strictement isolées. En matière de sauvegardes, concentrez-vous sur une récupération rapide. Ce qui importe, ce n’est pas d’avoir un plan de sauvegarde, mais un plan de récupération si votre environnement applicatif se retrouve compromis.

La deuxième recommandation est d’utiliser l’authentification multifactorielle. Encore une fois, c’est une bonne recommandation, car les mots de passe ne sont pas sécurisés. Cependant, le problème avec l’authentification multifactorielle, c’est que très souvent, vous n’avez que l’illusion de l’avoir. Par exemple, si vous avez un mot de passe et une confirmation par téléphone, on pourrait dire qu’il s’agit d’une authentification à deux facteurs. Mais si je peux réinitialiser le mot de passe avec le téléphone en main, ce n’est qu’une authentification à un facteur. Avec l’authentification multifactorielle, assurez-vous que ces facteurs sont réellement isolés et ne se réduisent pas à une authentification à un facteur parce qu’un facteur l’emporte sur les autres.

La troisième recommandation est de mettre à jour et de patcher vos systèmes. C’est une bonne pratique ; toutefois, trop de bonnes choses peuvent devenir mauvaises. L’un des problèmes les plus graves que nous rencontrons actuellement est celui des attaques supply chain, où nous dépendons des mises à jour logicielles automatisées. Si un attaquant parvient à réaliser une attaque supply chain en compromettant un composant open-source, et qu’il y en a des milliers, cela signifie qu’en laissant simplement les mises à jour automatiques s’exécuter, ce malware s’infiltre dans vos systèmes. Cela devient de plus en plus dangereux. La plupart des problèmes liés au matériel USB proviennent des capacités de mise à jour automatique du firmware. Ainsi, bien qu’il soit important de mettre à jour et de patcher vos systèmes, considérez toujours si vous n’êtes pas en train de créer un problème de sécurité encore plus grand.

La quatrième recommandation est de vous assurer que vos solutions de sécurité sont à jour. À ce sujet, je ne suis pas tout à fait sûr de ce qui constitue exactement une solution de sécurité. Cette recommandation semble être le produit direct d’un effort de lobbying d’une entreprise de sécurité. La plupart de ce qui est aujourd’hui présenté comme des solutions de sécurité ne rend peut-être pas votre supply chain ou votre entreprise plus sûres. Néanmoins, si vous disposez d’un logiciel, il est en général préférable de le maintenir à jour, qu’il s’agisse d’une solution de sécurité ou autre.

La dernière recommandation est de revoir et d’exercer votre plan d’intervention en cas d’incident. Cette recommandation n’est pas mauvaise, mais à mon avis, elle n’atteindrait pas le top cinq. Ce genre de réflexion est plus adapté aux accidents industriels, comme le risque d’incendie, mais pas nécessairement aux problèmes de sécurité informatique. Ma propre recommandation numéro quatre, en matière de sécurité, serait de connaître vos modèles de menaces, de connaître votre surface d’attaque et de connaître votre rayon de déluge. Le simple fait de savoir comment vous êtes exposé et quels types de problèmes peuvent survenir participe grandement à la prévention. La connaissance en matière de sécurité informatique est primordiale.

Ma propre recommandation numéro cinq serait que la sécurité informatique est une culture, et non un processus ni une solution. C’est simplement un rappel qu’aucune liste de contrôle, quelle qu’elle soit, ne sera bénéfique pour votre entreprise sur le long terme. C’est une culture.

En ce qui concerne l’inversion de la sécurité, il semble que nos attentes intuitives en termes de modèles ou de personnes en qui nous devrions avoir confiance pour la sécurité informatique soient invariablement erronées. Les organisations qui paraissent les plus sécurisées de l’extérieur ou par leur apparence sont généralement les pires, tandis que celles qui semblent très grises ou louches sont souvent les meilleures. C’est l’essence du paradoxe de l’inversion de la sécurité.

À titre d’exemple, je voudrais citer une conférence de 2014 sur la sécurité aéroportuaire, dans laquelle deux chercheurs en sécurité ont montré qu’en matière de sécurité informatique, les aéroports sont vraiment mauvais. La sécurité y est si médiocre qu’elle en serait presque comique si ce n’était pas si grave. On s’attendrait à ce que les aéroports internationaux bénéficient d’une sécurité informatique incroyablement serrée, mais la réalité est tout le contraire. La sécurité informatique y est littéralement une plaisanterie totale, avec une véritable encyclopédie de vulnérabilités, démontrant une incompétence totale, un manque de soin et une apathie face au problème.

Cette conférence correspond à ma propre expérience professionnelle. En tant que hobby professionnel, je réalise des audits technologiques pour le compte de sociétés d’investissement depuis plus d’une décennie. J’ai eu l’occasion d’auditer des dizaines d’entreprises technologiques, et mon constat est que plus l’apparence ou le contexte de l’entreprise semble sécurisé, pire semble être sa sécurité informatique réelle. Les entreprises opérant dans des domaines de défense et de sécurité tendent à présenter une sécurité incroyablement médiocre, tandis que celles évoluant dans des zones grises, telles que les sites de paris ou pour adultes, ont tendance à posséder une excellente sécurité informatique.

Les mêmes problèmes surviennent même au sein d’une industrie spécifique. Par exemple, dans le domaine de la santé, j’ai constaté que la sécurité des dispositifs utilisés par les chirurgiens pendant les opérations est complètement lamentable, alors que la sécurité informatique des distributeurs automatiques dans l’hôpital est plutôt bonne. Intuitivement, on penserait que tout ce qui entre dans la salle d’opération doit être incroyablement sécurisé, car la vie du patient est en jeu, mais c’est le contraire qui est vrai. Le distributeur automatique est plus sécurisé que les dispositifs utilisés par le chirurgien.

Cette inversion contre-intuitive, je crois, découle d’une simple question de darwinisme. Aucun aéroport international n’a jamais fait faillite en raison de problèmes massifs de sécurité informatique. Ces aéroports ne sont même pas autorisés à échouer et peuvent se permettre de faire face à des problèmes de sécurité informatique persistants pendant des années avec un degré impressionnant d’apathie. Au contraire, si vous dirigez une entreprise exploitant une application de paris en ligne et que vous laissez des hackers exfiltrer de l’argent, vous n’allez pas durer longtemps, et personne ne viendra à votre rescousse.

À titre d’exemple, je voudrais citer une conférence de 2014 sur la sécurité aéroportuaire. Dans cette conférence, deux chercheurs en sécurité ont montré qu’en matière de sécurité informatique, les aéroports sont vraiment mauvais. La sécurité y est si médiocre qu’elle en serait presque comique si ce n’était pas si grave. C’est exactement le contraire de ce à quoi on pourrait s’attendre ; on anticiperait que les aéroports internationaux disposent d’une sécurité informatique incroyablement serrée. Cependant, la sécurité informatique dans les aéroports est littéralement une plaisanterie totale. Ces chercheurs en sécurité ont démontré qu’il ne s’agissait pas d’une seule vulnérabilité, mais d’une véritable encyclopédie de vulnérabilités, nombre de problèmes révélant une incompétence totale, un manque de soin et une apathie.

Cette conférence correspondait à ma propre expérience professionnelle. En tant que hobby professionnel, je réalise des audits technologiques pour le compte de sociétés d’investissement depuis plus d’une décennie. J’ai eu l’occasion d’auditer des dizaines d’entreprises technologiques, et mon constat est que plus l’apparence ou le contexte de l’entreprise semble sécurisé, pire semble être sa sécurité informatique réelle. Par exemple, les entreprises évoluant dans les domaines de la défense et de la sécurité tendent à présenter une sécurité incroyablement médiocre, tandis que celles évoluant dans des zones grises, telles que les sites de paris ou pour adultes, tendent à posséder une excellente sécurité informatique.

Il est intéressant de noter que les mêmes problèmes surviennent même dans un secteur spécifique. Par exemple, dans le domaine de la santé, la sécurité des dispositifs utilisés par un chirurgien pendant une opération est désastreuse, tandis que la sécurité informatique du distributeur automatique dans le hall de l’hôpital est tout à fait bonne. Intuitivement, on pourrait penser que tout ce qui entre en salle d’opération doit être incroyablement sécurisé, car la vie du patient est en jeu, mais c’est le contraire qui est vrai. Le distributeur automatique est plus sécurisé que les dispositifs utilisés par le chirurgien.

Cette inversion contre-intuitive, je crois, repose sur une simple question de darwinisme. Aucun aéroport international n’a jamais fait faillite en raison de problèmes massifs de sécurité informatique, et on ne leur permet même pas d’échouer. En conséquence, ils peuvent continuer à rencontrer des problèmes de sécurité informatique pendant des années avec un degré impressionnant d’apathie. Au contraire, si vous dirigez une entreprise qui exploite une application de paris en ligne et que vous laissez des hackers exfiltrer de l’argent parce qu’ils peuvent modifier les issues des paris, vous n’allez pas durer longtemps, et personne ne viendra à votre rescousse.

En conséquence, ces personnes sont essentiellement des survivants. Ce sont celles qui ont fait tout ce qui était nécessaire pour sécuriser leurs systèmes. Pour la supply chain, le point essentiel à retenir ici est que si vous recherchez une aide véritable en sécurité informatique pour sécuriser votre supply chain, ne cherchez pas d’anciens responsables militaires aux références impeccables. Cherchez plutôt un administrateur système ou quelqu’un qui a travaillé sur un site pour adultes ou une application de paris en ligne — ces zones marginales où les gens avaient réellement besoin de compétences, de talent et de dévouement pour survivre. Sinon, l’entreprise aurait cessé d’exister sous leur surveillance.

Pour conclure sur ce qui peut être fait en matière de sécurité informatique, j’aimerais souligner le rôle du design. En matière de sécurité informatique, de nombreux soi-disant experts vous diraient qu’il faut former vos équipes. Personnellement, je n’en suis pas si sûr, dans le sens où vous ne pouvez pas former les gens à ne pas commettre d’erreurs. Même les personnes les plus intelligentes vont être fatiguées, malades et commettre des erreurs très stupides de temps en temps. Vous ne pouvez pas vous reposer uniquement sur la formation. La sécurité informatique n’est pas comme la sécurité militaire ; vous ne pouvez pas simplement soumettre les gens à une formation intensive pour qu’ils puissent agir par instinct. La plupart du temps, la situation exige réellement que vous restiez calme et que vous réfléchissiez profondément à ce qui se passe. Sinon, la solution apportée sera probablement pire que le problème initial.

Mon point de vue est que si vous avez un problème de conception dans votre organisation en matière de sécurité informatique, aucune quantité de formation ou de ruban adhésif ne pourra résoudre le problème. Ce sera une bataille que vous ne pourrez pas gagner. Lorsque vous abordez les choses d’un point de vue de conception, vous recherchez des décisions ou des aspects pouvant avoir un impact énorme sur les modèles de menaces, les surfaces d’attaque et le rayon d’explosion. Vous souhaitez prendre des décisions de conception qui éliminent autant de catégories de modèles de menaces que possible, éliminent des surfaces d’attaque entières, et restreignent le rayon d’explosion potentiel.

Par exemple, en parlant de surfaces d’attaque, prenez en compte les décisions de conception impliquées. Si votre organisation choisit des fournisseurs de logiciels via des Requests for Proposals (RFPs) ou des Requests for Quotes (RFQs), vous pouvez être assuré que vous aurez, par conception, d’énormes problèmes de sécurité informatique en raison des RFPs et RFQs. Pourquoi cela ? Eh bien, si vous sélectionnez des fournisseurs de logiciels d’entreprise en vous basant sur des RFPs ou RFQs, vous sélectionnez des fournisseurs capables de cocher toutes les cases, car il y aura une multitude de cases à cocher. Un RFP typique de supply chain comprendra des centaines de cases à cocher, et ces cases concernent les capacités et fonctionnalités du logiciel. Lorsque vous basez votre sélection de fournisseurs de logiciels d’entreprise sur un RFP, vous sélectionnez en réalité des fournisseurs dont les produits sont extrêmement surchargés de fonctionnalités et de capacités, ce qui entraîne à son tour une surface d’attaque massive. Plus il y a de capacités et de fonctionnalités, plus la surface d’attaque est grande. Si chaque fournisseur de logiciels que vous choisissez est sélectionné par ce processus, vous vous retrouvez avec un paysage applicatif présentant une surface d’attaque incroyablement vaste à la fin de la journée ou, plutôt, à la fin de la décennie, car ces problèmes évoluent lentement du point de vue des supply chains.

Le même type de décisions de conception peut également avoir un impact énorme sur le rayon d’explosion. Par exemple, la manière dont vous abordez les données a des conséquences assez dramatiques du point de vue de la supply chain. La plupart des données personnelles sont tout simplement complètement inutiles pour toute optimisation de stocks. Si vous souhaitez avoir de meilleures prévisions et une meilleure planification, il n’est pas nécessaire de connaître le prénom et le nom de vos clients. L’idée – et c’est une pratique adoptée par Lokad il y a plus d’une décennie – est de considérer les données personnelles comme un passif et non comme un atout. En termes de rayon d’explosion, cela signifie que si les systèmes sont un jour compromis, les dégâts seront bien moindres si les données personnelles ne sont pas divulguées. Oui, il est problématique que tous vos niveaux de stock soient exposés publiquement, mais cela n’aura pas un impact négatif très important sur votre entreprise, contrairement aux données personnelles divulguées. Il s’agit d’un aspect de conception de l’organisation de votre supply chain qui peut avoir des conséquences énormes en termes de rayon d’explosion.

Les meilleures décisions de conception sont celles qui éliminent des catégories entières de problèmes. Le rôle d’une culture de la sécurité informatique dans une entreprise est de permettre à l’organisation de développer les éclairages adéquats sur les décisions de conception à prendre pour protéger votre entreprise. Les éclairages de conception appropriés sont le fruit d’une véritable culture autour de la sécurité informatique.

Cela m’amène à la conclusion que la sécurité informatique est trop importante pour être laissée uniquement entre les mains des spécialistes IT. La sécurité informatique doit être abordée comme une culture au sein de l’entreprise et constitue une responsabilité partagée, et non seulement la responsabilité des personnes ayant le mot-clé sécurité dans leur intitulé de poste. Comme nous l’avons évoqué plus tôt dans cette conférence, la sécurité informatique est souvent en concurrence avec d’autres types de sécurité au sein d’une entreprise, il est donc illusoire de penser qu’un spécialiste de la sécurité informatique puisse vous sauver. Il se peut qu’il ne traite qu’une facette du problème, c’est pourquoi la culture est essentielle pour favoriser l’émergence de décisions de conception qui apportent d’excellents bénéfices en termes de sécurité à votre entreprise.

La bonne culture est également essentielle pour rejeter instinctivement les mauvaises décisions de conception qui engendreraient des problèmes persistants impossibles à résoudre par la suite. Avoir une excellente culture de la sécurité ne consiste pas seulement à savoir ce qu’il faut faire, mais aussi ce qu’il ne faut pas faire. L’un des aspects les plus difficiles d’une culture saine de la sécurité informatique est d’amener les employés à se soucier suffisamment du problème pour qu’ils ne se contentent pas de l’apparence de la sécurité. Dans une culture saine de la sécurité informatique, les gens recherchent une sécurité authentique, et non simplement l’apparence de sécurité. L’illusion de sécurité est souvent bien pire qu’une absence réelle de sécurité.

C’était la dernière conférence de 2021, et la prochaine aura lieu en 2022, le même jour de la semaine. Dans la prochaine conférence, je commencerai le cinquième chapitre, qui porte sur la prévision. En particulier, je pense que ce sera une présentation assez intéressante car Lokad a réussi à obtenir un résultat très spectaculaire lors du concours M5 de prévision. Je présenterai ce résultat, mais j’aborderai également les leçons attachées à ce modèle du point de vue de la supply chain.

Maintenant, permettez-moi de répondre aux questions.

Question : En général, les leaders de la supply chain considèrent-ils la cybersécurité comme sans importance pour eux ou non ?

Mon sentiment est que oui, dans une large mesure, ils le font, mais la situation peut être encore pire. L’apathie est un gros problème, mais même lorsque les leaders de la supply chain se préoccupent de la question, ils tendent à aborder la sécurité informatique sous un angle d’analyse des risques applicable aux risques industriels. Ce n’est pas l’approche la plus efficace en matière de cybersécurité. Mon propos est donc que les leaders de la supply chain ne se préoccupent absolument pas assez de ce qui peut détruire leurs supply chains de nos jours, et ils doivent vraiment se familiariser avec le type de remédiation approprié.

Question : Alors que la cybersécurité est en hausse, les investissements des entreprises dans ce secteur croissent plus rapidement que leur budget pour d’autres logiciels. Y a-t-il une possibilité qu’à l’avenir les bénéfices de disposer d’un système logiciel soient contrebalancés par des coûts importants en cybersécurité, et que les gens reviennent au stylo et au papier ?

Je n’ai pas dit que la cybersécurité était en hausse ; j’ai dit que la cybercriminalité augmentait. J’espère qu’à un moment donné, la cybersécurité sera en hausse. Il est vrai que les investissements des entreprises dans ce secteur croissent plus rapidement que leurs budgets pour d’autres logiciels. La question est de savoir si, à l’avenir, les bénéfices de disposer d’un système logiciel pourraient être contrebalancés par d’importants coûts en cybersécurité, et si les gens pourraient à nouveau revenir au stylo et au papier.

Comme je le disais, parce que la cybercriminalité est en hausse, les gens ressentent la pression et dépensent donc de l’argent pour des solutions de cybersécurité. En effet, même le FBI recommande d’investir dans une forme de solution de sécurité. Mon problème avec ces solutions de sécurité est que la sécurité ne peut être une réflexion après coup ; la majeure partie doit être intégrée dès la conception. Si votre entreprise sélectionne des logiciels sur la base des RFPs, vous avez un problème à la racine même de votre entreprise, à savoir que vous choisissez des fournisseurs de logiciels d’entreprise qui seront extrêmement faibles en matière de sécurité. Ainsi, peu importe si vous décidez par la suite d’investir dans une solution de sécurité sophistiquée — il est alors trop tard. Par conception, vous êtes compromis.

Si nous revenons à l’analogie du château médiéval, vous ne pouvez pas concevoir un fossé plus grand par-dessus un pont-levis faible ni élever les murs du château s’ils ne sont pas suffisamment hauts. À l’époque médiévale, la plupart des châteaux se développaient au fil du temps et n’étaient pas construits d’un seul coup. L’idée d’ajouter des couches de sécurité fonctionne lorsqu’il s’agit de risques physiques, mais pas en matière de logiciels. Plus vous ajoutez de lignes de code, plus votre problème de sécurité s’aggrave.

Je suis d’accord pour dire que la cybercriminalité est en hausse et que les dépenses en cybersécurité augmentent. Toutefois, si l’on devait mesurer la cybersécurité en tant que ratio entre les pertes déclarées dues à la cybercriminalité et le PIB, ce ratio se détériore. Nous disposons de moins de cybersécurité tout en dépensant davantage pour la combattre.

Quant à la possibilité de revenir au stylo et au papier, je ne pense pas que le monde renoncera à l’ère numérique. Le coût de cela est tout simplement trop élevé. Les bénéfices apportés par les logiciels sont absolument gigantesques, et même si nous considèrions la cybercriminalité comme un problème important, au final, c’est quand même un problème qui, en termes d’ampleur, n’atteint qu’un tiers de celui des drogues illicites. Les drogues illicites constituent un problème significatif, mais elles ne signalent pas la fin de notre civilisation industrielle. Je ne crois pas que les gens reviendront au stylo et au papier. Cependant, je soupçonne que de nombreux fournisseurs de logiciels commenceront à adopter des solutions technologiques plus simples.

Pour illustrer ce point, prenons la vulnérabilité Log4j, qui a frappé le monde et semé le chaos parmi les grandes entreprises. Cette vulnérabilité liée à une attaque sur la supply chain a été causée par la complexité et les capacités du composant Log4j. Normalement, il devrait s’agir d’un petit logiciel destiné à enregistrer les erreurs, mais il s’est avéré être une bête en termes de capacités logicielles. Les gens ont découvert un moyen d’exploiter cette bête pour obtenir des conséquences inattendues.

Chez Lokad, nous n’utilisons pas Log4j ; notre stack est en .NET, et nous utilisons NLog, le composant équivalent dans la stack .NET. Cependant, à la lumière des problèmes rencontrés dans la communauté Java, mon CTO et moi avons décidé de supprimer progressivement NLog et d’opter pour quelque chose de beaucoup plus simple. Ce ne sera pas un meilleur NLog, mais quelque chose avec seulement un pour cent de la complexité. Ces enregistreurs sont incroyablement performants, mais leurs capacités deviennent un gros passif.

L’équivalent du retour au stylo et au papier serait de commencer à remplacer des logiciels très puissants et complexes par des composants logiciels beaucoup plus petits et moins performants. Cela peut aider à alléger le fardeau des coûts de sécurité. À un moment donné, il devient clair qu’il est moins coûteux de réimplémenter un petit logiciel qui fait exactement ce dont vous avez besoin, même si vous devez réinventer la roue, plutôt que d’utiliser un composant open-source gratuit qui entraîne une surface d’attaque massive supplémentaire en raison de sa taille.

En ce qui concerne les attaques majeures connues affectant les supply chains, il peut y avoir des biais dans les attaques qui font l’actualité. Log4j a été un problème mondial énorme car il a impacté de nombreuses industries, notamment la banque, la supply chain, les fournisseurs de cloud computing et les entreprises de jeux vidéo. Cependant, si nous regardons l’attaque du Colonial Pipeline, il s’agissait d’une attaque de ransomware ciblant un logiciel de facturation spécifique. Ce que je constate, c’est que les types d’attaques qui font l’actualité sont ceux qui bénéficient d’une large couverture médiatique, mais cela ne signifie pas que les attaques spécifiques à la supply chain n’ont pas lieu. Bien que je ne puisse pas révéler de détails sur la base de clients de Lokad, j’ai été témoin d’attaques par ransomware chez plus de 100 de nos clients. Il est évident pour nous quand nous ne recevons pas de données pendant une ou deux semaines, alors que les entreprises luttent pour remédier à la situation, rétablissant généralement leurs systèmes à partir de zéro avec des sauvegardes. Parfois, Lokad finit par être la seule sauvegarde qu’ils possédaient. Des attaques sévères ciblant les systèmes de supply chain se produisent assez fréquemment.

Avec un échantillon assez réduit, Lokad compte plus de 100 entreprises clientes, mais ce n’est pas comme si nous en avions un million. Même avec cela, nous constatons actuellement environ une demi-douzaine d’incidents majeurs par an, ce qui équivaut à un risque annualisé de 5 % pour un incident significatif de cybersécurité. C’est un risque assez élevé selon moi.

Question : Il semble que la cybersécurité devienne l’analogue numérique de l’hygiène personnelle. Pensez-vous que les écoles devraient commencer à enseigner ces compétences aux enfants ?

Oui, je comprends votre point de vue sur l’hygiène. Cependant, en cybersécurité, les attaquants sont intelligents. Les virus réels mutent, et il est difficile de contenir les agents pathogènes. Mais il y a une différence significative entre faire face à une attaque sans esprit et traiter avec des personnes capables de réfléchir intensément et longuement sur la manière de vous infliger, ainsi qu’à votre entreprise, le maximum de dégâts.

Je reconnais qu’il y a un défi à enseigner et former les gens, même les enfants, à la cybersécurité. Ma conviction personnelle est qu’un enfant de 12 ans est essentiellement aussi intelligent qu’un adulte, il lui manque simplement l’expérience d’un adulte. Oui, c’est donc un sujet qui devrait être abordé, y compris en ce qui concerne la fraude et les stratagèmes d’ingénierie sociale. Beaucoup de gens tombent encore dans des arnaques évidentes, comme les célèbres emails du prince nigérian.

Les écoles devraient préparer les jeunes esprits et les générations futures à affronter un monde qui peut être hostile. Même en période relativement paisible, il y a des personnes qui vous souhaitent du mal. L’aspect clé de la cybersécurité est qu’une personne qui vous veut du mal peut se trouver à des milliers de kilomètres et réussir tout de même à vous nuire, ainsi qu’à votre organisation et à vos proches.

À un moment donné, les écoles devraient aborder ce sujet. Cependant, du moins en France, il est encore difficile de trouver des enseignants capables d’enseigner les compétences de base en programmation. Cette lutte permanente rend difficile la recherche d’enseignants pouvant instruire les enfants en cybersécurité et en sécurité numérique. Néanmoins, cela devrait probablement être fait, mais je n’ai pas beaucoup d’espoir pour ce domaine dans la prochaine décennie.

Comme il n’y a plus de questions, je souhaite à tous un joyeux Noël et à l’année prochaine.